El cierre del servicio de intercambio de bitcoins, Mt. Gox, trajo muchos quebraderos de cabeza a los usuarios. Esto provocó que un grupo de hackers se tomase la justicia por su cuenta y hackeasen los servidores del servicio para posteriormente exponer los datos públicamente. Sin embargo, la exposición de estos datos ahora se ha vuelto en contra de los curiosos.

Los hackers que robaron los datos afirmaban que solo buscaban la verdad y demostrar que los bitcoins no habían sido robados tal y como se dijo en un principio por los responsables del servicio. Y es que se pudo comprobar que el balance de bitcoins era muy positivo y el montante total ascendía más o menos a lo que los usuarios poseían hasta el día antes de su cierre.

Sin embargo, la exposición de los datos robados, de los cuales no se encontraba ninguno de los usuarios del servicio, ha provocado que otros hackers los utilicen para llamar la atención de los usuarios y colocar malware en la carpeta haciéndolo pasar por otro tipo de aplicación.

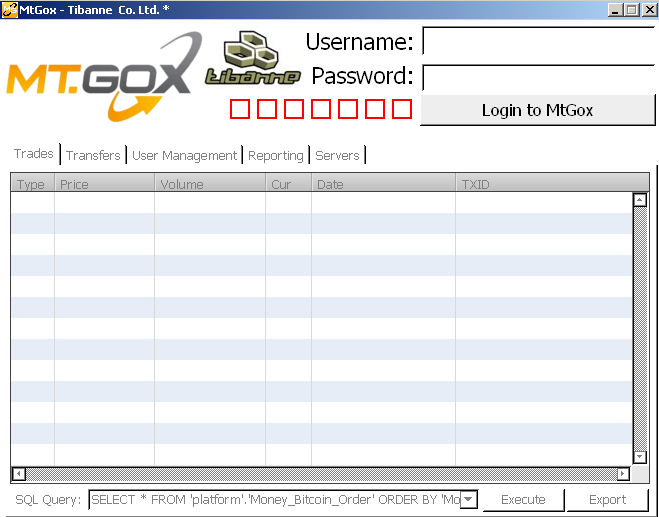

Hacer creer al usuario que tiene acceso a la base de datos

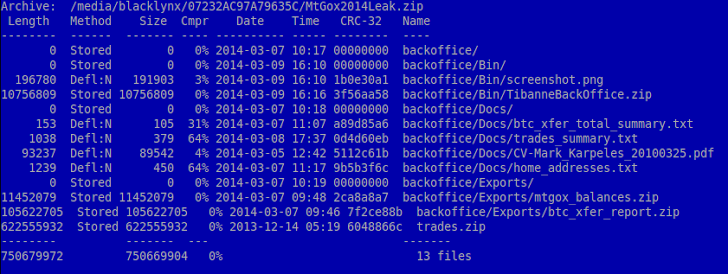

Además de los datos que han sido filtrados, en el zip también se pueden encontrar una serie de archivos ejecutables que según la información contenida en el archivo comprimido se tratan de aplicaciones que permiten el acceso completo a la base de datos del servicio de intercambio.

Sin embargo esto no es así y esta aplicación resulta en realidad un programa malware cuya única finalidad es robar datos de los equipos donde son instalados.

Afecta a Windows y Mac OS X

Expertos en seguridad han detectado la presencia de dos versiones del virus que hace referencia al ejecutable TibanneSocket.exe en el caso de Windows. De esta forma, los usuarios de ambos sistemas operativos son vulnerables a un malware que se encarga de recopilar información que se encuentra en los equipos, enviando esta a un servidor que ha sido localizado en Bulgaria.

Los antivirus son capaces de detectar el virus por lo que se recomienda tener un software antivirus actualizado y tener mucho cuidado con los correos electrónicos y mensajes en las redes sociales, ya que son las dos vías por las que se está distribuyendo este malware.

Fuente | The Hacker News