Ayer se hacía pública una vulnerabilidad en Bash que comprometía seriamente los sistemas Unix, Linux y Mac ya que permitía declarar variables de forma incorrecta y ejecutar así código de forma remota en los sistemas vulnerables sin que el usuario pudiera hacer mucho para evitarlo.

Aunque la mayoría de los sistemas operativos (especialmente Linux) ya cuenta con el parche de seguridad correspondiente para esta vulnerabilidad la actualización depende del usuario y es él quien debe ejecutar el gestor de actualizaciones para instalarla. Por ejemplo, en Ubuntu podemos actualizar nuestro sistema e instalar todos los parches de seguridad simplemente tecleando en el terminal:

- sudo apt update

- sudo apt upgrade

De esta forma todos los parches se descargarán, instalarán y evitaremos que piratas informáticos puedan explotar esta vulnerabilidad en nuestro sistema. Igualmente disponemos de un método para comprobar si aún somos vulnerables ante este fallo o de lo contrario ya tenemos nuestro sistema protegido. Para ello debemos probar a ejecutar en un terminal la siguiente línea de código:

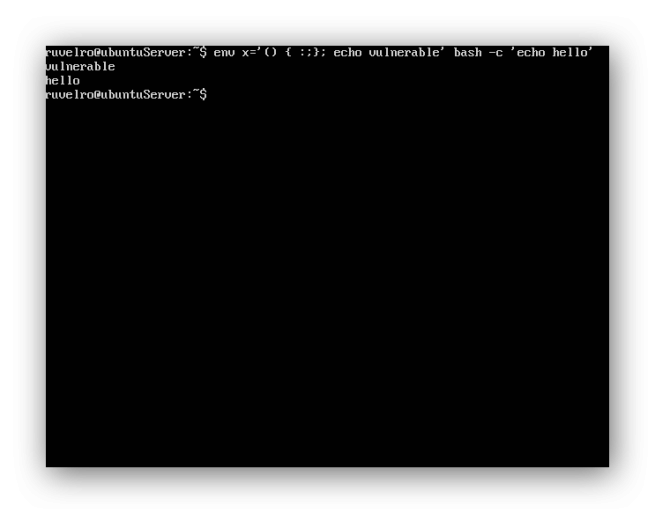

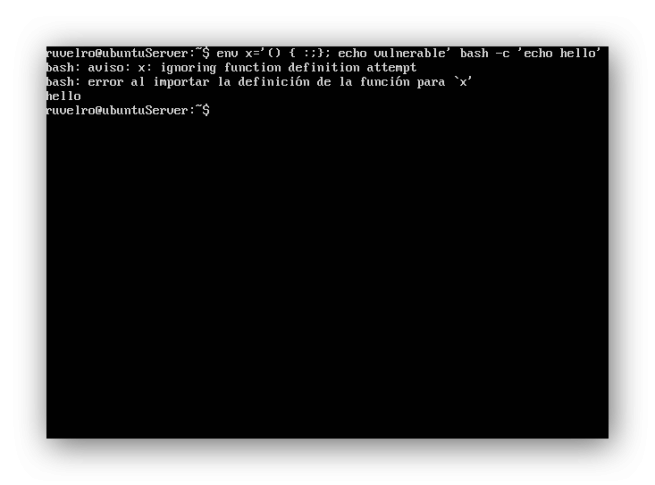

- env x='() { :;}; echo vulnerable’ bash -c ‘echo hello’

Al ejecutarla pueden ocurrir 2 casos: Si somos vulnerables se nos mostrará en el terminal las palabras «vulnerable» y «hello» como podemos ver a continuación.

Sin embargo, si nuestro sistema ya está protegido veremos en el terminal un mensaje de advertencia que nos informa de que la variable está mal declarada y no puede ser ejecutada mostrando por pantalla únicamente «hello».

Otra forma de comprobar fácilmente si aún somos vulnerables es comprobar la versión instalada de Bash con:

- bash –version

Si nuestra versión corresponde con 3.2.51(1) entonces debemos actualizar nuestro sistema ya que esta es vulnerable y no contamos con la versión más reciente de las librerías.

¿Has actualizado ya tu sistema para protegerte de la vulnerabilidad de Bash?

Fuente: lifehacker