Cada vez hablamos con más frecuencia sobre programas maliciosos que afectan al sistema operativo de los de Mountain View. Hasta este momento hemos visto una gran variedad de aplicaciones que afectan a estos dispositivos, sobre todo robando la información contenida en ellos o utilizando de forma no autorizada los recursos. Sin embargo, expertos en seguridad han tenido la oportunidad de analizar el troyano más sofisticado para Android: NotCompatible.

En primer lugar hay que indicar que el virus parece estar dirigido a todos aquellos usuarios que posean un terminal con el sistema operativo de Google. Sin embargo, hay que matizar que el máximo interés para este y los ciberdelincuentes son aquellos que se utilicen en el ámbito empresarial. A pesar de esto, al no poder realizar distinción entre los terminales, en un principio todos se están viendo afectados por igual.

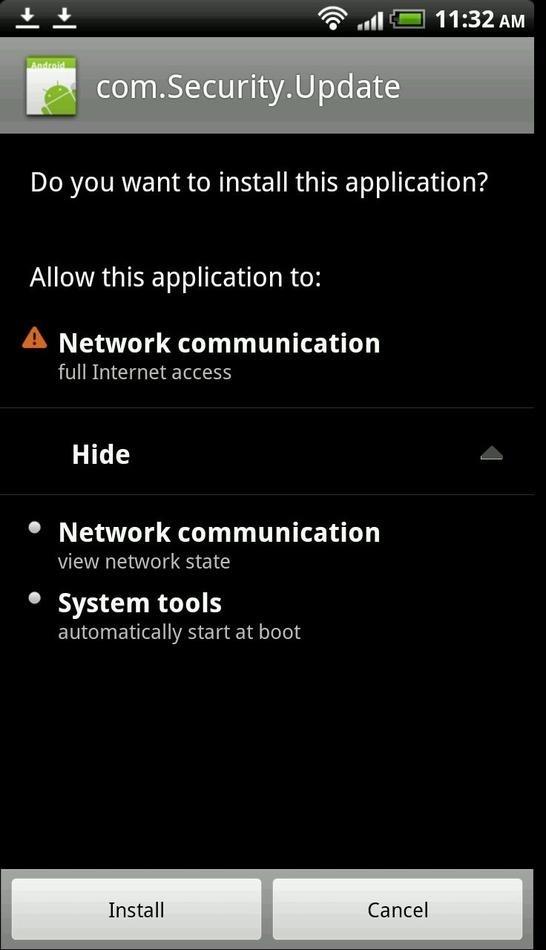

Para llevar a cabo las infecciones los ciberdelincuentes se están ayudando de ingeniería social, recurriendo a correos electrónicos con archivos que poseen el .apk en lugar de otro documento que se indica al usuario: un archivo PDF con un resguardo de compra, un documento de texto, una imagen, … Sin embargo, esta no es la única vía para distribuir el troyano, ya que se han utilizado también sitios web hackeados para publicar el contenido y que así los propietarios de los dispositivos descarguen el contenido.

NotCompatible posee una botnet que analiza de forma minuciosa los datos recopilados

En esta botnet los ciberdelincuentes no han dejado nada al azar. En un primer momento, cuando el dispositivo es infectado este comienza a establecer la comunicación P2P y cifrada con un servidor de control y que proporciona instrucciones al troyano. Sin embargo, este solo funciona como un mero balanceador de carga, ya que en función de la ubicación geográfica del dispositivo, este se asigna a uno de los más de 10 servidores que se encuentran repartidos por países de todo el mundo, como Suecia, Estados Unidos, Holanda, Polonia o Reino Unido. Después de haberse asignado a un servidor, este envía una petición de configuración y el servidor responde, todo esto tal y como ya hemos mencionado utilizando comunicaciones cifradas.

Este último aspecto del cifrado es algo que ha sorprendido y mucho a los expertos en seguridad que han llevado el análisis, ya que resulta imposible distinguir este tráfico de el tráfico legítimo que es generado por otras aplicaciones haciendo uso de SSL, SSH o servicios VPN.

La finalidad de esto: campañas de malware o spam dirigidas

El troyano es capaz de detectar qué direcciones de correo electrónico se están utilizando en los dispositivos infectados. De esta forma, y en función de la situación geográfica del mismo, se pueden realizar ataques con malware o correos electrónicos spam mucho más personalizados y adaptados a cada región. Tampoco podemos olvidarnos de la utilización de los dispositivos para finalidades no legítimas, como la realización de ataques de denegación de servicio.