Hace algunas horas, un grupo de investigadores de seguridad ha podido mostrar cómo era posible forzar a los navegadores web a utilizar el anterior cifrado vulnerable, convirtiéndose los usuarios en víctimas potenciales de posibles piratas informáticos que podrían llegar a robar todo tipo de información de los sistemas de sus víctimas tales como contraseñas o datos personales así como llevar a cabo otro tipo de ataques informáticos de mayor magnitud.

Esta vulnerabilidad, que lleva presente en los ordenadores más de 10 años, ha sido denominada como FREAK y permite a los usuarios de dispositivos de Google y de Apple ser víctimas de ataques informáticos cuando acceden a algunas webs determinadas que utilizan servidores y clientes TLS/SSL vulnerables para gestionar el cifrado de los certificados.

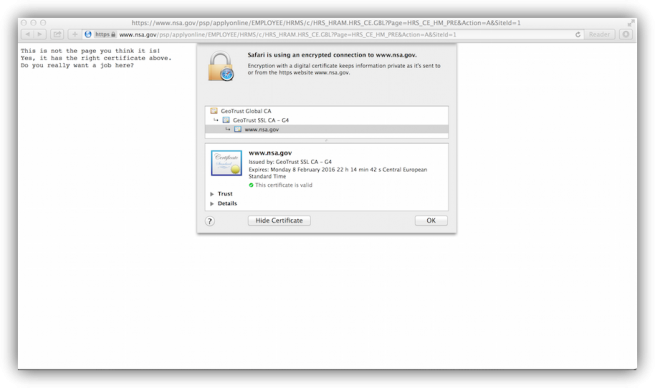

Estas páginas web contienen una vulnerabilidad en la gestión de los certificados que puede ser explotada para obligar a utilizar el certificado en modo «RSA_EXPORT«, técnica utilizada en 1990 para establecer las conexiones seguras, exponiendo la seguridad y la privacidad de los usuarios que se conecten a estas páginas web, incluso las que muestren el candado de seguridad HTTPS. Estas vulnerabilidades han sido detectadas en el cliente OpenSSL (en el caso de Android) y en el cliente TLS/SSL de Apple (que afecta en concreto a Safari) y permiten cambiar el tipo de cifrado por defecto de las conexiones, pudiendo ser utilizado con diferentes fines como por ejemplo tomar el control de los sistemas de las víctimas.

Este tipo de ataques similares al que permite FREAK, comúnmente conocidos como «man in the middle«, pueden ser lanzados por cualquier usuario con una conexión activa a Internet, incluidos piratas informáticos, gobiernos y usuarios sencillos conectados a una red pública como la de un aeropuerto.

Cómo funciona la vulnerabilidad FREAK

El funcionamiento de esta vulnerabilidad puede resumirse en unos sencillos pasos:

- Un usuario envía un mensaje «hello» a una página web y solicita una conexión segura RSA convencional.

- El atacante modifica dicha petición para que la web devuelva una solicitud RSA_EXPORT.

- El servidor devuelve una clave RSA_EXPORT de 512 bits.

- El atacante acepta dicha clave y utiliza la vulnerabilidad para descifrar la clave privada del certificado.

- Cuando el cliente cifra los mensajes, el atacante los descifra y tiene acceso a ellos en texto plano pudiendo inyectar todo el tráfico que se desee.

Miles de páginas web que utilizan esta misma técnica de gestión de certificados digitales (un 36% del total de webs publicadas en Internet) son vulnerables a estos ataques, estando en peligro todos los usuarios que accedan a ellas. Una vez conocida la vulnerabilidad las empresas responsables están desarrollando parches para solucionar este fallo en su software (tanto para los navegadores como para los clientes TLS/SSL) que debería llegar pronto a todos los usuarios.

En la web principal de Freak Attack podemos ver una lista con los sitios web vulnerables detectados hasta ahora. La vulnerabilidad principal responsable de esto ha sido denominada como CVE-2.015-0204.

¿Qué opinas sobre esta vulnerabilidad? ¿Crees que se esconden más vulnerabilidades similares a FREAK por culpa de los estándares de la década pasada?

Fuente: Washington Post