La manera en la que nos conectamos a Internet hoy en día ha cambiado mucho. Las redes inalámbricas tienen una gran importancia, en gran medida debido al auge de los dispositivos móviles, poder tener conexiones más potentes, más cobertura y también una mejor velocidad. Sin embargo, esto también significa que podemos tener más problemas de seguridad si lo comparamos con el cable. Vamos a hablar de qué es sniffear una red y qué programas hay para ello, porque gracias a esta técnica podríamos descubrir posibles problemas en la red inalámbrica, aunque esta información normalmente solo servirá para que el soporte técnico del fabricante del router Wi-Fi solucione los problemas.

Los sniffers son una parte muy importante de las redes, porque con estos programas podremos ver en detalle todas las tramas de datos, paquetes IP y también segmentos y datagramas que se están intercambiando a través de la red Wi-Fi o cableada. Aunque no seas experto en redes, estamos seguros que esto te ayudará a proporcionar la información necesaria al soporte técnico de tu router Wi-Fi o AP, con el objetivo de solucionar ciertos problemas que pueden aparecer.

En qué consiste sniffear una red

Un sniffer de red es una aplicación informática encargada de analizar el tráfico inalámbrico. Por tanto, sniffear es básicamente capturar paquetes que se envían y reciben. Esto podría llegar a ser un problema en caso de que estemos conectados a un Wi-Fi público y cualquiera pueda recopilar la información que enviamos. Por ejemplo podrían robar las contraseñas o métodos de pago si hacemos alguna transacción.

Podemos decir, por tanto, que se trata de rastrear una red y obtener datos que viajan a través de ella. Hay diferentes tipos de software, para diferentes tipos de dispositivos y sistemas operativos. Pero no solo se utilizan para la ciberdelincuencia, sino que también puede ser muy útil para los usuarios. Son herramientas que pueden ayudarnos para comprobar si realmente nuestra red es fiable. También para llevar a cabo análisis de nuestra conexión, ver gráficos, etc. Son programas muy interesantes para el hacking ético.

Sin embargo, lo cierto es que los piratas informáticos pueden utilizar este método para configurar una tarjeta de red y robar información. Ya sabemos que nuestros datos en Internet tienen un gran valor y pueden ser objetivo de los ciberdelincuentes para venderlos a terceros, enviarnos Spam o ataques variados.

Programas para capturar Wi-Fi en Windows

Hemos visto qué es un sniffer de red y cómo pueden ser utilizados para rastrear un Wi-Fi y toda la información que viaja por ahí. Esto hace que sea muy importante siempre cifrar las conexiones, evitar las redes abiertas y no tener problemas de ningún tipo. Vamos a mostrar algunos de los programas más importantes para capturar redes inalámbricas. Algunas herramientas interesantes que podemos tener en cuenta. Como suele ocurrir, tenemos un amplio abanico de posibilidades.

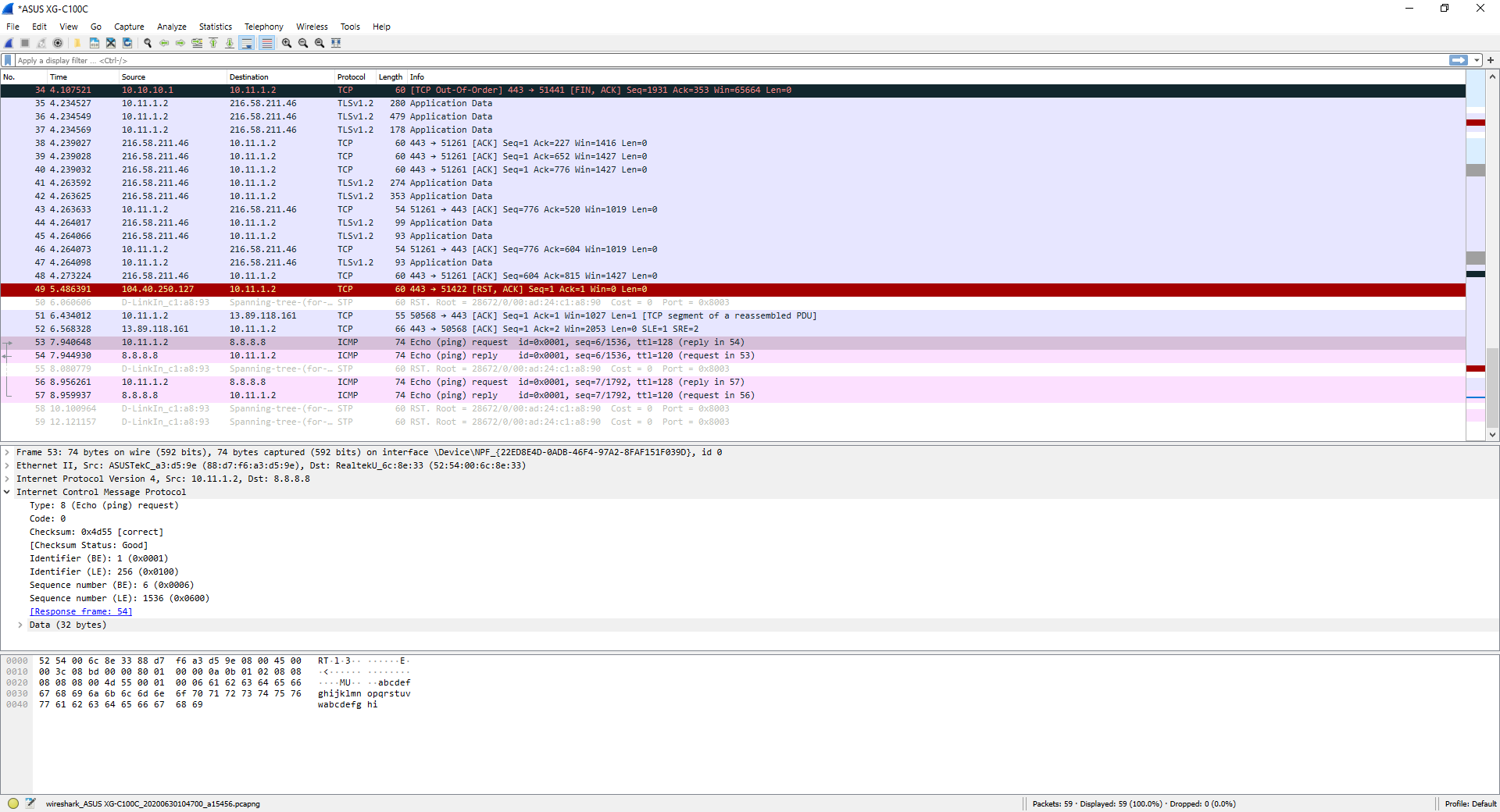

WireShark

Una de las opciones más conocidas es la de WireShark. Este analizador de protocolos de red puede ser utilizado para solucionar de terminados problemas, obtener información y también aprender sobre el funcionamiento de las redes inalámbricas. Tiene una gran cantidad de opciones. Podemos decir que se basa en tcdpdump, pero lo podemos usar de forma gráfica. Permite capturar el tráfico que pasa a través de una red. Es, además, un programa de software libre totalmente gratuito. Por lo tanto, una vez que se comience a usar, se podrá utilizar para ver qué tráfico de red hay en nuestra red y, además, permite ver cuál es el tráfico de red en los dispositivos que están conectados a esta conexión.

Para utilizar WireShark tenemos que descargarlo desde su página web oficial. Allí veremos las diferentes opciones, entre las que se encuentran la versión instalable y la portable. Se trata de un programa muy extendido, por lo que la aplicación ha ido puliéndose con el paso del tiempo. Además, podremos encontrar una gran cantidad de manuales en Internet para aprender sobre todas las funcionalidades con las que cuenta.

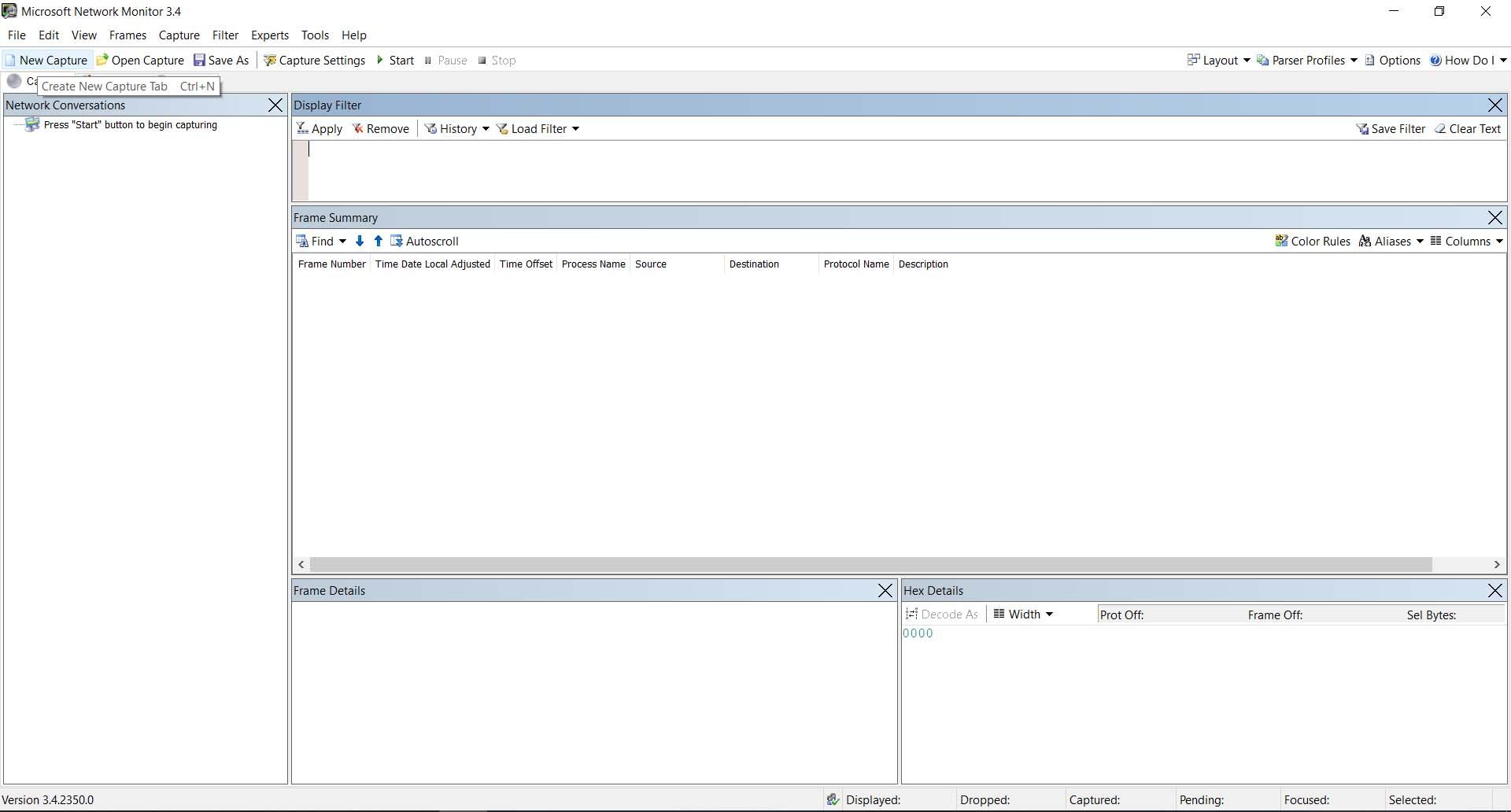

Microsoft Network Monitor

Si volvemos a centrarnos en Windows, otro programa que podemos utilizar para capturar tráfico es Microsoft Network Monitor. Actualmente la versión más reciente es la 3,4. La podemos descargar desde la web de Microsoft. Es compatible con todas las versiones de Windows, aunque tenemos que elegir si nuestro equipo es de 32 o 64 bits para que funcione correctamente.

Una vez lo tenemos instalado, el programa nos mostrará una imagen como vemos en la parte de abajo. Tenemos que darle a New capture para que comience a analizar los paquetes de red. También, en la página principal, podemos ver mucha información referente al programa y qué ofrece.

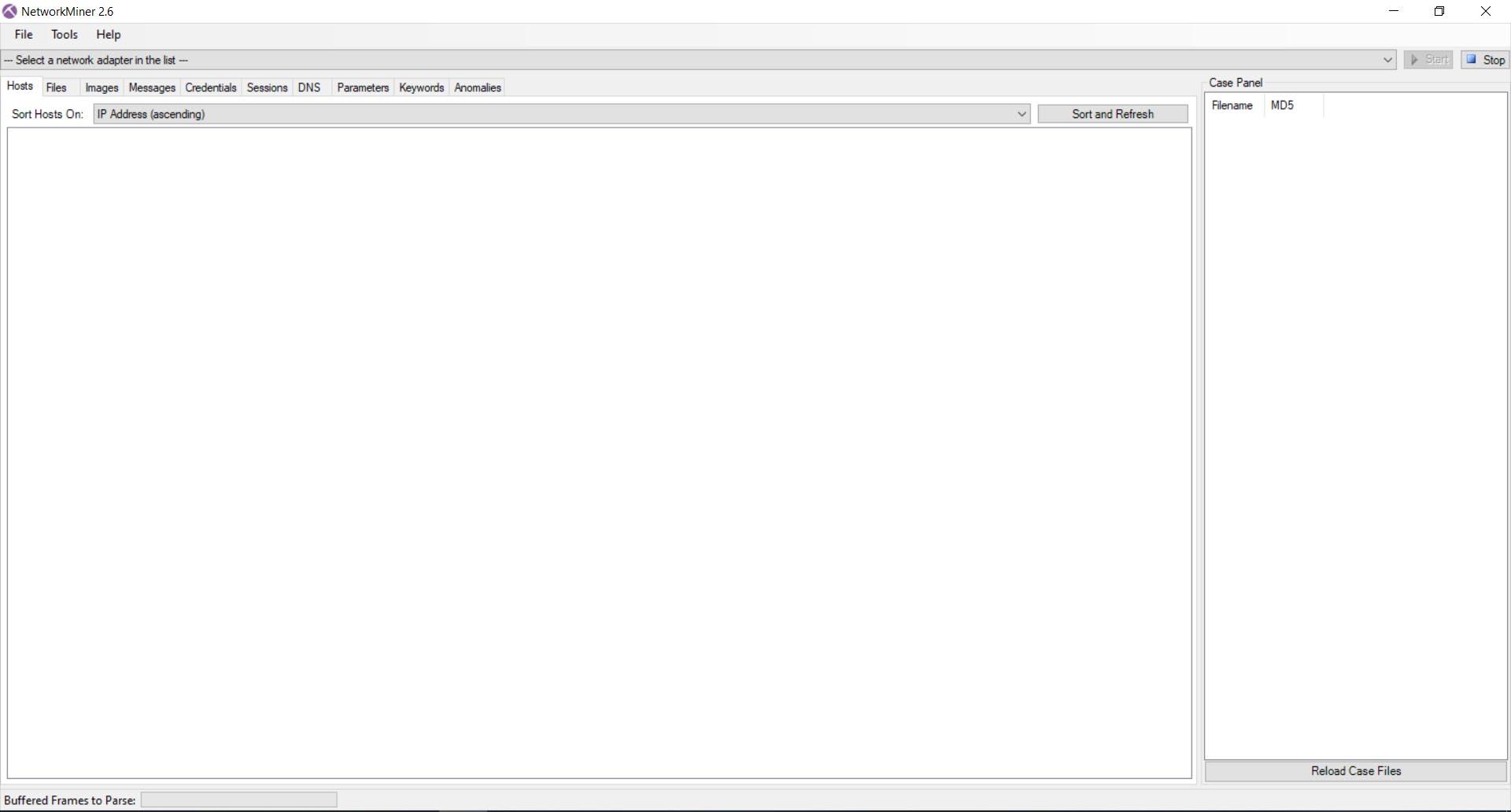

NetworkMiner

Otra alternativa más es la de NetworkMiner. Está disponible para diferentes sistemas operativos, entre los que podemos incluir Microsoft Windows. No necesita instalación. Simplemente tenemos que descargar el archivo ZIP, descomprimirlo y ejecutar la aplicación. Una vez estemos dentro habrá que elegir la tarjeta de red que queremos utilizar para sniffear tráfico. Tendremos que crear una regla en el firewall de Windows para comenzar a utilizar el programa sin problema y que capture tráfico correctamente.

Este programa es muy fácil de utilizar y también de entender, aunque lógicamente no tiene tantas funcionalidades como el más popular de todos que es WireShark.

IP Sniffer

Un clásico es IP Sniffer. Se trata de un programa que tiene más de una década. Es básico, sencillo de utilizar y no ofrece tantas opciones como los anteriores, pero puede ser más que suficiente para muchos usuarios. Esta herramienta en particular se puede usar para filtrar tanto por contenidos como por conexiones de red. Además que, entre sus características, también se encuentra la posibilidad de usarla para llegar a limitar el acceso de un usuario a diferentes contenidos en Internet. Aunque la idea principal es que se utiliza para mejorar la seguridad de la conexión.

Lo podemos descargar desde su página web de forma totalmente gratuita. Como en el caso anterior, tendremos que elegir la tarjeta de red que nos interesa y posteriormente darle a Iniciar. Podremos pausar o parar la captura en cualquier momento.

Ethereal

Un programa más que queremos mostrar es Ethereal. También nos permite capturar los datos de una red. Es gratuito y lo podemos descargar desde su página. Está disponible para Windows. Es una aplicación de código abierto que está creada tanto para profesionales como para aficionados a las redes. Ofrece un amplio abanico de opciones y para muchos es una de las mejores herramientas de este tipo que podemos instalar.

Este programa no se actualiza desde 2006, el motivo es que Ethereal es ahora WireShark, el cual sí se actualiza muy frecuentemente para añadir corrección de fallos e incluso nuevas características.

SoftPerfect Network Protocol Analyzer

Esta es otra de las herramientas gratuitas que los usuarios de Windows tienen disponible, aunque hay que añadir que se trata de una opción multiplataforma. Esta alternativa sirve para monitorizar y analizar todo lo que sucede en cualquier red local y en las conexión a Internet, por lo que se trata de un sniffer de red que se puede usar desde nuestro ordenador.

Hay que tener en cuenta que este analizador se encarga de capturar los datos de la tarjeta de red Ethernet, para que después podamos llegar a estudiar los diferentes protocolos que están implicados. Aunque, hay que tener claro que, como pasa con Wireshark, este tipo de herramienta está más orientada a administradores de red que para un público más general. Por lo que se suele usar para aumentar la seguridad de las redes.

Esta opción permite llegar a filtrar por protocolos como, entre ellos, los siguientes: AH, ARP, ESP, IGMP, IP, IPv6, IPX, LLC, MSG, REVARP, RIP, SAP, SER, SNAP, TCP y UDP. Y no son los únicos, por lo que es otro de los puntos que se deben tener en cuenta de esta alternativa. Por último, estea herramienta gratuita es compatible con los PC Windows de 32 bits y 64 bits.

Programas para capturar Wi-Fi en MacOS

Si tu ordenador es de Apple y tiene el sistema operativo MacOS, que sepas que, pese a las limitaciones de este, también podrá capturar paquetes de la misma manera que un ordenador Windows usando el mismo programa WireShark. Es más, la aplicación más utilizada en estos ordenadores es WireShark, quien también funciona en Windows y que acabamos de ver. Por lo que solo tendrás que irte a la página oficial y descargarlo en el sistema operativo preferido. En este caso para Mac (.dmg)

Otra alternativa muy interesante si quieres ejecutar un sniffer de red en macOS, es que uses directamente tcpdump. Este programa se utiliza únicamente a través de la consola de comandos, su funcionamiento es realmente sencillo, básicamente lo que debemos hacer es ejecutar la siguiente orden:

sudo tcpdump -i en0 -n

El «-i» indica el nombre de la tarjeta de red que quieres sniffear, dependiendo de si la interfaz es Ethernet o Wi-Fi, tendrá un nombre u otro. Para poder saber cuáles son los nombres de todas las tarjetas de red, debes ejecutar «networksetup -listallhardwareports» con permisos de super usuario. Es muy importante hacerlo con la tarjeta de red adecuada. El «-n» indica que no haga un DNS inverso a todas las direcciones IP que aparezcan.

Programas para capturar Wi-Fi en Android

Una alternativa es DroidSheep. Se trata de una aplicación que podemos usar para capturar paquetes de redes en Android. Es el sistema operativo más utilizado en dispositivos móviles, por lo que este programa puede resultar de interés para muchos usuarios. Eso sí, hay que tener en cuenta que para utilizar este programa necesitamos tener el móvil rooteado. Solo así podremos utilizarlo correctamente. Nos permite analizar las conexiones, capturar datos y ver si realmente nuestra red es segura o deberíamos buscar la manera de potenciar la fiabilidad.

En nuestro caso hemos probado la versión DroidSheep 15. También podemos descargar otras anteriores en caso de que nuestro dispositivo no fuera compatible.

Generalmente no es necesario tener este tipo de programas en Android, porque lo que podemos hacer es activar el sniffer directamente en el router o punto de acceso WiFi, para que sea el propio dispositivo quien te proporcione la captura de todo el tráfico de red, y así no tener la necesidad de instalarlo en smartphones.

Programas para capturar Wi-Fi en iPhone

En caso de que tu teléfono sea un iPhone con iOS, no te preocupes, al igual que los Mac, los teléfonos de Apple también pueden capturar paquetes, pese a que las opciones y apps disponibles sean menores en el ecosistema de la manzana. En este caso tenemos varias, pero yo os recomendaría Storm Sniffer. Con ella, podréis capturar e inspeccionar solicitudes y respuestas HTTP/HTTPS así como otras muchas opciones.

Eso sí, la prueba gratuita es limitada, y si te gusta tendrás que pagar una suscripción para usarla, uno de los inconvenientes que tiene este sistema operativo, aunque su soporte y funcionalidad merece la pena.

Como en el caso de Android, generalmente los routers y APs Wi-Fi profesionales ya integran un sistema de captura de datos, por lo que no es del todo necesario que uses este tipo de programas.

Consejos para evitar que nos ataquen con estos programas

Hemos visto que existen programas para poner a prueba una red Wi-Fi. Podemos capturar paquetes desprotegidos y son herramientas muy utilizadas por los hackers éticos, pero también por parte de atacantes que puedan usar esa información en nuestra contra. Así pues, ¿Qué podemos hacer para estar protegidos correctamente? Vamos a dar algunas claves importantes para ello.

Proteger correctamente la red Wi-Fi

Algo básico y fundamental es que nuestra red Wi-Fi esté protegida correctamente. Debemos siempre utilizar una buena contraseña. Nunca debemos dejar la que viene de fábrica, ya que podría ser la puerta de entrada a posibles intrusos. Además, el cifrado que debemos utilizar también va a ser determinante para que sea o no segura esa red y evitar problemas de este tipo.

La contraseña debe ser totalmente aleatoria y contener letras (tanto mayúsculas como también minúsculas), números y símbolos especiales. Siempre debemos crear una que sea lo suficientemente larga para evitar problemas. En este sentido, cada carácter que añadamos va a hacer que aumente la seguridad. Pero el cifrado, como hemos mencionado, va a ser clave también. Debemos evitar aquellos obsoletos como el WEP. Hay que utilizar los más recientes.

Si quieres averiguar el tiempo que tardaría un programa en adivinar tu contraseña y así saber la dificultad que tendría un hacker a la hora de acceder a una de tus cuentas, puedes entrar en esta web y escribirla, te dirá los segundos, minutos, horas o incluso siglos que tardarían en descubrirla, pudiendo calcular así si es más o menos segura.

Protegernos en redes públicas

¿Vamos a conectarnos a una red Wi-Fi pública? Sin duda va a ser muy importante estar protegidos. Debemos evitar exponer los datos, ya que precisamente en estas redes es donde los piratas informáticos pueden recopilar información personal a través de sniffers de red. Si vamos a conectarnos a un Wi-Fi de un centro comercial o aeropuerto, sería interesante utilizar programas VPN.

Un servicio VPN lo que hace es cifrar la conexión. Va a permitir que nuestra información viaje protegida y que no pueda ser robada por terceros. Esto va a permitir que estemos seguros y no comprometer así nuestras cuentas en la red.

¿Es legal analizar una red?

De nuevo estamos ante uno de esos casos que pueden generar un poco de controversia. Al poder analizar de esta forma los datos que fluyen por una red, puede que nos asalte la pregunta de sobre si es legal o no realizar estos análisis. Pero lo cierto es que la respuesta es tan clara como incierta, y es que sí, es legal. Pero con un uso malintencionado es ilegal. Todo depende del contexto y de las leyes específicas de cada lugar donde se realiza el análisis. Por lo cual es un tema complejo, que involucra varios aspectos éticos y legales.

En la mayoría de las jurisdicciones, el sniffing de red es legal. Por lo cual siempre y cuando se realice bajo el consentimiento explícito de los propietarios, no vamos a tener problemas. Sin ir más lejos, los administradores pueden utilizar estas herramientas para poder monitorizar y analizar los problemas que puede tener una red. Lo cual ayuda a garantizar la seguridad, o incluso a mejorar el rendimiento de la red. Esto hace que sea una práctica muy habitual en muchas empresas, que utilizan estas técnicas para poder proteger mucho mejor su infraestructura de red contra posibles amenazas y ataques.

En cambio, realizar un sniffing en redes que no nos pertenecen o hacerlo sin permiso en redes que no nos han invitado, por lo general es ilegal. Esto puede ser considerado como una invasión de la privacidad, o incluso un acto de espionaje o robo de datos. Esto es considerado en muchos países, son leyes muy estrictas contra la interceptación de comunicaciones de forma no autorizada. En todo caso, estas leyes pueden tener muchas variaciones de unos países a otros. Y, sobre todo, donde se pueden diferenciar factores como el sniffing en redes públicas, redes Wi-Fi gratuitas en espacios públicos, lo cual puede hacer que el tipo de condena sea un poco diferente. Por lo cual, en una última instancia, para realizar este tipo de prácticas lo mejor es disponer siempre de un consentimiento explícito.

Es por ello que tienes que tener mucho cuidado al conectarte a una red pública o de origen desconocido ya que podría haber alguien en ella utilizando este tipo de programas, desde tu bar de confianza hasta el parque público que tiene WiFi del ayuntamiento. Lo mejor es tener cuidado y solo usar redes privadas o seguras.

En definitiva, estos son algunos programas para sniffear redes que podemos usar en nuestros equipos. Hemos visto en qué consiste este proceso y cómo podemos usar diferentes herramientas para ello. Algo que nos va a permitir siempre mejorar la seguridad de nuestras redes y aprender más sobre la manera en la que los datos viajan a través de protocolos de redes inalámbricas.