Las tiendas son cada vez más importantes para los ciberdelincuentes, sobre todo si la popularidad de esta es importante, ya que de esta forma la campaña phishing tendrá mucho más éxito. Y es que en esta ocasión ha sido la tienda de muebles y accesorios para el hogar IKEA la que ha prestado su imagen para lanzar una gran cantidad de correos spam.

A diferencias de otros en los que se ha llevado a cabo una traducción utilizando algún tipo de traductor para adaptarlo al castellano, la realidad es que esta se encuentra en inglés y por lo tanto si hablamos de unidades aún lo tenemos que hacer en libras. La idea de reaprovechar amenazas para diferentes países es algo bastante habitual, sobre todo si en dicho país también opera la tienda cuya imagen ha sido seleccionada para la estafa. Podéis visitar nuestro tutorial sobre cómo bloquear correos no deseados en Outlook.

La popularidad de IKEA ha ido en aumento en los últimos años y cada vez son más los usuarios que hacen uso de sus servicios en línea. Y es que los usuarios que compran artículos por Internet cada vez son más y por lo tanto los ciberdelincuentes centran sus miradas en ellos para así lograr obtener beneficios gracias a las estafas.

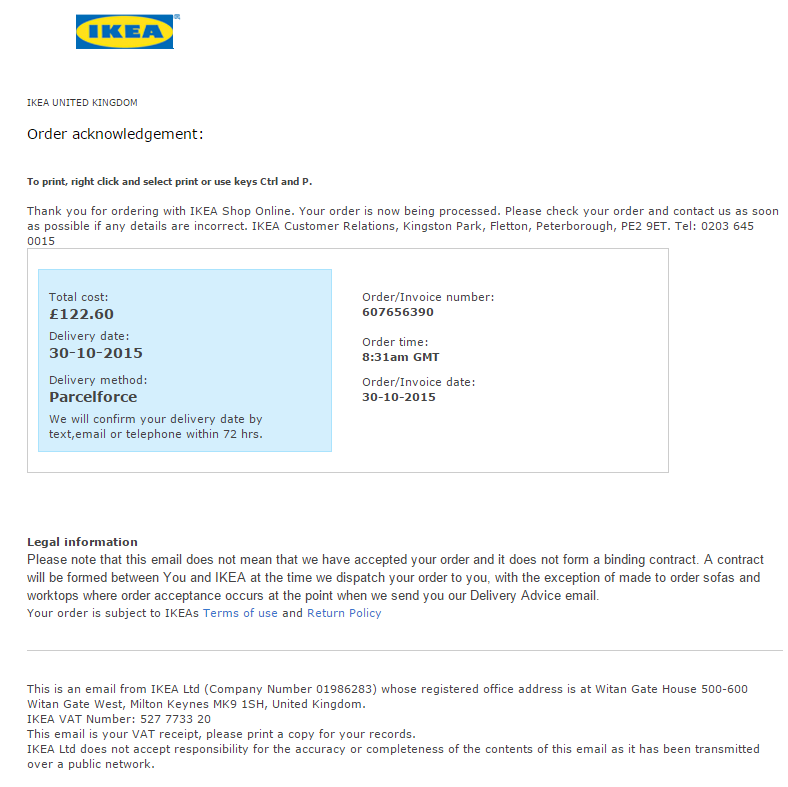

Compras realizadas, acceso al perfil, problemas de seguridad inexistentes o intentos de inicio de sesión en la cuenta de la entidad bancaria son algunas de las más comunes. En este ocasión, nos encontramos ante la supuesta realización de un pedido.

IKEA, una más a añadir a la lista

El usuario puede observar como el correo procede de DoNotReply@ikea.com y en el cuerpo del mensaje se detalla la cantidad de un pedido realizado, incluyendo el número asignado al mismo. Para conocer más detalles se hace creer al usuario que puede consultar el archivo adjuntado, en concreto, .doc. En otras ocasiones, los ciberdelincuentes suelen utilizar varias extensiones para camuflar la real, incluyendo en realidad un ejecutable que se trata del instalador de un virus.

En esta ocasión el archivo si corresponde pero el usuario encontrará en su interior una sorpresa, ya que este contiene una macro que realizará la descarga de un ejecutable que sí es el instalador del malware. Por defecto las macros están desactivadas, por lo que si se procede a su activación se llevará a cabo esta acción.

Aunque aún se encuentran realizando el análisis del archivo descargado, todo parece indicar que se trata de un keylogger de teclado, permitiendo a los ciberdelincuentes recoger todo lo escrito, es decir, las credenciales de acceso a los servicios que es lo que realmente les interesa.