Cada vez es más habitual ver en diferentes páginas web todo tipo de contenidos multimedia. Vídeos, música, imágenes animadas y mucho más contenido forman parte de la web moderna ya que, gracias a las grandes velocidades de conexión, es posible descargar este tipo de contenido de forma prácticamente instantánea. Los piratas informáticos están constantemente buscando nuevas formas de infectar a los usuarios, por lo que una de las técnicas analizadas es el poder suplantar este tipo de contenido multimedia para esconder en él sus herramientas maliciosas.

Hace un mes, la empresa de seguridad The Media Trust informaba a los usuarios sobre una nueva técnica utilizada por los piratas informáticos desde finales de octubre para distribuir malware: ocultarlo en publicidad en forma de vídeo. La empresa de seguridad aseguraba haber sido capaz de detectar esta nueva amenaza en solo 12 horas tras la primera campaña, la cual afectó a 3.000 sitios web diferentes, sin embargo, un nuevo estudio de esta nueva forma de distribuir software malicioso demuestra que es posible que estos ataques informáticos hayan sido utilizados durante bastante más sin que nadie haya sido capaz de detectarlos.

Según la firma de seguridad Malwarebytes, el primer anuncio publicitario que incluía software malintencionado pudo haberse liberado a principios de septiembre. Los piratas informáticos han estado llevando a cabo nuevas campañas de distribución durante estos dos meses, aumentando así el número de webs infectadas y consiguiendo un mayor número de víctimas potenciales.

Los sistemas de publicidad modernos, responsables de las campañas de distribución de malware

Hasta hace algún tiempo, la publicidad VAST contaba con 3 aspectos que las hacían menos vulnerables a ataques:

- Los vídeos se configuraban en xml, un sistema más seguro y limitado que javascript.

- El proceso de reproducción estaba mucho más controlado.

- Las campañas publicitarias VAST eran más caras que las VPAID actuales.

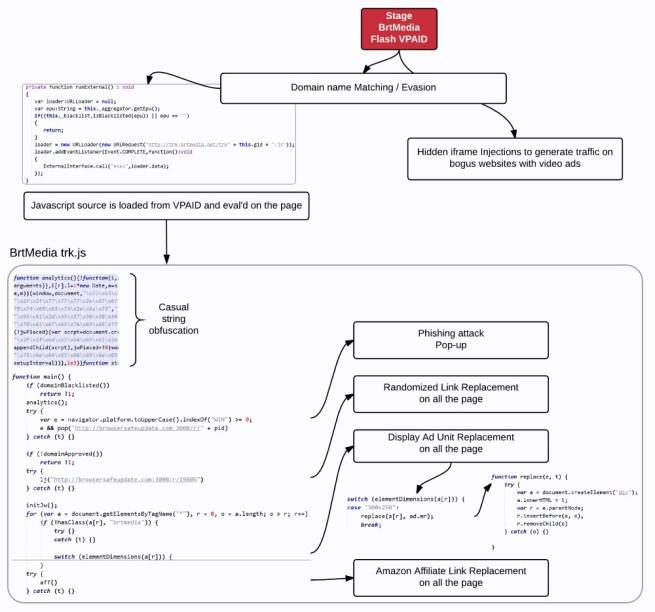

Los investigadores de seguridad aseguran que esta nueva forma de distribuir malware se debe al nuevo formato adoptado por los sistemas de publicidad en vídeo VPAID. Este sistema, sucesor del pasado VAST, es mucho más rápido y sencillo, aunque a cambio es más inseguro y tiene menos controles de seguridad, lo que permitió a los piratas informáticos empaquetar dentro de los archivos SWF ficheros javascript encargados de descargar malware e instalarlo en los ordenadores de los usuarios.

Cuando el usuario cargaba una web con este tipo de publicidad SWF, el reproductor del navegador leía en primer lugar el script del archivo, empaquetado como bidder.swf, ejecutando así los comandos Javascript mientras, por otro lado, se reproducía el vídeo sin problemas.

Cuando se intenta cargar el script, la web genera un iframe oculto de 1×1 px donde se carga una ventana publicitaria que comprueba la configuración del equipo del usuario y muestra un mensaje donde se pide actualizar ciertas aplicaciones o controladores del sistema (por ejemplo, Flash o Java). Si el usuario confía en dicho mensaje y descarga el archivo, se instala en el sistema una gran cantidad de software no deseado e incluso malware, que facilita el control del sistema a los piratas informáticos responsables.

Sin embargo, esta técnica no ha sido siempre utilizada para instalar malware. En muchos casos, el script redirigía a los usuarios a otras páginas web maliciosas desde donde se explotaban vulnerabilidades para instalar el software malicioso sin la intervención del usuario. También se ha podido detectar cómo el script cambiaba las fuentes de los anuncios para favorecer a los piratas (por ejemplo, anunciando sus propios productos en Amazon) e incluso generar «visitas falsas» hacia otras webs con las que ganar posicionamiento y dinero en función a dichas visitas.

Aunque Malwarebytes no ha dado información sobre el número de webs afectadas por esta nueva técnica de distribución de software malintencionado, es muy probable que este número sea muy superior a las 3.000 webs detectadas en el primer análisis.

Por suerte, al tratarse de un fichero .swf podemos estar seguros de que, si visitamos webs que no contienen ningún elemento flash o bloqueamos este tipo de contenido con una extensión, no se llegará a descargar y ejecutar el código malicioso en el sistema de los usuarios, aunque visitemos la web.

¿Qué opinas sobre este nuevo método de distribución de malware y software no deseado?

Quizá te interese:

- Un nuevo malware infecta equipos utilizando la aplicación de escritorio remoto de Windows

- GhostPush, un troyano que permite la instalación de otras aplicaciones malware

- Los portátiles Dell también poseen malware preinstalado