Cloud Computing – Qué es, qué ventajas aporta y qué amenazas se esconden en la nube

Cloud Computing, o computación en la nube, es un concepto que ha ganado un gran protagonismo en los últimos años. La computación en la nube se define como la posibilidad de ofrecer determinados servicios a través de Internet. Gracias a este nuevo modelo de negocio podemos, entre otras cosas, almacenar todos nuestros archivos sin tener que disponer de los discos físicos conectados a nuestro PC, conectarnos a otros usuarios para jugar online e incluso disponer de un equipo muy potente valorado en varias decenas de miles de euros por una pequeña cuota mensual el cual podemos utilizar para procesar cierta información pesada en poco tiempo.

La computación en la nube, o Cloud Computing, aporta un gran número de ventanas a los usuarios y a las empresas. Como ya hemos dicho, una de las principales y que más llaman la atención de usuarios y empresas es el bajo coste ya que, pagando mes a mes, podemos hacer uso ilimitado de los recursos. También la seguridad es un factor a tener en cuenta ya que, generalmente, la empresa proveedora de los servicios tiene una seguridad mucho más elevada que si gestionáramos nosotros mismos los servidores.

Otras de las ventajas que nos aporta el Cloud Computing son:

- No necesitamos pagar por tener una gran cantidad de almacenamiento ni capacidad de computación.

- El trabajo es mucho más rápido, ya que la mayoría de él se realiza en modo web.

- La información que obtenernos es en tiempo real, igual que si tuviéramos el ordenador al lado.

- Siempre tenemos total acceso a toda nuestra información, estemos donde estemos, simplemente disponiendo de una conexión activa a Internet.

- Las empresas Cloud Computing están realizando constantemente fuertes inversiones en innovación, por lo que siempre estaremos al día sin tener que pagar más.

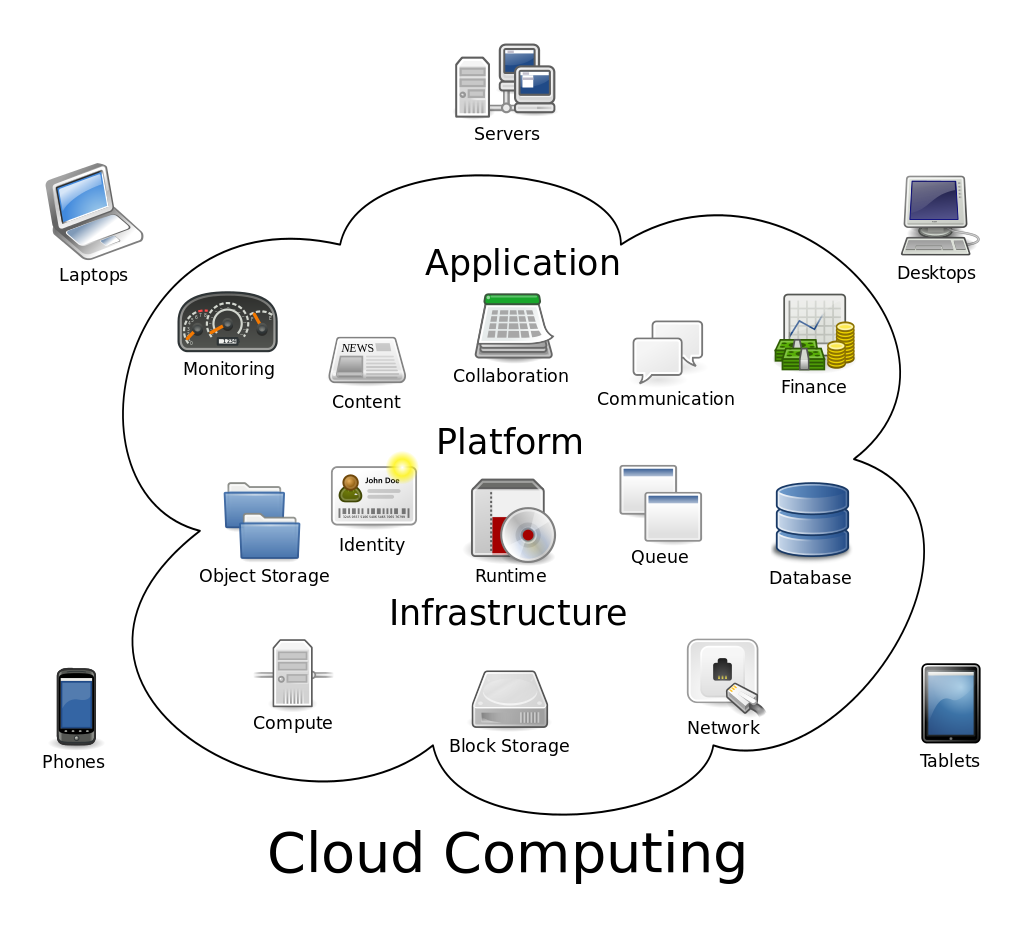

Existen varios tipos de Cloud Computing según sus características y lo que aporten al usuario:

- Infrastructure as a Service (IaaS) – Es el nivel más bajo. En este modelo, de cliente ya posee el software que necesita utilizar y solo adquiere la potencia virtual para ejecutarlo.

- Platform as a Service (PaaS) – En esta capa intermedia se clasifican ciertos elementos como APIs que son útiles para los usuarios y son utilizadas de forma intermedia tanto por los desarrolladores como por los usuarios finales.

- Software as a Service (SaaS) – Es el nivel más alto de la computación en la nube. Este tipo de servicio proporciona todo lo necesario al usuario, el cual se suscribe (por ejemplo, a la licencia de un software) para acceder a él desde la nube, sin software adicional y sin tener que adquirir nada más.

Las amenazas informáticas de la Cloud Computing

Sin embargo, no todo lo que aporta la nube son ventajas. En muchas ocasiones, los piratas informáticos sí que hacen uso del Cloud Computing para llevar a cabo sus ataques. De esta forma, los piratas no tienen que pagar por la infraestructura y pueden hacer uso total de los recursos de la nube para atacar a otros usuarios o comprometer sus sistemas.

Entre otros, los principales ataques que se esconden la nube son:

- Ataques DDoS: Las grandes redes de ordenadores que forman la computación en la nube, junto al ancho de banda con el que cuenta cada uno de ellos, hacen que los ataques de denegación de servicio distribuidos sean mucho más fuertes y potentes que nunca.

- Ataques con malware: La mayoría de los servidores Cloud Computing se basan en máquinas virtuales, por lo que los piratas informáticos intentan, a través de diferentes técnicas, comprometer la seguridad de estas máquinas virtuales para luego llegar a tomar el control de ellas y acceder tanto a la información del servidor como a la de todos los clientes que se conecten a ellas.

- Ataques de máquinas virtuales falsas: Los piratas informáticos pueden configurar una máquina virtual colindante con la máquina virtual de su objetivo, dentro del mismo servidor físico, de manera que se redirija todo el tráfico de la máquina virtual de la víctima hacia la VM comprometida y así el pirata informático tiene el control sobre ella y sobre todos sus recursos. Para llevar a cabo esta técnica previamente se debe realizar un amplio estudio del servidor (principalmente para saber en qué servidor físico se encuentra), crear una nueva VM que coincida que está en el mismo servidor e infectar con malware la máquina original para redirigir el tráfico y los sistemas criptográficos.

- Ataques MITM y contra los sistemas de autenticación: Los sistemas de autenticación son los más vulnerables hoy en día, por lo que los piratas informáticos hacen uso de esta tecnología para realizar ataques de fuerza bruta contra las cuentas de los usuarios e incluso para interceptar los credenciales en las diferentes conexiones intermedia.

¿Haces uso de la computación en la nube? ¿Cuál es tu plataforma basada en la nube más útil?