Los certificados HTTPS emitidos por Let’s Encrypt son utilizados en páginas web fraudulentas

Internet está lleno de amenazas y peligros para los usuarios. Cuando visitamos una página web podemos saber si esta es legítima comprobando si tiene un certificado digital correctamente firmado, pudiendo navegar por ella de forma segura a través de HTTPS. Hasta ahora, obtener un certificado digital suponía un proceso bastante complejo y había que pasar una serie de pruebas para demostrar que la web era legítima y segura, sin embargo, el lanzamiento de Let’s Encrypt ha supuesto un antes y un después en términos de seguridad.

Hace algunas semanas hablamos de Let’s Encrypt, una nueva plataforma que permitía a cualquier usuario conseguir de forma totalmente gratuita y muy sencilla certificados digitales legítimos para sus páginas web de forma totalmente gratuita. Gracias a ellos, cualquier usuario podría configurar una conexión HTTPS con una firma digital que demuestre la legitimidad del sitio web y brinde a los usuarios una sensación de seguridad dentro del portal. Sin embargo, como ocurre siempre, siempre que aparece algo bueno hay quienes lo convierten en algo malo y peligroso.

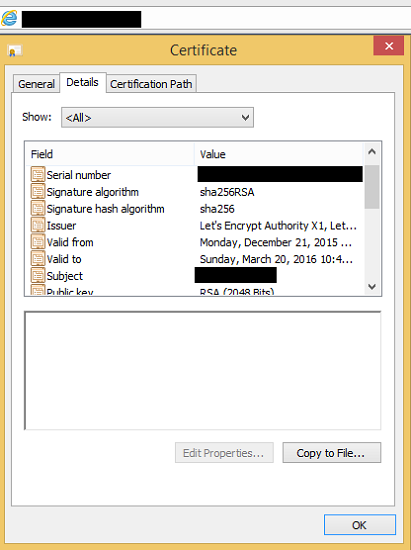

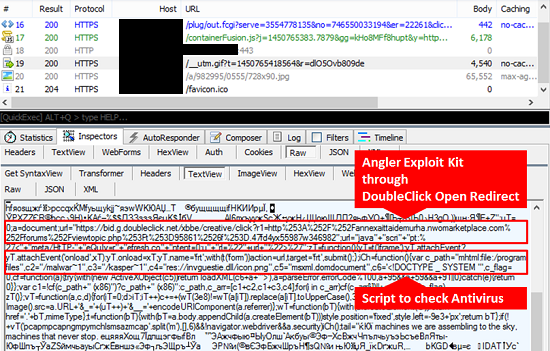

Varios expertos de seguridad advierten sobre el aumento exponencial de certificados emitidos por Let’s Encrypt que son utilizados por piratas informáticos para establecer conexiones seguras con sus servidores maliciosos, pudiendo llevar a cabo diferentes campañas maliciosas sin levantar apenas sospechas. Un ejemplo de esto se pudo ver el pasado 21 de diciembre de 2015, cuando se empezó a utilizar un certificado emitido por esta entidad para redirigir a los usuarios hacia un servidor controlado por piratas informáticos y distribuir exploits del kit Angler con los que conseguir infectar a los usuarios con un troyano bancario que se ha tomado ya miles de víctimas.

La técnica que han utilizado los piratas informáticos para llevar a cabo estos ataques se conoce como «domain shadowing«. Estos piratas informáticos son capaces de crear distintos subdominios detrás de un dominio legítimo, pero en realidad estos subdominios están alojados en un servidor controlado por los atacantes. Por ejemplo, en este caso anterior los atacantes crearon el dominio ad.web_legitima.com que, aunque aparentemente parece un servidor publicitario, en realidad es un dominio controlado por piratas.

Analizando los paquetes de tráfico, podemos ver cómo el servidor malicioso es capaz de analizar nuestro sistema en busca de nuestro software de seguridad y enviar así el exploit más adecuado que permita la instalación del troyano bancario.

La S de las conexiones HTTPS con certificados Let’s Encrypt ya no es tan «Secure»

Hasta ahora, era prácticamente impensable encontrar páginas web que utilizaran certificados HTTPS para llevar a cabo actividades maliciosas ya que en el momento en el que se detectara cualquier actividad sospechosa el certificado se revoca y se añade a la lista negra de los filtros de Internet, sin embargo, los tiempos están cambiando y ahora mismo, tal como hemos podido ver anteriormente, es relativamente sencillo obtener un certificado y utilizarlo en una web libremente, haciendo pensar a los usuarios que sus conexiones son seguras y legítimas cuando realmente no está siendo así.

La mejor opción que se podría llevar a cabo es que las entidades emisoras cancelaran los certificados emitidos que se utilicen con fines maliciosos, como es el caso. Sin embargo, este es un proceso complicado que en la mayoría de las ocasiones no puede llevarse a cabo. Por ello, la única opción que queda para evitar este tipo de amenazas es que los propios administradores web protejan adecuadamente los paneles de control de sus webs para garantizar que ningún pirata informático crea nuevos subdominios ilegítimos sin su conocimiento.

Al mismo tiempo, los usuarios también deben ser conscientes de que un sitio web «seguro» no tiene por qué serlo, y para evitar los ataques con los cada vez más habituales exploits deben asegurarse de utilizar siempre aplicaciones actualizadas a sus últimas versiones y tener instalado un software de seguridad fiable con las últimas firmas de virus con el fin de reducir al mínimo las probabilidades de caer en manos de piratas informáticos.

TrendMicro, empresa de seguridad que ha descubierto estos abusos, ya ha notificado a Let’s Encrypt sobre este abuso, aunque habrá que esperar para ver cómo pueden solucionar este serio problema de seguridad en su entidad certificadora.

¿Qué opinas sobre el abuso de Let’s Encrypt por parte de los piratas informáticos?

Quizá te interese:

- Let’s Encrypt llega a su fase de beta pública y se abre a todos los usuarios

- Obtén certificados digitales fácilmente con Let’s Encrypt

- Los principales navegadores web ya reconocen Let’s Encrypt como una CA de confianza