BetterCap es una herramienta muy conocida en el mundo de las auditorías de seguridad, este framework nos permite realizar ataques Man In The Middle para capturar todo el tráfico de las conexiones que se realicen, y todo ello de una forma fácil y rápida. Ahora el equipo de desarrollo ha lanzado la versión BetterCap 1.3.8 con una novedad muy importante que os detallamos a continuación.

Novedades en la nueva versión BetterCap 1.3.8

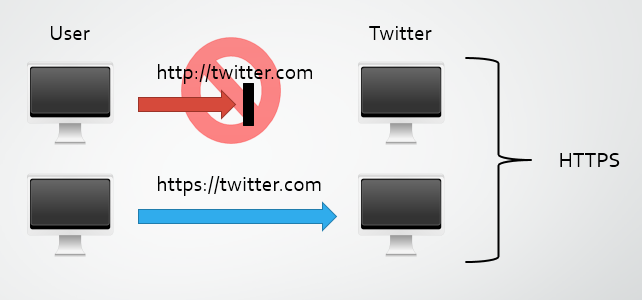

Desde la versión BetterCap 1.3.0 la herramienta nos permite evadir la seguridad que nos proporciona SSL/TLS para poder capturar en claro absolutamente todo el tráfico. Utilizando la técnica de Moxie Marlinspike en su herramienta SSLstrip, BetterCap creaba un proxy transparente para «convertir» el tráfico HTTPS de la víctima en tráfico HTTP, de esta forma se podrían capturar tanto credenciales de acceso como las cookies de sesión. Durante este ataque, en el navegador de la víctima le aparece HTTP en lugar de HTTPS. Podéis visitar nuestro tutorial sobre ataque HTTP Request Smuggling.

Este tipo de ataques a las conexiones HTTPS funcionaron hasta el año de 2010, cuando se creó un nuevo protocolo para aumentar la seguridad web, HSTS (HTTP Strict Transport Security) ayudó a protegernos de este tipo de ataques, ya que las webs que soportan HSTS solo permiten conexiones HTTPS, nunca un cliente podrá conectarse vía HTTP a esas webs.

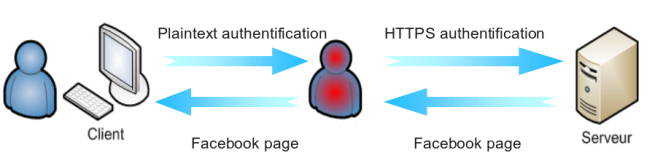

Sin embargo, en el año 2014 apareció la herramienta SSLstrip2 o también conocida como SSLstrip+, que nos permite evadir las conexiones HSTS. El atacante para poder lograr su ataque, realizará un ataque Man In The Middle entre la víctima y el servidor web, la conexión entre la víctima y el atacante se realiza a través de HTTP mientras que la conexión entre el atacante y el servidor web se realiza a través de HTTPS ya que ese servidor web tiene el protocolo HSTS activado.

Ahora la nueva versión de BetterCap 1.3.8 incorpora la posibilidad de evadir la seguridad que nos proporcionaba HSTS, además también se han incorporado más mejoras como por ejemplo un parser para el protocolo SNMP.

¿Cómo evadir HSTS con BetterCap?

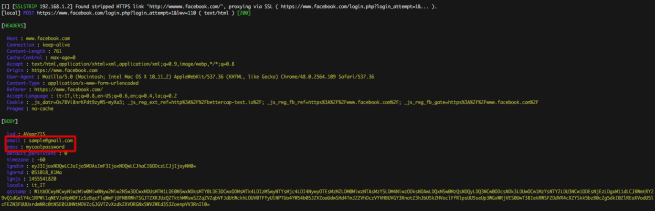

En la herramienta viene incorporada por defecto tanto la posibilidad de evadir conexiones HTTPS como el protocolo HSTS, sin necesidad de incluir ningún comando adicional, de esta forma podremos hacer un Proxy totalmente transparente para capturar toda la información. La orden que hay que ejecutar es la siguiente:

sudo bettercap proxy -P POST

A continuación podéis ver el funcionamiento de la herramienta con la web de Facebook:

Descarga el nuevo BetterCap 1.3.8

La última versión de BetterCap ya se encuentra disponible, simplemente deberemos ejecutar la orden para actualizar las RubyGems que tengamos instaladas en nuestro sistema operativo. Puedes ver en qué consiste el problema de configuración de proxy de Windows.

Os recomendamos visitar la página web oficial de BetterCap donde tenéis toda la información, y también el listado de cambios en la nueva versión BetterCap 1.3.8.