PwnWiki.io, una recopilación de ataques informáticos para realizar tras conseguir acceso a un PC

En varios artículos hemos visto diferentes formas de protegernos frente a los ataques informáticos, tanto con software encargado de protegernos frente a posibles ataques informáticos como utilizando herramientas que auditen la seguridad y nos permitan conocer la información sobre posibles vulnerabilidades para poder solucionarlas y protegernos de ellas. Sin embargo, existen otros vectores de ataque que debemos vigilar para evitar posibles ataques informáticos.

Aunque auditemos la seguridad de un sistema y lo protejamos correctamente nunca vamos a estar seguros al 100%, siempre hay posibilidades, por remotas que sean, de que nuestro sistema pueda verse comprometido con el ataque informático y de que un atacante o pirata informático logre acceder a nuestro sistema, pudiendo llevar a cabo otra serie de ataques desde allí.

PwnWiki.io es una colección de TTPs (tools, tactics, and procedures (herramientas, tácticas y procedimientos) con todo lo que un atacante puede hacer una vez logra acceso remoto a un sistema informático. Gracias a esta plataforma vamos a poder saber a qué tipo de ataques podemos estar expuestos y proteger nuestros equipos de manera que ninguno de ellos pueda ser posible. De esa manera, aunque un pirata informático logre acceso a nuestro sistema, no pueda hacer nada más en él.

Podemos acceder a esta colección desde el siguiente enlace.

Una vez dentro, podemos ver una página web de introducción y un completo menú en la parte superior. Desde allí vamos a poder ver los diferentes tipos de ataque que se pueden realizar.

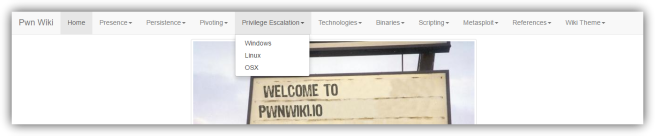

Cada uno de ellos, (Persistencia, Elevación de privilegios, etc) cuenta con un menú donde podemos ver los diferentes sistemas operativos y las herramientas que se pueden utilizar, para ayudarnos a encontrar más fácilmente la información que necesitemos.

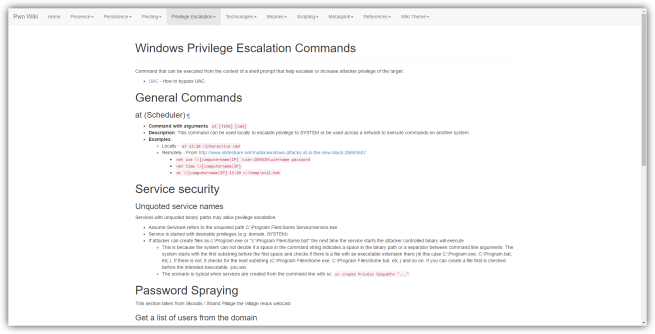

Si pulsamos sobre un sistema operativo (por ejemplo, en el caso de elevación de privilegios), podemos ver un manual, paso a paso, de cómo realizar dicha elevación. También veremos una recopilación con las herramientas necesarias para llevarla a cabo.

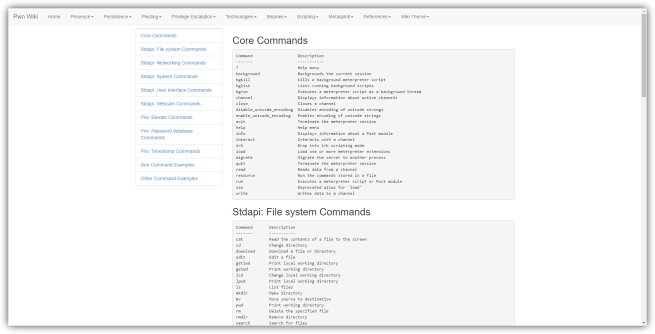

Lo mismo nos encontraremos si, por ejemplo, vamos a utilizar un Metasploit.

Para comprobar si nuestro sistema es vulnerable frente a dichos ataques, lo único que debemos hacer es seguir los pasos de esta guía para comprobar si, efectivamente, es posible llegar hasta el final y comprometer el sistema. De ser así, simplemente debemos aplicar las medidas de seguridad correspondientes a cada vector para evitar que, en caso de que un atacante logre acceso remoto a nuestro sistema, pueda hacer uso de estos vectores de ataque para tomar el control de nuestro equipo.

Es posible hacer uso de esta plataforma tanto de forma online como offline, aunque los navegadores web modernos pueden dar problemas al intentar cargar archivos desde un HTML local, por lo que la mejor forma de utilizar la plataforma es online. Las herramientas necesarias para realizar las pruebas las podemos encontrar libremente en GitHub.

¿Tienes tu sistema correctamente protegido tanto para evitar el acceso remoto no autorizado como para la toma de control de un sistema comprometido?