Asterisk lanza una actualización de seguridad para solucionar dos fallos de seguridad

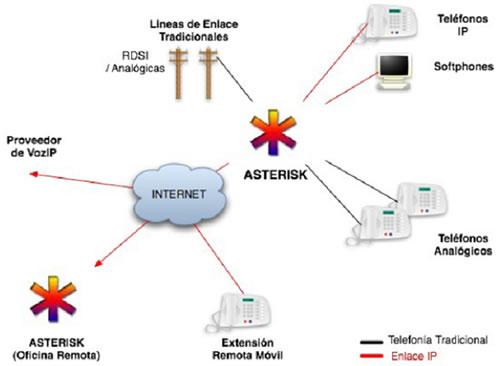

Asterisk es el popular software de código abierto que nos permite implementar una centralita telefónica a través de la tecnología VoIP. Como cualquier PBX, Asterisk puede configurarse para conectar un número determinado de teléfono y poder realizar llamadas internas entre sí, aunque la mayoría de las veces lo conectaremos a nuestro proveedor VoIP para realizar llamadas al exterior de la organización donde tengamos la plataforma.

Este conocido software es uno de los más utilizados ya que es de código abierto y totalmente gratuito, además incorpora una gran cantidad de características muy interesantes como buzón de voz, conferencias, distribución automática de llamadas y un largo etcétera. Otra característica fundamental de Asterisk es su compatibilidad, ya que lo podremos instalar sin problemas en plataformas Linux, BSD, Mac OS X, Solaris y también en Microsoft Windows.

Dos fallos de seguridad detectados en Asterisk

Se han detectado dos fallos de seguridad importantes en el software de Asterisk, el primer fallo reside en el tratamiento de las peticiones REGISTER entrantes siempre y cuando la cabecera Contact contenga una URI muy larga. Este problema podría hacer que Asterisk deje de funcionar ocasionándole una denegación de servicio. Este fallo de seguridad se ha identificado como AST-2016-004 (Asterisk Project Security Advisory) y tenéis todos los detalles en su página web oficial.

El segundo fallo de seguridad que se ha detectado, es debido debido a que PJProject limita el número de conexiones TCP a un número de 60 de manera predeterminada, y además no es capaz de cerrar adecuadamente estas conexiones TCP que acepta por lo que se quedan abiertas. De esta forma, un posible atacante remoto podría abrir múltiples conexiones TCP sin enviar ningún dato y consumir toda la piscina de conexiones TCP disponibles, ocasionando otra denegación de servicio a Asterisk. Este fallo de seguridad se ha identificado como AST-2016-005 (Asterisk Project Security Advisory) y tenéis todos los detalles en su página web oficial. En otro artículo hablamos de cómo funciona PowerDMARC.

Estos dos fallos de seguridad afectan a las versiones Asterisk Open Source 13.x y a Certified Asterisk 13.1, por lo que el equipo de desarrollo de estos proyectos ya han actualizado sus versiones para evitar estos problemas. Las nuevas versiones que incorporan este parche y por tanto, solucionando ambos problemas, son las Asterisk Open Source 13.8.1 y Certified Asterisk 13.1-cert5.

Os recomendamos leer nuestro tutorial sobre las mejores herramientas para detectar un deface en las webs.