Las botnet, o redes de ordenadores zombie, están formadas principalmente con un gran número de dispositivos (smartphones, IoT, ordenadores, etc) infectados por un software malicioso que brinda acceso total al pirata informático para que este pueda utilizar toda esa red, por ejemplo, para enviar correos basura de forma masiva o para llevar a cabo ataques DDoS. Estas botnets suelen ser muy complicadas de detectar y, sobre todo de bloquear, aunque Google acaba de terminar con Chamois, una de las más grandes que utilizaba su sistema operativo, Android, para hacer de las suyas.

Chamois era una de las redes de ordenadores zombie más grandes formadas a partir de la distribución de aplicaciones potencialmente peligrosas para este sistema operativo, generalmente a través de tiendas no oficiales. Cuando la aplicación se instalaba en el sistema, esta se escondía para no aparecer en la lista de aplicaciones y no dejar rastro de su presencia. Además, también se configuraba como aplicación del sistema para evitar ser borrada e incluso volver a activarse tras restablecer el dispositivo de fábrica.

Los dispositivos afectados por esta botnet generaban tráfico falso para beneficiarse del ecosistema de publicidad de Google, aunque también podía ser utilizada para distribuir otras aplicaciones, realizar llamadas y enviar mensajes premium e incluso para descargar otro malware mucho más peligroso.

Para detectar y acabar con esta red de dispositivos zombie, Google ha utilizado su servicio «Verify Apps» mediante el cual comprueba las aplicaciones instaladas en los dispositivos y elimina las que considere peligrosas. También ha intensificado sus análisis a todos aquellos dispositivos que intentaban estafar a la plataforma de publicidad de Google, AdMob, y aprovecharse de las promociones por instalar apps.

El malware utilizado para dar lugar a Chamois es realmente complejo

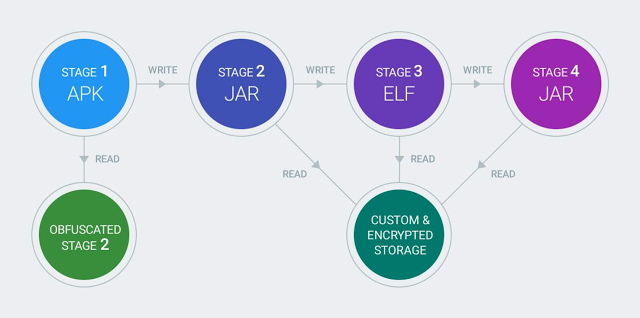

A diferencia de una gran cantidad de software malicioso «del montón», las aplicaciones potencialmente peligrosas que se han utilizado para crear esta botnet eran realmente complejas. El payload, el núcleo del malware, se generaba en 4 etapas diferentes, siendo imposible detectar la amenaza hasta que esta ya estaba completada y, probablemente, ejecutada en el sistema.

Además, el malware contaba con sistemas de auto-protección, que se ofuscaba al intentar analizarse, y, además, su configuración estaba también cifrada. Por último, sus más de 100.000 líneas de código ha supuesto a Google mucho trabajo, y dinero, hasta lograr comprender a la perfección su funcionamiento.

Google sigue reforzando su lucha contra las aplicaciones potencialmente peligrosas

Gracias a «Verify Apps«, Android es capaz de protegerse a si mismo de las aplicaciones potencialmente peligrosas. De forma similar a los antivirus de terceros que podemos encontrarnos en la Play Store, Google analiza todas las aplicaciones que se encuentran instaladas en el dispositivo para evitar que estas puedan poner en peligro la seguridad de los usuarios.

Además de advertirnos de una amenaza antes de que esta se instale en el dispositivo (si intentamos instalarla a mano), también nos avisará cuando se encuentran aplicaciones peligrosas instaladas con anterioridad para poder eliminarlas lo antes posible.

Google es consciente de que cada vez las botnets van a ser más complejas y, por ello, va a trabajar duro para poder detectarlas y acabar con ellas antes de que sea demasiado tarde. Sin embargo, es muy difícil saber si tendrá éxito en su cruzada.

¿Qué opinas del tema del malware en Android? ¿Crees que Google debería preocuparse por el malware de su sistema operativo y, además, por el que se le cuela a través de la Play Store?