Operating Channel Validation: así se acabará con los ataques MitM de KRACK en las redes Wi-FI WPA2

Hasta hace algún tiempo, las técnicas más utilizadas para conectarnos a una red Wi-Fi sin la contraseña eran mediante ataques WEP, ataques de fuerza bruta o basados en diccionarios, a través de WPS o mediante puntos de acceso falsos. Por suerte, las cosas han cambiado y, con la llegada de WPA2-AES, las redes Wi-Fi han estado un tiempo bastante más seguras, aunque no blindadas, y es que hace algo más de un año pudimos ver como una vulnerabilidad, denominada como KRACK, ponía en jaque la seguridad de absolutamente todas las conexiones WPA2.

Ahora mismo todos tenemos los ojos puestos sobre WPA3, el sucesor de WPA2 que busca ofrecer una mayor seguridad y un mejor rendimiento en todas las conexiones inalámbricas. Aunque este nuevo estándar ya ha alcanzado su versión final y ya se ha aprobado, aún pasará mucho tiempo hasta que se convierta en el más utilizado y sustituya al WPA2 actual. Mientras esto ocurre, un grupo de investigadores de seguridad ha trabajado para poder lanzar un nuevo estándar para proteger las conexiones WPA2 de todo tipo de vulnerabilidades MitM: Operating Channel Validation. Podéis visitar nuestro tutorial sobre descargar diccionario de claves WPA2.

Mathy Vanhoef@vanhoefmOperating Channel Validation has been merged to the development version of wpa_supplicant and hostapd! It prevents multi-channel MitM in Wi-Fi networks. For more background on this defense see our paper https://t.co/FAnyQqxL1m or our presentation https://t.co/YYdEEcew9C https://t.co/ZduPpB2qvE28 de mayo, 2024 • 08:15

50

1

Cómo funciona Operating Channel Validation y nos protege de los ataques MitM de WPA2

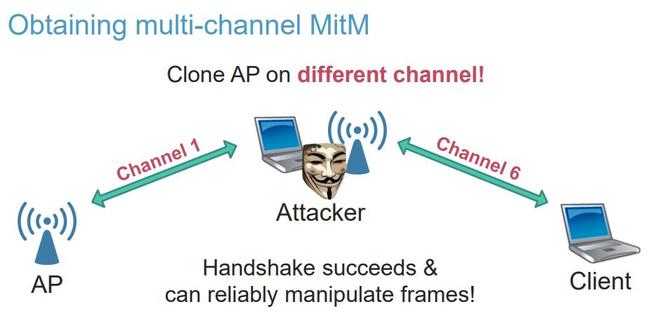

Operating Channel Validation es una extensión totalmente compatible con el actual estándar 802.11 diseñada para acabar con todos los ataques a redes Wi-Fi que hacen uso de las técnicas Multi-Channel Man-in-the-Middle. A grandes rasgos, esta nueva extensión se encarga de autenticar el canal que está en uso y, de esta manera, la técnica multicanal utilizada en los ataques MitM queda inservible, no puedo reinsertar las claves en la conexión.

Hasta ahora, esta extensión para WPA2 no era más que una teoría, sin embargo, finalmente parece que sí va a llegar a todos nosotros como una medida de protección definitiva frente a estos ataques, y es que hace algunas horas ya ha sido aprobada e incluida dentro del wpa_supplicant y en hostapd.

Una vez que este nuevo parche de seguridad llegue como actualización a los dispositivos (al ser totalmente compatible con los estándares actuales no debería haber absolutamente ningún problema) habremos acabado finalmente con la que probablemente sea una de las peores vulnerabilidades en las conexiones inalámbricas de la historia del Wi-Fi.

Eso sí, debemos tener en cuenta que no todas las vulnerabilidades KRACK requieren de MitM, como es el caso de la FT handshake (802.11r). Además, este parche no es efectivo en el caso de que se intente explotar cualquiera de las variantes basadas en KRACK mediante cambios en la capa física de la conexión o si el atacante actúa como repetidor, entre otros casos.

Por ello, aunque esto puede ser un pequeño y necesario parche que complica mucho explotar estos fallos de seguridad, es mucho mejor ir pensando en cambiar a un nuevo protocolo de seguridad cuanto antes, como el nuevo WPA3, aunque de momento supone una inversión importante y la mayoría de los dispositivos no serán compatibles con este protocolo hasta dentro de unos meses.

¿Qué te parece este nuevo parche de seguridad para proteger las conexiones WPA2 de los ataques MitM?

Os dejamos un artículo donde hablamos de WPA2 AES y TKIP.