Así de fácil pueden entrar a tu cuenta de Gmail incluso con la 2FA activada: aprende a evitarlo

Uno de los puntos fundamentales para poder estar seguros en Internet es proteger correctamente nuestras cuentas online. Para ello es necesario utilizar contraseñas seguras (claves largas, complejas y únicas) que impidan que puedan adivinar nuestras contraseñas o conseguir el acceso a través de las claves filtradas en los robos de bases de datos, como el Collection #1 de la semana pasada. Además de una contraseña segura y robusta es necesario también recurrir a sistemas de seguridad adicionales, como la doble autenticación (2FA) que nos ayuden a proteger nuestras cuentas de accesos no autorizados. Sin embargo, a pesar de contar con todas estas medidas de seguridad, en ocasiones pueden no ser suficientes.

El funcionamiento de la doble autenticación se basa en necesitar dos elementos para poder iniciar sesión; la contraseña, el primero de ellos (algo que sabemos), y una clave aleatoria que recibimos en nuestro móvil (que no sabemos, pero que tenemos). Introducimos estos datos en una página web, como Gmail, y en segundos estaremos dentro. Si alguien no tiene la clave de la doble autenticación no podrá lograr conectarse de ninguna manera.

Sin embargo, los sistemas de doble autenticación no son infalibles, y es que hay varias formas de poner en peligro nuestra seguridad. La primera de ellas es que hayan infectado nuestro móvil con un malware que permita al atacante recibir la clave de la doble autenticación cuando vayamos a iniciar sesión, algo complicado y poco probable, pero no imposible.

La segunda de ellas, más fácil de lo que imaginamos, es caer en la ingeniería social y que, mediante un ataque de Phishing, puedan lograr iniciar sesión en nuestra cuenta de Gmail sin ni siquiera saber la contraseña ni tener la clave de la doble autenticación.

Cómo pueden lograr conectarse a nuestra cuenta de Gmail incluso con la 2FA

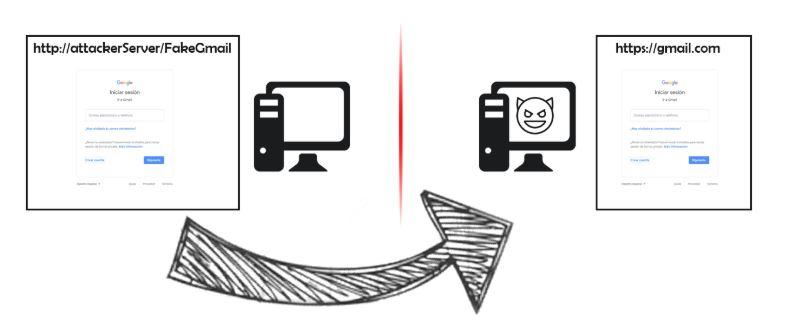

Aunque la 2Fa nos parezca segura, con unos pocos conocimientos es muy sencillo crear una página web falsa que pida al usuario los datos de su cuenta de Gmail, junto al código de la doble autenticación, de manera que esta página inicie sesión en la cuenta sin que el usuario se dé cuenta de ello.

Para ello no se necesita nada más que un servidor web, como Apache, y recurrir a técnicas como DNS Spoofing o la ingeniería social para hacer llegar dicha web a la víctima. Cuando esta introduzca los datos de su cuenta de Gmail se ejecuta un script, mediante Selenium, para introducir los datos de inicio de sesión en el ordenador del atacante. Lo mismo ocurre cuando Gmail pide la clave de la doble autenticación, la cual se introduce automáticamente en cuanto la víctima la introduce con el script de Selenium.

La URL es esencial para evitar poner en peligro nuestras cuentas

Ante estas técnicas es muy complicado defendernos, aunque no imposible. En la mayoría de los casos siempre hay que utilizar el sentido común, y si nos viene un correo, o vemos un enlace en Internet, que nos lleve a Gmail, lo primero que debemos hacer es sospechar.

La URL es, al final, lo único que nos puede ayudar a identificar, tanto el Phishing como los DNS Spoofing. Cuando vamos a iniciar sesión en Gmail, por ejemplo, debemos asegurarnos de que la URL sea, exactamente, https://mail.google.com/. Si cambia una letra, la estructura, el dominio o lo que sea, debemos dar por hecho que no estamos en Gmail, sino en una web falsa.

También debemos tener mucho cuidado con las técnicas como Punycode, que permite ocultar caracteres en una URL de manera que, aunque parezca que estamos visitando una web, en realidad nuestro tráfico se redirige a otra totalmente diferente.