KeySteal: así es este fallo en macOS Mojave que permite a un atacante leer todas tus contraseñas

Durante muchos años, todo el ecosistema de Apple se ha considerado como seguro e invulnerable tanto a ataques informáticos como a virus. Sin embargo, desde hace ya algún tiempo, tanto macOS como iOS se han convertido en sistemas que, aunque son seguros, tienen las mismas posibilidades de terminar infectados por malware o ser atacados a través de una vulnerabilidad que cualquier otro, y una prueba de ello es esta nueva vulnerabilidad que pone en jaque la seguridad de la última versión de macOS.

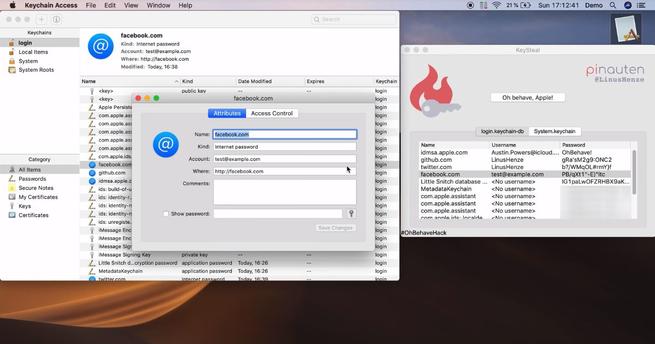

Hace algunas horas, un experto de seguridad llamado Linus Henze ha dado a conocer un grave fallo de seguridad en el sistema operativo de escritorio de Apple, macOS, mediante el cual es posible que un atacante acceda a todas las contraseñas que tiene el usuario guardadas en el sistema, en texto plano, sin la necesidad de tener permisos de root.

Para ello, este investigador ha creado una sencilla herramienta, llamada KeySteal, que cuenta con un exploit capaz de explotar esta vulnerabilidad incluso si las medidas de seguridad Access Control Lists (ACL) y System Integrity Protection (SIP) están activadas en el sistema.

Este fallo de seguridad se puede explotar en prácticamente cualquier versión de macOS, incluida la última versión, Mojave, que es vulnerable desde la 10.14 a la 10.14.3.

No es la primera vez que macOS revela las contraseñas de los usuarios

Este no es el primer fallo de seguridad relacionado con las contraseñas de macOS. Hace justo un año, otro investigador detectó un fallo de seguridad en macOS 10.13 High Sierra, llamado KeychainStealer, que hacía prácticamente lo mismo, es decir, era capaz de recuperar las contraseñas del sistema y mostrarlas en texto plano, sin ningún tipo de cifrado.

Linus Henze@LinusHenzeRemember KeychainStealer by @patrickwardle which can steal all your keychain passwords?

While his vulnerability is patched now, I’ve found a new one, affecting macOS Mojave and lower.

More information can be found in my video:

https://t.co/wBQL2s6v7z

#OhBehaveHack #OhBehaveApple28 de mayo, 2024 • 07:55

141

19

Este fallo de seguridad ya fue solucionado hace tiempo, pero ahora, el KeySteal de momento deja vulnerables a todos los usuarios y, según parece, sin solución posible a la vista.

Apple no tiene programa Bug Bounty para macOS, y los investigadores no quieren «regalar» su trabajo

Google, Microsoft, Facebook y una gran cantidad de compañías más cuentan con un programa «Bug Bounty» mediante el cual buscan animar a los investigadores de seguridad a buscar vulnerabilidades en su software y pagarles una cantidad de dinero por cada fallo que reporten. De esta manera, las compañías reciben auditorías de seguridad constantemente por un coste muy bajo y, poco a poco, van haciendo más seguros sus sistemas.

Apple, al contrario, no cuenta con un Bug Bounty para macOS (aunque sí lo tiene para iOS), por lo que el investigador que ha encontrado esta vulnerabilidad no va a recibir ninguna compensación por ello y, obviamente, este no va a dar ninguna información a Apple sobre dónde se encuentra el fallo.

Ahora habrá que esperar a ver si Apple decide negociar con este investigador de seguridad para recompensarle, aunque no exista programa Bug Bounty, a cambio de los detalles técnicos de esta vulnerabilidad para poder solucionarla en los próximos parches para macOS. Mientras esto ocurre debemos extremar las precauciones, sobre todo al descargar y abrir archivos o documentos de Internet, ya que si no tenemos cuidado es probable que terminemos poniendo en peligro todas nuestras contraseñas.

¿Qué opinas de este fallo de seguridad en macOS? ¿Crees que es necesario que Apple habilite un programa Bug Bounty para su sistema operativo de escritorio?