La contraseña es nuestra primera barrera de defensa para proteger nuestras cuentas frente a los ciberdelincuentes. Además, no nos sirve cualquier contraseña si no tiene unas determinadas características podría ser fácil de descifrar. En ese sentido, no basta con que tenga una gran longitud, también depende mucho de los tipos de caracteres que utilicemos para que sea más o menos robusta. Un peligro al que nos enfrentamos es que pueden ser crackeadas o descifradas utilizando software especializado. En este tutorial, vamos a conocer las mejores herramientas para crackear contraseñas y también a protegernos de su utilización utilizando una contraseña segura.

Lo primero que vamos a hacer es explicar las razones por las que se utilizan este tipo de herramientas. También explicaremos brevemente cómo crear nuestra contraseña robusta y algunos consejos relacionados con ella para aumentar la seguridad. Y después continuaremos con las herramientas para crackear contraseñas más populares.

Por qué se usan aplicaciones para crackear contraseñas

Hay muchas razones para utilizar programas o herramienta automáticas para crackear contraseñas o claves. Ya sea de servicios online, de una red inalámbrica WiFi a la que queremos conectarnos etc. No siempre se trata de algo peligroso o con fines delictivos, sino que hay otras opciones para poder usar este softwware. A continuación, os explicamos las principales razones como puede ser familiarizarte con este tipo de programas, estudiantes o finalmente para los ciberdelincuentes.

Pruebas de pentesting

En cuanto a las pruebas de pentesting, podríamos decir que son la parte positiva y que van a ayudar a la mejorar la seguridad de una empresa. Así, una prueba de penetración o pentest podríamos definirlo como un ataque a un sistema informático con la intención de encontrar sus debilidades de seguridad y comprobar a qué datos se puede llegar a acceder. Después, los fallos de seguridad que se averigüen a través de esta prueba se notifican al propietario del sistema.

En ese sentido, es positivo porque permite evaluar los impactos potenciales que podría tener en una empresa y sugerir las medidas para reducir estos riesgos. Estas pruebas de seguridad la suelen hacer los pentesters, expertos en seguridad informática ofensiva, con el objetivo de atacar los sistemas y ver si son o no vulnerables. Estas pruebas de pentesting siempre se realizan bajo el amparo legal de los propietarios del sistema informático, y se realizan las pruebas para comprobar la seguridad, pero en ningún momento se hace para crackear el sistema o inutilizar los servidores.

Dentro de esta categoría, nos podemos encontrar con varios tipos de pentesting, que nos pueden esclarecer muchos aspectos acerca de nuestra red.

- White Box o Caja Blanca

El pentester conoce todos los datos que el sistema le puede dar, y estos suelen formar parte de los equipos técnicos. Saben datos como la IP, logins, contraseñas, etc. Es el tipo más completo y forma parte de un análisis integral de la estructura. Está pensado para descubrir fallos y tomar las medidas necesarias. En algunos casos puede ser realizado por personal externo, pero no suele ser lo habitual, debido al alto conocimiento que se debe tener sobre la red.

- Black Box o Caja Negra

En este caso el auditor no contará con ningún dato de la organización, y siempre partirá desde cero. Esto se podría entender como una simulación de un ciberdelincuente, de cara a ser lo más realista posible. Se trata de una prueba de la estructura de la red. Proporcionará muchos datos a la organización sobre los posibles vacíos de seguridad o fragilidades que se puedan encontrar

- Grey Box o Caja Gris

Se trata de una mezcla de las dos anteriores. Si bien en una tenían toda la información y en otra ninguna, aquí tendrán solo algunos datos para realizar la prueba de intrusión. Esta es importante para basar las amenazas y debilidades basándonos en la información que se pueda conocer. Esto es recomendable para realizar estudios sobre lo que se puede hacer con diferentes niveles de acceso o conocimientos de la red.

Este tipo de procedimientos, también necesitan estar estructurados para una mejor organización y optimización del trabajo. Sus fases son:

- Reconocimiento de la red.

- Análisis de vulnerabilidades.

- Modelado de amenazas.

- Explotación.

- Elaboración de informes.

Ciberdelincuentes para realizar sus ataques

Los programas para crackear contraseñas también son ampliamente utilizados por los ciberdelincuentes para realizar sus ataques a diferentes objetivos. Si un ciberdelincuente se hace con el hash de una contraseña, va a intentar crackearla por diferentes métodos y usando diferentes herramientas automáticas, con la finalidad de hacerse con el control del sistema, hackearlo, robar información, inyectar un malware como un ransomware para encriptar todos los datos, y cualquier otra acción que haga que la empresa o servicio sufra las consecuencias de ser hackeado.

No debemos confundir a un hacker con un ciberdelincuente, los primeros son personas que tienen amplios conocimientos en seguridad informática y utilizan sus habilidades para hacer el bien, ya sea rompiendo sistemas de seguridad y reportando las vulnerabilidades encontradas, o bien investigando nuevas formas de proteger una empresa o servicio. Los ciberdelincuentes se aprovechan de los fallos de seguridad en su propio beneficio, con el objetivo de conseguir dinero a cambio.

Estudiantes en temas de seguridad informática

Los estudiantes de seguridad informática puede ser futuros hackers, por lo que estas herramientas para crackear contraseñas también son ampliamente usadas por estudiantes de todo tipo para aprender cómo funcionan los sistemas de cracking de contraseñas. También se pueden usar estas herramientas para comprobar si una determinada es o no segura, porque si una contraseña está en un diccionario de contraseñas o es muy corta como para crackearla por fuerza bruta, lo mejor que podemos hacer es cambiarla lo antes posible.

El aspecto negativo es que estas mismas herramientas para crackear contraseñas las usan los ciberdelincuentes. Una buena manera de protegernos sería utilizando una contraseña segura que debe contener todo tipo de caracteres diferentes y ser largas. La recomendación es que tenga, al menos, 12 caracteres de largo. A más longitud, más seguridad. Pero no solo importa el tamaño de la contraseña, sino que es recomendable que incorpore letras mayúsculas y letras minúsculas, que tenga también números y que incorpore símbolos o signos diferentes. Además, que la contraseña que uses en cualquier servicio o web o aplicación sea siempre única y no utilices la misma en todas tus cuentas porque robada una, robadas todas.

Además, otras buenas prácticas que pueden mejorar la seguridad son renovar las contraseñas periódicamente, no reutilizarlas para otros sitios (como ya hemos mencionado) y activar la autenticación multifactor. Si activamos la autenticación en dos pasos mejoraremos la seguridad. ¿Cómo? Para poder entrar en un sistema vamos a necesitar tanto el usuario y clave como también un código temporal para entrar en este sistema y que generalmente se obtiene a través de una aplicación autenticadora o bien a través de un SMS en nuestro teléfono, por ejemplo.

Peligros de utilizar aplicaciones no seguras

Este tipo de aplicaciones, están diseñadas para poder descifrar contraseñas las cuales están protegidas. Sea por ataques de fuerza bruta, con la utilización de diccionarios o mediante una combinación de ambas, se utilizan de forma común para tener accedo a cuentas de usuarios las cuales están protegidas y sin autorización. Representando un grave riesgo para la seguridad de cada uno de esos usuarios. Si ya de por sí, estamos ante aplicaciones con las que se debe tener cuidado, si no nos aseguramos de utilizar una fiable podemos exponernos a muchos problemas nosotros mismos. Algunos de los peligros asociados a estas aplicaciones son:

- Riesgo de infección: Gran cantidad de aplicaciones pueden contener malware que infecta nuestros equipos, lo que da lugar a muchos otros problemas. Como la pérdida de datos, propagación del virus, robos de información privada, entre otros muchos problemas que pueden surgir en nuestro equipo.

- Incumplimiento de la ley: Utilizar este tipo de aplicaciones es ilegal en algunos países. Pero incluso en lo que, si se pueden utilizar, debemos considerar que muchas cosas que se pueden hacer con ellas son consideradas delito. Por lo cual, nos enfrentamos a sanciones penales, multas, u otras medidas legales.

- Exposición de información: Cuando utilizamos este tipo de aplicaciones, se puede dar el caso de que lleguemos a exponer nuestra información personal. Esto es porque muchas aplicaciones requieren que se introduzcan datos de carácter personal. Tales como la dirección de correo, o contraseñas.

- Vulnerabilidades: El uso de este tipo de aplicaciones, puede dejar vulnerabilidades en nuestro sistema, las cuales pueden ser directamente explotadas por ciberdelincuentes. Esto da lugar a robos de información privada, así como accesos no autorizados. Entre otros muchos.

- Compromisos de privacidad: Estas aplicaciones pueden llevar a tener un acceso no autorizado a las cuentas de otras personas. Representando un gran riesgo para la privacidad y la seguridad.

Tal y como podéis ver, hay varios peligros muy importantes asociados a estas aplicaciones.

Mejores programas para crackear contraseñas

Una cuestión importante es que estas herramientas sólo deben ser utilizadas en infraestructuras propias o en las que tengamos el permiso del administrador. Caso contrario hay que señalar que sería ilegal. Una vez que tienes claro esto, ¿cuáles son los mejores programas que podemos usar para crakear contraseñas? Hay algunos muy recomendables que tener en cuenta.

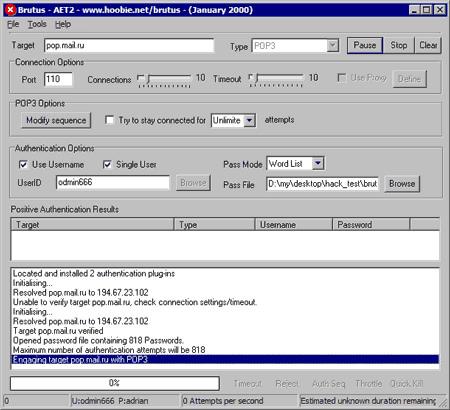

Brutus

Una de las herramientas para crackear contraseñas con mayor antigüedad y que todavía sigue teniendo soporte es Brutus. Además, es gratuita, su primera versión data de 1998 y está disponible para ordenadores con sistema operativo Windows.

La versión actual de Brutus incluye los siguientes tipos de autenticación: HTTP, HTTPS, POP3, FTP, SMB, Telnet y se le podrían añadir IMAP, NNTP y NetBus.

Entre sus funciones tenemos un motor de autenticación de varias etapas y permite 60 conexiones de destino simultáneas. También tiene lista de contraseñas, modos configurables de fuerza bruta y además permite pausar y reanudar los ataques en el mismo punto donde lo dejamos.

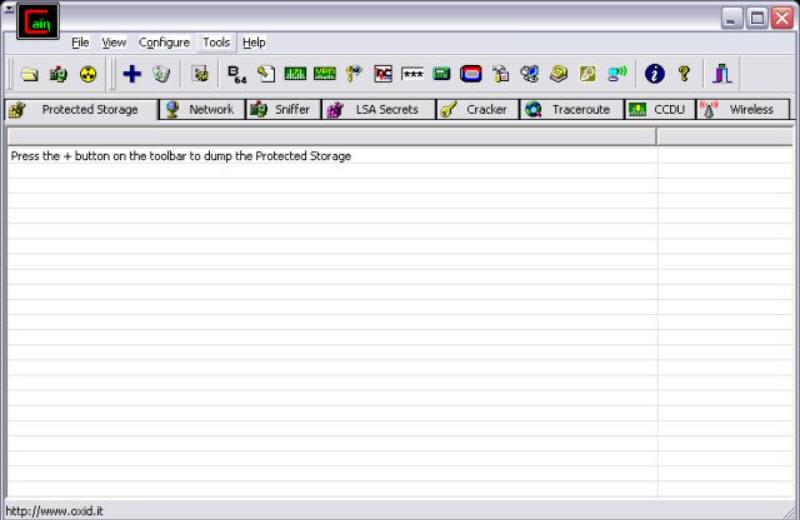

Cain and Abel

El desarrollador de Cain and Abel es Massimiliano Montoro se trata un programa privativo que se distribuía de forma gratuita. Hay que señalar que su última versión es de 2014 y que es un producto que no va a tener más actualizaciones, aunque para algunas tareas todavía puede ser interesante.

Cain & Abel se trata de una herramienta de recuperación de contraseñas para los sistemas operativos de Microsoft. Gracias a ella podemos realizar una fácil recuperación de varios tipos de contraseñas al rastrear la red, descifrar contraseñas cifradas mediante ataques de diccionario, fuerza bruta y criptoanálisis. Además, también podemos grabar conversaciones de VoIP, decodificar contraseñas codificadas, recuperar claves de redes inalámbricas, revelar casillas de contraseñas, descubrir contraseñas almacenadas en caché y analizar el enrutamiento de protocolos. Este programa no explota ninguna vulnerabilidad, sino que busca la obtención de las contraseñas por técnicas convencionales.

Algunos de los beneficios que tiene esta aplicación son:

- Es gratuita, y no tienen ningún tipo de cargo.

- Incluye varios métodos para descifrar contraseñas.

- La recuperación de contraseñas es rápida cuando se trata de contraseñas simples

- Cuando mejor rinde es al usarla con Windows XP, 2000 y NT.

En cambio, también tiene algunos contras que debemos tener en cuenta:

- Debemos descargar los «Rainbow Tables» correctos. Estas se pueden encontrar en internet fácilmente.

- Se trata de un software de instalación. Que, si bien no es malo, si es una contra en comparación a otras que son portables.

- El procedimiento es bastante largo.

- No recibe actualizaciones.

- No admite equipos basados en UEFI.

RainbowCrack

Otra de las herramientas para crackear contraseñas es RainbowCrack que utiliza unas tablas previamente procesadas, llamadas Rainbow, que reducen considerablemente el tiempo de crackeo de las claves. Este programa está actualizado y se puede utilizar tanto en Windows 7 / 10 como en Linux con Ubuntu. Así tenemos tablas Rainbow de LM, NTLM, MD5, SHA1, SHA256 y algoritmos hash personalizables.

También hay que señalar que generar estas tablas conlleva mucho tiempo y esfuerzo, tanto humano como de procesador. Por ese motivo existen tablas creadas tanto gratuitas como de pago. Gracias a ellas se puede evitar tener que procesarlas personalmente y así desde el principio ya tendríamos RainbowCrack listo para trabajar.

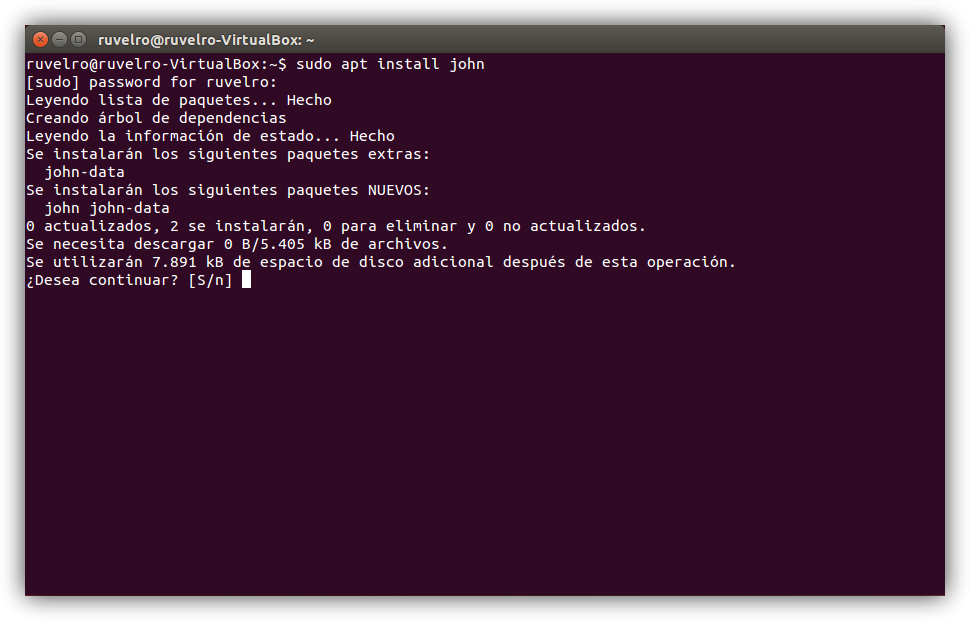

John the Ripper

John the Ripper podemos definirlo como una herramienta de recuperación y auditoría de seguridad de contraseñas de código abierto. Hay que señalar que está disponible para varios sistemas operativos como son Windows, MacOS y Windows. Este software admite cientos de tipos de cifrado y hash, incluso para contraseñas de usuario de versiones Unix, macOS y Windows. También comentar que es un software actual y con soporte. Además, podemos decir que es fiable al estar el código abierto disponible para todos.

Si quieres poner a prueba tus contraseñas y ver si realmente están protegidas, John the Ripper es una buena alternativa. De esta forma podrás generar claves más fuertes, utilizar cifrados más actuales y, en definitiva, solucionar problemas que puedan afectar a tu privacidad y seguridad.

Crackstation

Una de las mejores herramientas para descifrar contraseñas que podemos encontrar en la web es CrackStation, ya que, además de ser un servicio en línea totalmente gratuito utiliza una variación del ataque de diccionario. Esta variante contiene tanto palabras de diccionario como contraseñas de volcados de contraseñas que son públicas. El servicio funciona descifrando hashes de contraseñas utilizando las tablas de búsqueda que se encuentran precalculadas y que consisten en más de 15 mil millones de entradas que han sido extraídas de varios recursos que se encuentran en línea.

Entre sus principales características, podemos destacar el descifrado hash de contraseñas, y su compatibilidad con LM, NTLM, md2, md4, md5, md5(md5_hex), md5-half, sha1, sha224, sha256, sha384, sha512, ripeMD160, Whirlpool, MySQL 4.1+ (sha1(sha1_bin)), QubesV3.1BackupDefaults.

Además, como ya hemos mencionado antes, utiliza una tabla de búsqueda basada en más de 15 mil millones de entradas. En general, es una excelente herramienta dado que puede descifrar los hashes de contraseñas de manera bastante rápida, el único inconveniente que encontramos, es que funciona en su mayoría para hashes “non salty” que son aquellos que no están conformados por una cadena aleatoria.

THC Hydra

Otra excelente alternativa es el THC Hydra, ya que podemos utilizarlo, sobre todo, para poner a prueba la seguridad de las aplicaciones. Es bastante utilizada por parte de consultorías a nivel de seguridad para detectar fallos en la misma.

Se trata de una aplicación de código abierto, es compatible con la gran mayoría de protocolos de seguridad y la utilizan muy a menudo los investigadores para probar funcionalidades de seguridad ya que es bastante útil al momento de realizar pruebas. Esto se debe a que utiliza el método de fuerza bruta para intentar romper la seguridad de las aplicaciones.

Entre sus principales características debemos destacar su compatibilidad, ya que admite más de 50 protocolos entre los que se incluyen HTTPS, Oracle, SID, Telnet, entre otros. A esto, debemos sumarle que también es compatible con sistemas móviles como iPhone, Android y Blackberry, por lo que definitivamente es bastante versátil.

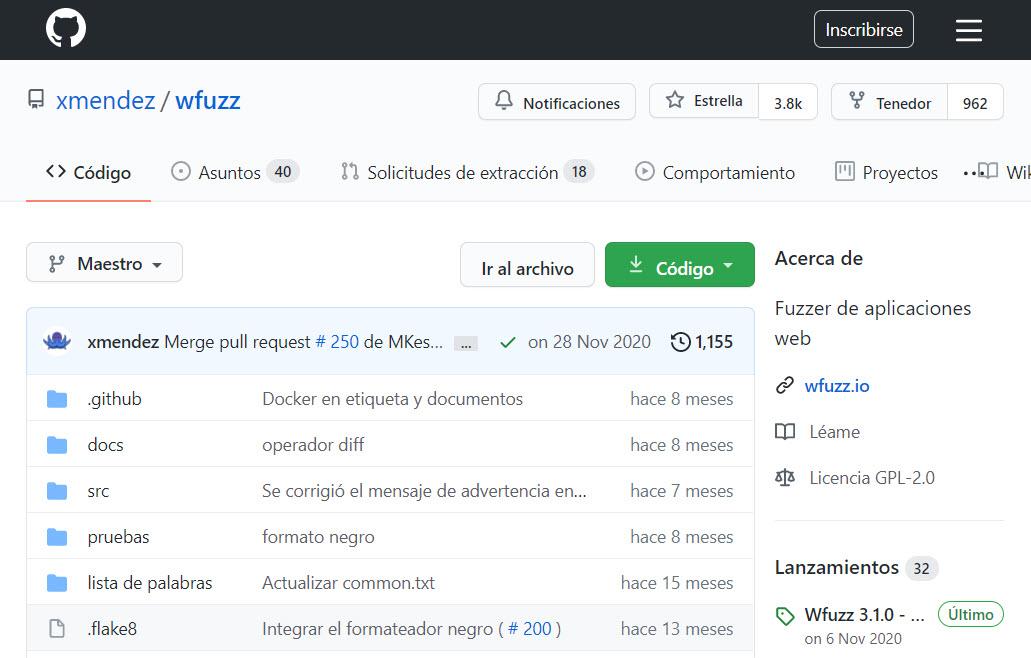

Wfuzz

Wfuzz es otra de las herramientas para crackear contraseñas que podemos utilizar. En ese sentido, este software está pensado para realizar ataques de fuerza bruta contra aplicaciones web. Así, podría ser utilizada para buscar recursos ocultos en los servidores y también para usar la fuerza bruta contra formularios de inicio de sesión y llevar a cabo distintos ataques de inyección (SQL, XSS, LDAP, etc.) a fin de conseguir el acceso al servidor.

Otra cosa positiva es que es un software actualizado. También Wfuzz es más que un escáner de contenido web y podría utilizarse para:

- La protección de nuestras aplicaciones web al encontrar y explotar las vulnerabilidades de esas aplicaciones web.

- Ofrece un marco completamente modular y facilita la contribución incluso de los desarrolladores de Python más nuevos.

AirCrack NG

Con Aircrack-NG obtenemos un paquete completo de herramientas para evaluar la seguridad de la red Wi-Fi. Este software es famoso por ser uno de las más eficaces a la hora de descifrar y conseguir contraseñas de redes Wi-Fi. Así es capaz de craquear los cifrados WEP y WPA PSK (WPA 1 y 2).

Su forma de trabajar es capturando los paquetes suficientes y analizándolos para luego descifrar las contraseñas de las redes inalámbricas. Este programa está actualizado y funciona principalmente en Linux, aunque también se podría usar en Windows, macOS, FreeBSD y más.

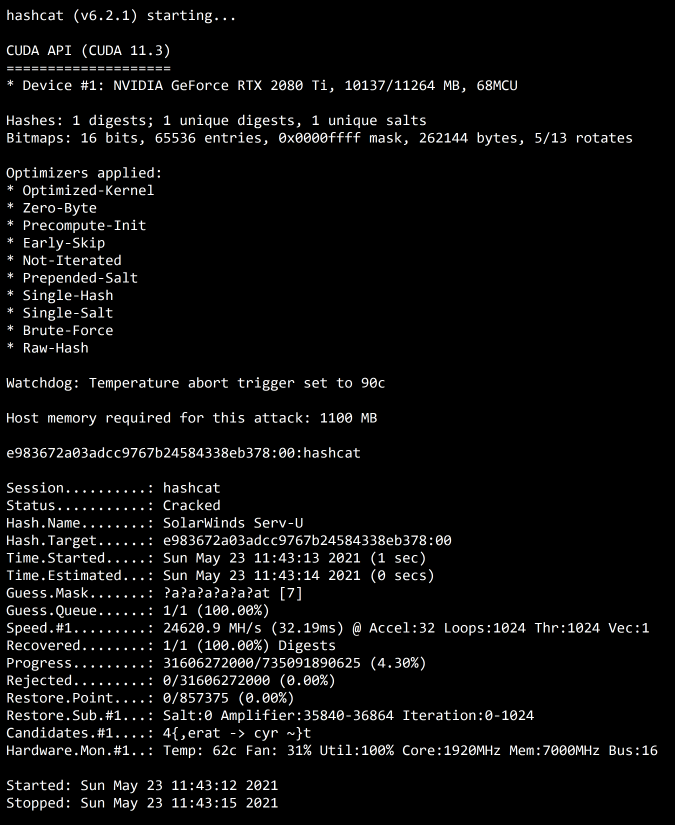

Hashcat

Este software Hashcat es uno de los mejores para crackear los hashes de contraseñas, está orientado a revertir los hashes de las contraseñas para obtener la clave que esconden. También es compatible con más de 200 protocolos diferentes, siendo capaz de obtener, mediante todo tipo de técnicas, cualquier tipo de contraseña que queramos adivinar.

Habitualmente, Hashcat suele utilizarse para complementar otros programas de obtención de contraseñas similares. Es una opción más que puedes tener en cuenta y así lograr una mayor protección de tus claves de acceso.

Medusa

Medusa es otra de las herramientas para crackear contraseñas que podemos usar para descifrar contraseñas. Se trata de una rápida herramienta de fuerza bruta paralela, modular y de inicio de sesión. Hay que señalar que es compatible con HTTP, FTP, CVS, AFP, IMAP, MS SQL, MYSQL, NCP, NNTP, POP3, PostgreSQL, pcAnywhere, rlogin, SMB, rsh, SMTP, SNMP, SSH, SVN, VNC, VmAuthd y Telnet.

Un dato importante es que Medusa es una herramienta de línea de comandos. Eso significa que para utilizarla debemos aprendernos sus comandos por lo que no es un software fácil de usar. Por otro lado, su eficiencia depende de la conectividad de la red. Así, es capaz de probar 2000 contraseñas por minuto en una red local.

OphCrack

OphCrack este es un programa gratuito para crackear contraseñas desde Windows basada en tablas Rainbow. Mediante la utilización de este tipo de tablas la herramienta es muy eficiente.

Además, cuenta con una interfaz gráfica y es multiplataforma pudiendo ser utilizada en Windows, Linux, Unix y Mac OS. Por otra parte, es compatible con tablas Rainbow gratuitas y de pago, y es capaz de crackear las claves de cualquier Windows moderno, a partir de XP. También cuenta con un módulo de fuerza bruta para contraseñas simples.

USBStealer

USBStealer es un software que contiene lo necesario para extraer estas contraseñas. Lo primero que tenemos que hacer es descargar los archivos de GitHub. Cuando abramos la carpeta nos encontraremos con una serie de archivos e iconos como los que vemos en la imagen de abajo.

Podemos probar con el que nos interese. Por ejemplo, veremos que hay una aplicación para extraer las contraseñas de Google Chrome o de Opera, dos de los navegadores más populares. Una vez abramos la que nos interese, generará un archivo.

Pero no solo permite extraer contraseñas de los navegadores, sino que también podemos obtener el historial de navegación. Podemos configurarlo para que lo recopile de únicamente un navegador o de muchos. También nos permite configurar la fecha que nos interesa. La herramienta WebBrowserPassView nos permite ver las claves de los navegadores. Extrae toda la información necesaria de los programas que tenemos instalados y que ha sido almacenada por Windows. Nos permite ver qué contraseñas hemos guardado en el sistema.

En definitiva, USBStealer es una herramienta que cuenta con una serie de aplicaciones para poner a prueba las contraseñas que tenemos almacenadas en los navegadores y en el propio sistema operativo de Windows. Es un programa sencillo de utilizar y que puede servir para realizar pruebas y comprobar qué claves podrían estar disponibles en caso de sufrir un ataque cibernético.

Mimikatz

Mimikatz es una aplicación de código abierto que está disponible en GitHub para que cualquiera la descargue. Esto incluye, lógicamente, ciberdelincuentes con malas intenciones. Pueden usar este software para robar contraseñas de los usuarios en caso de tener acceso a un equipo. Este programa fue diseñado para servir como herramienta de hacking ético. El objetivo principal era ayudar a los usuarios a reconocer posibles vulnerabilidades y ver de qué manera podrían mejorar la seguridad del equipo. Ya sabemos que siempre debemos mantener en buen estado nuestros sistemas y que algo fundamental es no tener vulnerabilidades que puedan abrir la puerta a atacantes.

No se trata de un programa nuevo, ni mucho menos. Esto hace que hoy en día la mayoría de antivirus lo detecten como una amenaza y automáticamente cancelen la descarga. Esto es así ya que un pirata informático puede usarlo para recopilar claves en texto plano que haya almacenadas en el sistema operativo de Windows.

Su misión es rastrear en busca de contraseñas, de vulnerabilidades que pueda utilizar para lograr su objetivo. Lógicamente esto es un problema importante en caso de que caiga en malas manos y ese atacante tenga acceso a nuestro equipo.

Pero con el paso del tiempo Mimikatz, y el código asociado, ha ido mejorando. Puede ser utilizado incluso desde Powershell para robar contraseñas. Especialmente en los equipos más antiguos o que estén sin parches, puede ser un programa muy peligroso para nuestras contraseñas.

Con Mimikatz un atacante podría llevar a cabo técnicas diferentes para robar contraseñas. Estas son algunas de las principales:

- Pass-the-cache

- Pass-the-hash

- Pass-the-ticket

OSINT como método para entrar en tus cuentas

El ciberdelincuente en cuestión intentará acceder a tus datos usando las contraseñas que haya obtenido con un pequeño seguimiento de tu actividad. Esto las redes sociales lo ponen extremadamente fácil, ya que, en ocasiones nuestras contraseñas son el nombre de algún familiar cercano, como pareja o hijos, el nombre de nuestra mascota, una fecha señalada para nosotros etc. Este tipo de cosas son las que se pueden obtener recabando datos dentro de las redes sociales, ya que está prácticamente a la vista con solo seguir una de estas cuentas.

Facebook ha vuelto a ser, una vez más, la red social más usada en el año que acaba de concluir, el 2022. Sin duda, posee una gran cantidad de información sobre nosotros y nuestros allegados. Muchas veces pensamos que, porque un sitio web sea tan conocido o no nos pida directamente nuestros datos bancarios, no puede ser potencialmente peligroso, y eso no es cierto, igualmente gracias a los juegos de Facebook podemos sumar a la ecuación del robo nuestros datos bancarios lo que puede conseguir que nos llevemos un susto bastante desagradable.

Con este tipo de datos los ciberdelincuentes, o los compradores de este tipo de cuenta, pueden llevar a cabo una suplantación de identidad para, por ejemplo, pedir un préstamo bancario con nuestros nombres, o hacerse pasar por nosotros para realizar algún tipo de compra ilegal.

Instagram es otro gigante, tiene una cantidad de documentos personales tanto escritos como gráficos que muchas veces podemos pensar que no son tan importantes, pero pueden valer para lo mismo, hacer mucho más fácil una suplantación de identidad. En ocasiones también se han dado casos de chantaje, el ciberdelincuente publicaría contenido privado si no se accedía a sus demandas.

Twitter parece inofensivo, porque solo nos metemos para hacer un pequeño comentario o ver quién ha dicho qué en cada momento. Pero el peligro real de Twitter es que es un cauce gigante de información, a diario se intentan robar las cuentas con más seguidores con objetivos promocionales o publicitarios ya que se puede llegar a una gran cantidad de personas en un espacio de tiempo extremadamente corto.

Lo que os aconsejamos para evitar este tipo de problemas, es ser extremadamente escrupuloso con los datos que publicáis en vuestras redes sociales, que os abstengáis de los excesos innecesarios de información, que a la hora de elegir una contraseña, sea una contraseña segura que no pueda descubrirse mediante ingeniería social porque alguien revise vuestras redes y escudriñe en vuestra vida, y sobre todo, que cambiéis cada cierto tiempo vuestra contraseña a una que sea aún más segura que la anterior.

Gracias a las herramientas para crackear contraseñas que hemos visto a lo largo del tutorial podríamos realizar con ellas pruebas de penetración.

Errores que no debemos cometer al crear contraseñas

Hay ciertos errores a la hora de crear contraseñas que nunca debemos cometer o serán mucho más fácil de crackearlas. No siempre vamos a poder evitar que se roben nuestros datos o claves, pero sí podemos hacer lo posible por ello, aumentando la seguridad al máximo y no cayendo en errores habituales que impiden que tu password sea segura.

Utilizar palabras o números que nos identifican

Sin duda uno de los errores más importantes es el de utilizar palabras o números que nos identifiquen al crear contraseñas. Muchos usuarios optan por poner su nombre, fecha de nacimiento, número de DNI o móvil, por ejemplo. De esta forma pueden recordar más fácilmente la contraseña para acceder a su cuenta. Incluso alguien que te conozca podría perfectamente saber tu clave sin necesidad de usar herramientas para crackear contraseñas y solo pensando qué pondrías o cuál es la fecha de tu aniversario.

El problema es que los piratas informáticos utilizan parámetros que suelen usar los usuarios. Es decir, pueden tener en cuenta diferentes combinaciones que incluyan nuestro nombre o fecha de nacimiento, por ejemplo. Así, al probar esas combinaciones, podrían acceder a nuestras cuentas.

Por esto mismo, uno de los errores que comenten los usuarios es usar datos personales para sus claves. Aunque crean que son datos que nadie conoce, no siempre es así. Los ciberdelincuentes pueden tener acceso a las bases de datos filtradas en las que se incluyen datos personales con los que poder terminar descifrando las contraseñas que se emplean.

Generar una clave corta

Otro fallo que los piratas informáticos quieren que cometamos es el de crear una clave corta. Esto es muy importante. En una contraseña cada letra, cada número, cada símbolo que pongamos va a sumar mucho. Podemos decir que la seguridad aumenta exponencialmente con cada nuevo carácter que agreguemos.

Si utilizamos una contraseña demasiado corta significa que podría ser averiguada a través de métodos como la fuerza bruta. Mientras más dígitos utilicemos, mucho más difícil será que pueda ser averiguada. De ahí la importancia también de mezclar letras (mayúsculas y minúsculas), números y otros símbolos.

Cuando más larga sea y más variedad de símbolos, letras, números… se utilicen para crear una clave, más difícil será para los piratas informáticos descifrar la contraseña. De ahí que nunca se deba poner una clave corta.

No utilizar símbolos especiales

También es un error el hecho de crear claves que únicamente tengan letras y números. Esto va un poco en sintonía con lo anterior. Si solo creamos contraseñas que tengan números y letras puede ser mucho más fácil de averiguar a través de métodos como la fuerza bruta.

Los ciberdelincuentes tendrán mucho más complicado romper una contraseña que tenga, aunque solo sea un símbolo especial. Con carácter especial nos referimos a poner cualquier cosa del tipo %, &, $… Las combinaciones posibles se multiplican exponencialmente y hacen que esa clave realmente sea fuerte.

Guardarlas en un correo

Por más que no quieras usar gestores de contraseñas, otro de los errores que más se cometen por parte de los usuarios es utilizar su cuenta de correo para almacenar en borradores todas sus contraseñas. Hay que tener en cuenta que, si eres de este tipo de usuarios, están corriendo un riesgo realmente elevado y completamente innecesario.

En caso de que una tercera persona logre acceder a tu cuenta de mail, lo va a tener fácil para conocer todas tus claves. Y todo porque las has almacenado en un email. Por tanto, esto es otro de los consejos que debes seguir: no guardar tus claves en un correo electrónico. Así te evitarás correr riesgos.

No cambiar nunca la contraseña

Por supuesto el hecho de no cambiar frecuentemente las contraseñas ayuda a los ciberdelincuentes a lograr su objetivo. Por una parte, hay que tener en cuenta que tendrían más tiempo para llevar a cabo ataques de fuerza bruta. Básicamente tendrían más posibilidades de seguir probando hasta poder entrar.

Pero, por otra parte, pueden surgir filtraciones de contraseñas. Si un servicio que utilizamos sufrió una brecha de seguridad y no hemos cambiado la clave, ésta seguirá expuesta para los atacantes. Por ello será importante cambiar las contraseñas de forma periódica en todos los servicios, aunque sea muy molesto tener que recordar las nuevas. Nuestro consejo es cambiar periódicamente las contraseñas. Lógicamente en caso de que algún servicio que utilicemos tenga una brecha de seguridad conocida debemos cambiar de inmediato la contraseña.

Si no sabes cómo guardarlas o cómo recordar todas, una buena forma es usar un gestor de contraseñas especializado donde almacenarlas de forma segura. O, por otro lado, coger papel y boli para apuntarlas y mantenerlas a buen recaudo.

Aunque, lo que está claro es que, si no se va actualizando la contraseña con el paso del tiempo, lo cierto es que se corre el riesgo de que finalmente los piratas informáticos sean capaces de averiguar la clave que se utiliza.

Guardar las claves en lugares inseguros

En ocasiones los piratas informáticos pueden lograr acceso a un ordenador o dispositivo móvil. Pueden colar un troyano, por ejemplo. Podrían acceder a nuestros archivos y carpetas. Muchos usuarios crean contraseñas largas, difíciles de recordar y con todo lo que se necesita para que sean complejas. Sin embargo, cometen el grave error de guardarlas en un simple archivo de texto en el ordenador, por ejemplo. O incluso guardar todas tus contraseñas en un correo electrónico enviado a ti mismo… Si acceden a tu email podrán acceder a todos los datos. Si un ciberdelincuente tuviera acceso a esa carpeta donde tenemos almacenadas las claves, todas ellas quedarían expuestas.

No importaría lo complejas que sean, ya que al estar en texto plano podrían conseguirlas fácilmente y poder acceder a todos los servicios que tienes registrados en ese email o en ese documento del ordenador.

En este caso el consejo es no almacenar las contraseñas en ningún lugar sin cifrado. Para ello es muy interesante el uso de gestores de contraseñas que nos permiten aumentar la seguridad y que no son fáciles de hackear pero que nos proporcionan la opción de tenerlas amano siempre que necesitemos. Tenemos opciones muy diversas, tanto gratuitas como de pago.

Usar una misma contraseña en varios lugares

Un error más es el de utilizar una misma contraseña en varios lugares distintos. Llevas usando la misma contraseña desde que tienes quince años y la tienes en todos tus servicios: en el correo electrónico de Hotmail, de Gmail, en las plataformas de vídeo en streaming, en aplicaciones, en tiendas online… Siempre la misma o con una ligera variación.

En caso de que algún intruso pudiera robar una contraseña por algún descuido o filtración, por ejemplo, se generaría un “efecto dominó” y podría acceder a todas las cuentas donde utilizamos la misma clave. De esta forma, los ciberdelincuentes lo tendrían muy sencillo para acceder a cada una de las cuentas de los usuarios afectados. De ahí que cada plataforma, servicio o cuenta que se tenga, deba tener una clave única.

Este es un punto muy importante. Es esencial que no utilicemos una misma contraseña en varios lugares, ya que de lo contrario podríamos exponer la seguridad de esas cuentas. Lo ideal es crear una sola clave en cada caso y que cumpla los requisitos de seguridad que mencionamos.

Y pese a que tener contraseñas totalmente diferentes es lo mejor, si eres de los que se olvida de ellas, puedes generar patrones a modo de truco. Es decir, si tu clave es Paquito76Madrid, no uses esa en Facebook y Gmail, sino que crea algo que tú solo sepas para que te acuerdes siempre de la contraseña, es decir, por ejemplo pon Paquito76MadridF para Facebook y Paquito76MadridG para Gmail. ¿Entiendes el patrón? Sería añadir la letra inicial del servicio que estamos utilizando al final de la clave genérica, por lo que, si en algún momento existe una filtración de Facebook y adivinan tu contraseña, aunque la utilicen en Gmail, no va a funcionar, y tampoco se van a dar cuenta del truco que usaste, sin embargo, tu sí que sabrás siempre la contraseña de cada sitio, pese a ser diferentes y solo teniéndote que acordar de una.

Usar un gestor de contraseñas malicioso

Hemos mencionado que el uso de gestores de contraseñas es algo muy importante si queremos preservar la seguridad. Es la manera que podemos tener de crear claves que sean realmente fuertes y complejas y que además cumplan los requisitos de seguridad más importantes.

Ahora bien, hay que mencionar también que como cualquier otra herramienta que utilicemos hay que saber elegir. Podemos toparnos con gestores de contraseñas maliciosos, que no tienen otro objetivo que robar nuestras claves. Esto podría poner en riesgo nuestras contraseñas y permitir a los ciberdelincuentes acceder a ellas fácilmente.

Por tanto, nuestro consejo es utilizar únicamente gestores de contraseñas que tengan cierta reputación, que sean oficiales y nos ofrezcan garantías. De lo contrario es mejor evitar poner nuestras claves en manos de software que ha podido ser modificado de forma maliciosa y pueda representar una amenaza importante.

En caso de tener el navegador Chrome, Google tiene su propio gestor, que será el mejor para usar. Si, por el contrario, somos de Apple, nos encontramos con el llavero de iCloud, el más seguro del mercado, es decir, no utilices uno poco conocido, por mucho que te llame la atención, ya que ahí tendrás todas tus claves y datos personales, y pese a que no sea malicioso, seguro que tiene mucha menos protección y algún día podrías llevarte un susto.

Qué hacer para evitar el robo de claves

Como has podido ver, existen diferentes aplicaciones que puedes utilizar para romper contraseñas. Las puedes usar cuando tengas dudas de si una clave es realmente segura o si un sistema que utilizas puede tener ciertas vulnerabilidades. No obstante, conviene tomar precauciones generales y mantener así al máximo la seguridad.

Crear contraseñas fuertes

Lo primero que debes hacer es crear contraseñas que sean fuertes. Esto significa crear claves que realmente te protejan. Debes usar letras (tanto mayúsculas como minúsculas), números y otros símbolos especiales. Es importante que sea aleatoria y que no tengan palabras o números que puedan relacionarte.

Una buena idea es usar un gestor de claves para crearlas. De esta forma puedes configurar determinados parámetros y que cumplan con unos requisitos establecidos y así te aseguras de que van a proteger realmente tu seguridad y no van a ser explotadas por un pirata informáticos sin que te des cuenta.

En este apartado, cada vez lo tenemos más sencillo, pues en muchos casos los desarrolladores incorporan en los dispositivos funcionalidades que nos ayudan a generar contraseñas alfanuméricas muy seguras, las cuales podemos guardar en el llavero debido a que son muy complicadas de memorizar. Estas contraseñas tienen una longitud adecuada, junto con una variedad de caracteres muy alta, sumado a que no tiene ninguna explicación lógica más allá de la pura aleatoriedad. Esto hace que incluso para los superordenadores, sea extremadamente complicado de adivinar en cualquier tipo de ataque de fuerza bruta o diccionario.

En el caso de Apple, tenemos todas las opciones disponibles, así como la facilidad para llevarla a otros equipos simplemente acudiendo al llavero. También nos deja editarlas previamente a utilizarlas, y nos da algunas opciones por si queremos que sea sencilla de memorizar. Por lo cual, cada vez los dispositivos nos ofrecen más opciones de seguridad para que nuestras contraseñas no sean filtradas. Junto a la opción de ocultar las direcciones de correo electrónico, para las cuales crea algunas ficticias que están redirigidas a nuestra cuenta real. De modo que el servicio donde nos damos de alta, no tiene nuestra dirección en ningún momento.

No repetirlas

Un error común es poner una misma contraseña en varios sitios. Incluso si utilizas una clave muy buena, que cumpla con todo lo que hemos indicado, no es buena idea que la pongas en más de un lugar. Por ejemplo, no debes usar la misma contraseña en una red social que en la cuenta de correo o cualquier página.

¿Por qué no es buena idea? En caso de que haya una filtración, se puede producir lo que se conoce como efecto dominó. Un atacante podría ver que se ha filtrado la contraseña de un foro en el que estás registrado y podría probar a ver si es la misma que tienes en Facebook o en Gmail.

Activar la autenticación en dos pasos

Para mejorar al máximo la protección de una cuenta, una buena idea es habilitar la autenticación en dos pasos. Cada vez más servicios lo utilizan, como son cuentas bancarias, correo electrónico, redes sociales… Básicamente es crear una capa adicional de seguridad, un segundo paso para poder entrar en la cuenta.

Ese segundo paso suele ser un código que recibes por SMS, e-mail o a través de alguna aplicación de 2FA. De esta forma podrás verificar que realmente eres el usuario legítimo y evitarás que un intruso, aunque supiera la contraseña, entrara en tu cuenta.

Lo mejor será SMS, ya que es mucho más complicado tener acceso al mismo. El correo no es la mejor solución, ya que muchas veces el intruso podrá haber conseguido también nuestra cuenta, y, por tanto, tener acceso a la misma.

Proteger los equipos

Para proteger las contraseñas es necesario también proteger los equipos. Esto evitará que entren virus y que puedan explotar vulnerabilidades para tomar acceso ilegítimo de las cuentas personales. Por tanto, es imprescindible mantener la seguridad en el ordenador, móvil y en cualquier equipo informático.

Es esencial contar siempre con un buen antivirus. Por ejemplo, podemos nombrar el caso de Microsoft Defender, pero también otros muchos como Avast, Bitdefender, etc. Pero además de esto, es igualmente importante actualizar los sistemas. De esta forma corregirás fallos de seguridad que puedan ser explotados y sirvan para que roben tus claves de acceso.

Al igual que en consejos anteriores, no vayas a por un antivirus poco conocido, podría ser peligroso e incluso el causante del malware, por eso hay que tener cuidado con lo que nos descargamos, y sobre todo, de dónde.

Formación en ciberseguridad

Por otra parte, dentro del ámbito de las empresas, es cierto que puede resultar muy útil dar formación a los empleados en materia de ciberseguridad. Con esto, se consigue mejorar la seguridad de la empresa y de los empleados. Sobre todo, porque serán capaces de reconocer diferentes puntos en caso de ser posibles víctimas de un intento de phishing o un ciberataque.

Por ello, es importante que conozcan toda la información necesaria para evitar el robo de contraseñas y así mejorar la seguridad. Si en tu caso es para tu empresa, ten en cuenta que tener habilitados protocolos como cambios de contraseñas de manera periódica o la eliminación de las cuentas de empleados que ya no trabajen en la compañía, son algunos de los aspectos clave para evitar el robo de información y la entrada de posibles intrusos.

Sentido común

En general, dar un buen uso de internet es el primer paso para estar seguros. Acceder a sitios fiables y con garantías de seguridad nos ayuda a estar protegidos, y que nuestros datos permanezcan a salvo. Como recomendación, siempre revisar que las páginas web contienen el protocolo https, y si es necesario ver cuál es la información que utilizan las cookies.

No introducir nuestros datos en páginas extrañas, o disponer de una cuenta de correo «basura», pueden ser buenas ideas para estar un poco más seguros en internet y dejar las cuentas más personales en privado. Siempre teniendo en cuenta que la seguridad total, no existe.

Cómo pueden robar las contraseñas en la red

A la hora de navegar por la red, al utilizar las diferentes plataformas y herramientas que tenemos a nuestra disposición, podemos sufrir muchos tipos de ataques. Estos ataques pueden poner en riesgo nuestra seguridad y privacidad. Los ciberdelincuentes pueden tener objetivos muy diversos. Uno de los más frecuentes suele ser el robo de contraseñas.

Es por ello que llevan a cabo diferentes técnicas a través de las cuales pueden robar nuestras claves de acceso. Vamos a mencionar cuáles son los métodos más comunes que podemos encontrarnos y que pueden poner en riesgo nuestras contraseñas.

Ataques Phishing

Sin duda uno de los métodos más utilizados para robar contraseñas es el phishing. Como sabemos este tipo de ataque busca robar las credenciales al hacerse pasar por una plataforma o servicio legítimo. Básicamente lo que hacen es enviarnos un mensaje donde nos indican que accedamos a un link para iniciar sesión en ese sitio.

El problema es que al poner los datos personales en realidad los estamos enviando a un servidor controlado por los atacantes. Esto es lo que permite obtener las claves de las víctimas.

En este tipo de estrategia cada día son más creativos y agresivos, ya que con los ciberataques tan de moda y la guerra de Rusia con Ucrania teniendo lugar, se aprovechan para inducir el miedo en muchas personas, haciéndoles creer que están siendo hackeadas y que deben ponerse en contacto con su soporte técnico mediante un link para que no pierdan su preciada información, o algunos van más allá y hasta simulan algún problema incluso de salud con algún familiar o conocido, y así de otras muchas formas que van evolucionando día a día para mantenerse contemporáneas con las modas actuales y poder captar la mayor cantidad de víctimas posibles.

Keylogger

Otro método bastante común en los últimos tiempos son los keyloggers. En este caso se trata de un malware que pueden instalar en un dispositivo móvil u ordenador. Una vez dentro del sistema lo que hace es recopilar todas las pulsaciones de teclas que realizan los usuarios.

Al registrar las pulsaciones de teclas también pueden recopilar nombres para iniciar sesión y las contraseñas. De esta forma obtienen todo lo necesario para poder entrar en nuestras cuentas y robar datos.

Ataques de fuerza bruta

Los ataques de fuerza bruta pueden romper contraseñas que son débiles. Los piratas informáticos realizan una gran cantidad de intentos para entrar en nuestras cuentas y dispositivos. Utilizan herramientas que lo que hacen es probar claves hasta que dan con la correcta.

En este sentido mientras más compleja y larga sea la contraseña, mejor. Cada símbolo que introduzcamos va a hacer que esa clave sea exponencialmente más fuerte.

Claves genéricas

También es otro de los métodos más utilizados. En realidad, no es una técnica compleja, ya que simplemente prueban contraseñas genéricas que suelen tener los dispositivos. Por ello es muy importante cambiar siempre las contraseñas que vienen de fábrica.

Especialmente en lo que se conocen como dispositivos IoT los piratas informáticos están poniendo sus miras en los últimos tiempos. Buscan la manera de atacar este tipo de equipos y una de las formas más comunes es simplemente probar las contraseñas genéricas que suelen tener.

Spyware

El spyware es otra de las variedades de malware que pueden robar nuestras contraseñas. En los dispositivos móviles, por ejemplo, un spyware es capaz de grabar la pantalla. De esta forma podría recopilar todo lo que ahí se muestra. Es cierto que a la hora de escribir contraseñas no se muestran los dígitos en algunas plataformas, pero no ocurre lo mismo en otras.

Una vez más, es esencial tener el equipo correctamente asegurado. Hay que utilizar herramientas de seguridad que puedan ayudarnos a protegernos y nunca dejar expuestos los sistemas. Son muchos los programas que podemos usar en nuestro día a día. Lo debemos aplicar sin importar qué sistema operativo o dispositivo estamos utilizando. El spyware por tanto es otro de los problemas de los que debemos protegernos y no estar nunca expuestos.

Filtraciones por almacenar las claves

También podríamos ser víctimas del robo de contraseñas debido a filtraciones que pueden surgir en los medios que usamos para almacenar las claves. Un ejemplo sería el hecho de guardarlas en el propio navegador. En caso de que haya alguna vulnerabilidad y queden expuestas, podríamos ver cómo nos roban las claves.

Algo similar podría ocurrir por almacenar las claves en algún gestor de contraseñas o incluso en archivos de texto sin cifrar. Si alguien pudiera acceder a ese contenido, podría obtener esas contraseñas. Debemos por tanto utilizar siempre programas y servicios que sean totalmente seguros. Es un error utilizar aquellos que pueden estar obsoletos o que no cuentan con todos los parches de seguridad instalados.

Vulnerabilidades en las plataformas

Por último, otra técnica que utilizan los piratas informáticos para robar contraseñas en la red es basarse en vulnerabilidades que hay en las propias plataformas. A veces hay fallos de seguridad que pueden ser utilizados por los atacantes para acceder a esas claves y nombres de usuario. En este caso depende del servicio que utilicemos.

Podrían robar contraseñas a través de filtraciones que pueden darse en los servicios y plataformas que utilizamos en Internet. Pongamos por ejemplo que estamos registrados en una red social. Surge un problema con esa plataforma y todos los datos y contraseñas de los usuarios quedan expuestas en la red.

Un ejemplo claro de este tipo de técnicas se pudo observar el año pasado, 2021 en la plataforma LinkedIn, que fue víctima de una brecha bastante importante de información, en la que llegaron a filtrarse nada más y nada menos que 700 millones de usuarios y sus respectivas contraseñas lo que representaba en ese momento el 92% de sus usuarios y fueron posteriormente puestas a la venta en sitios de la Dark web, lo que quiere decir que cualquier persona en el mundo que supiese cómo acceder a dicha capa de internet, podría hacerse con cualquiera de estas contraseñas y además por un precio bastante módico, de hecho, suelen comprarse por conjuntos bastante grandes de contraseñas en lugar de una en una.

Esto es bastante grave, sobre todo si eres una de esas personas que sueles utilizar la misma contraseña en diferentes aplicaciones, ya que entonces el hacker o la persona a la que éste le venda esa contraseña, tendrá ahora acceso no solo a esa aplicación, red social, o correo electrónico, si no a cualquier otra aplicación donde utilices la misma combinación de usuario/contraseña teniendo así “las llaves” de tu identidad digital de una manera relativamente fácil.

En definitiva, estas son algunas de las formas que tienen los piratas informáticos para robar nuestras contraseñas en la red. Os dejamos un artículo donde explicamos cómo crear contraseñas fuertes.

Cómo guardar contraseñas

Hay diferentes aspectos que debes tener en cuenta como las formas en las que los servicios almacenan nuestras contraseñas, pero también si una clave está guardada de forma segura. Este dato es importante, ya que de no estar a salvo, podría ser descubierta por los ciberdelincuentes.

Cómo almacena una web nuestras contraseñas seguras

Siempre que nos registramos en una plataforma de Internet, sea la que sea, vamos a confiar en ella. Por ejemplo, si nos creamos una cuenta en Facebook o Twitter, estamos agregando una contraseña que va vinculada al usuario. Lo mismo si nos registramos en un foro o cualquier otro servicio en Internet. En caso de que ese sitio o esa plataforma tengan algún problema de seguridad, nuestras cuentas podrían estar en peligro. Por ejemplo si hay una vulnerabilidad y un atacante logra explotarla para acceder al contenido. Ahí es cuando esas contraseñas podrían filtrarse y terminar en malas manos.

Las páginas web, por tanto, van a tener que almacenar esas claves de alguna manera para que no estén disponibles para cualquiera. Pero claro, no todas lo hacen de la misma manera. Hemos visto muchas filtraciones que han provocado que las contraseñas terminen en la Dark Web y que incluso estén a la venta cuentas de redes sociales, Netflix o cualquier otro servicio.

Texto plano

Esta es la peor opción de todas, lógicamente. Sin embargo todavía hay sitios web que almacenan la información y contraseñas en texto sin formato. ¿Qué significa esto? Básicamente quiere decir que si un intruso logra acceder a una base de datos, todo lo que contiene está disponible sin ningún tipo de cifrado.

En este caso ese sitio web que guarda las contraseñas no va a utilizar ningún algoritmo para protegerlas. Pongamos que nos registramos en un foro para buscar información de algo en concreto. Creamos una cuenta y ponemos una contraseña que es muy buena y cuenta con todo lo necesario para que no sea averiguada. Ese sitio web sufre una brecha de seguridad y hay un grupo de piratas informáticos que logra acceder a la base de datos donde están almacenadas las claves. Podrían tener acceso a todas ellas sin problemas.

Esto es posible ya que esas contraseñas no las ha almacenado con ningún tipo de cifrado, ni algoritmo para protegerlas. Básicamente están como si creáramos un archivo de texto en nuestro ordenador y escribiéramos allí las contraseñas. Si alguien tiene acceso al ordenador y abre ese archivo, vería todo el contenido sin mayores problemas.

¿Hay algo que nos advierta de que un sitio guarda contraseñas en texto plano? Lo podemos ver si recibimos la clave por e-mail. Esto es algo que podemos ver cuando nos registramos en cualquier sitio y posteriormente recibimos un correo con los datos. Allí veríamos el nombre de usuario y la contraseña tal cual la hemos creado.

Cifrado

Ahora bien, lo normal hoy en día es que al registrarnos en páginas web utilicen un cifrado para proteger las claves de acceso. Lo que hacen es codificar la información y hacen que sea totalmente ilegible. Esto va a ser posible ya que generan dos claves: una es la contraseña que usamos con los datos que hemos generado y otra es la clave del propio sitio. Si ponemos el mismo ejemplo anterior en el que un sitio web tiene una vulnerabilidad y es atacado, en este caso las contraseñas estarían cifradas y no serían legibles para esos intrusos. Ahora bien, no es algo totalmente infalible.

Pero claro, para que ese cifrado sea efectivo es necesario una clave primaria. Es lo mismo que si creamos un archivo cifrado con contenido dentro o utilizamos un gestor de claves donde vamos a guardar nuestras contraseñas. En estos casos es necesario que haya una clave maestra o primaria para acceder al contenido. Es justamente esa contraseña el objetivo de los piratas informáticos. Si acceden a ella, pueden entrar para ver todas las demás. Por tanto, nuestras contraseñas van a depender en gran medida de esa clave primaria.

Función hash

Las funciones hash o hashing son también un método para mantener seguras las contraseñas en una página web. Es considerada como la forma más fiable y segura para ello. ¿En qué consiste? Lo que hace es convertir nuestras contraseñas. Cuando creamos una clave, automáticamente la convierte en otra diferente y compleja gracias a esa función hash. Cuando iniciamos sesión, ese sitio web va a ejecutar la función hash para reconocer la clave. Sin embargo, en caso de que un atacante llegue a acceder a la base de datos donde están almacenadas las contraseñas, sería realmente complicado que pudiera revertir esa función. No sabría cuál es la clave.

Pero claro, tampoco estamos ante algo que sea 100% fiable. Esa función hash va a ser la misma siempre que ponemos una contraseña. Los piratas informáticos pueden ideárselas para crear tablas hash y romper los valores para acceder a las claves. Es algo muy complicado, pero no estaríamos ante una seguridad total.

¿Cómo sé si una web guarda las claves de forma segura?

Después de explicar los diferentes métodos que pueden usar para almacenar las claves, que básicamente son texto plano (lo peor de todo), cifrado o función hash, ¿cómo podemos saber si estamos registrándonos en una página que almacene bien las contraseñas?

Una señal importante es la que mencionábamos respecto a cómo nos envían la contraseña por correo. Si al registrarnos nos envían una clave tal cual la hemos escrito, significa que la van a almacenar en texto sin formato y por tanto no hay seguridad real.

Por otra parte, una señal interesante que nos muestra que la clave está almacenada correctamente es cuando le damos a recordar contraseña y ese sitio no nos devuelve la clave que creamos anteriormente. En cambio, lo que va a hacer es enviarnos una contraseña provisional.

Además, es importante ver que la página en la que nos estamos registrando está cifrada. Esto lo sabremos si tiene certificado SSL y la URL comienza por HTTPS y no por HTTP. Es una garantía que si bien no significa que sea segura en todos los casos, sí que descarta los sitios no fiables.

Otros aspectos: qué es la pulverización de claves

La pulverización de contraseñas también se conoce como rociado de claves. Es similar a la fuerza bruta, pero tiene una diferencia importante: en este caso lo que se prueba muchas veces es el nombre de usuario para poder así acceder a una cuenta en concreto. Es común ver intentos de acceso a una cuenta a través de fuerza bruta. Consiste en que un intruso sabe cuál es el usuario para acceder, pero no la clave. Por ejemplo, puede saber cuál es la dirección de e-mail y comienza a probar miles de contraseñas hasta dar con la correcta. Lo mismo pasaría si saben cuál es el nombre de usuario de Facebook o de cualquier otro servicio.

Ahora bien, ¿qué diferencia hay con la pulverización de contraseñas? En este caso el atacante sabe cuál es la contraseña, pero no sabe a qué usuario pertenece. Pongamos que se ha filtrado la clave de un foro de Internet, de una red social o de cualquier aplicación online. Saben que esa contraseña pertenece a algún usuario, pero no saben cuál es el nombre para iniciar sesión. Lo que hacen en este caso es probar una tras otra las múltiples combinaciones de nombres de usuario hasta dar con el correcto. Incluso podría ocurrir que tuvieran una lista, una base de datos, con todos los nombres de usuario y tan solo tienen que ir probando.

Las claves simples facilitan este ataque

Sin duda el uso de contraseñas débiles es lo que facilita este tipo de ataques. Alguna vez hemos hablado de cuáles son las claves más comunes y, aunque parezca extraño, siguen siendo las típicas 123456, 12341234 y similares. Eso es un problema importante. ¿Qué ocurre exactamente? Pensemos en una cuenta de Facebook, de Netflix o cualquier otra plataforma. Con total probabilidad alguien estará usando alguna de esas contraseñas genéricas y simples que hemos mencionado. Lo único que necesitaría el atacante es saber cuál es el nombre de usuario que va a corresponder con esa clave.

Entonces lo que hacen es probar muchos nombres de usuario. Puede que tengan una lista de todos ellos o no, ya que simplemente podrían ir probando también los nombres más generales. Un ataque de fuerza bruta, básicamente, aunque diferente a lo que estamos acostumbrados. Especialmente este problema aparece en entornos reducidos. Por ejemplo, podemos pensar en una pequeña empresa. Pongamos que por algún motivo se ha filtrado una contraseña. Un atacante sabe que esa clave la utiliza algún trabajador, pero no sabe el nombre exacto. Puede que, por otro lado, tenga una lista de posibles nombres de usuarios. Al no haber demasiadas posibilidades, va a tener más éxito que si se trata de, por ejemplo, una red social como Facebook.

Cómo evitar este ataque

Entonces, ¿qué podemos hacer para evitar los ataques de rociado de contraseñas? Vamos a dar algunos consejos importantes para proteger nuestras claves y evitar el acceso indeseado a nuestras cuentas. Algunas recomendaciones esenciales que debemos poner en práctica en cualquier servicio donde estemos registrados.

Proteger las contraseñas

Lo primero y más importante es proteger las contraseñas. Hemos visto en qué consiste el rociado de claves y para llevar a cabo este tipo de ataques van a necesitar conocer la contraseña. Por ello debemos crear una que sea fuerte y compleja y protegerla. ¿Cómo sería una buena contraseña? Debe ser totalmente aleatoria, única y que contenga letras (tanto mayúsculas como minúsculas), números y otros símbolos especiales. Por ejemplo, sería una buena clave una del tipo 3Di8%$-fHu672-D. Como vemos, añadimos de todo un poco y tiene una longitud considerable.

Pero más allá de la clave que elijamos, es importante protegerla. Por ejemplo, debemos cambiarla de forma periódica, así como mantener la seguridad en los equipos. Un método para robar contraseñas es mediante keyloggers. Si contamos con un buen antivirus, como puede ser Windows Defender, Avast o Kaspersky, por nombrar algunos de los más importantes, podemos evitar la entrada de este tipo de software malicioso.

Utilizar la autenticación en dos pasos

Otra cuestión muy importante es la de poder activar la autenticación en dos pasos. Esto es algo que está cada vez más presente y lo podemos ver en servicios como Amazon, Skype, Facebook… Básicamente consiste en agregar una capa extra de seguridad. En caso de que un intruso sepa cuál es la contraseña, necesitaría un segundo paso para poder entrar. Ese segundo paso suele ser un código que recibimos por SMS, e-mail o incluso a través de aplicaciones como Google Authenticator. Si somos víctimas de la pulverización de contraseñas y alguien logra averiguar el nombre de usuario y la clave, no podría entrar porque necesitaría algo más.

Por tanto, esto es muy interesante para aumentar la protección de cualquier cuenta. Lo debemos tener muy presente y activar siempre que sea posible. Es una de las mejores medidas de seguridad que podemos implementar.

Es raro encontrar una plataforma o cuenta que no permita activar esta herramienta extra de seguridad. Por lo que, sí se permite, lo cierto es que es una de las opciones más recomendables para poner las cosas más difíciles a los piratas informáticos que quieran acceder a una cuenta.

Evitar exponer datos personales

Por supuesto también debemos evitar que nuestros datos queden expuestos en la red. Por ejemplo, hay que evitar exponer información que pueda ser utilizada para averiguar el nombre de usuario para entrar en el correo electrónico o cualquier red social.

A veces quedamos información en Internet disponible para cualquiera sin darnos cuenta. Por ejemplo, cuando publicamos un mensaje en un foro abierto, datos públicos en redes sociales o incluso un comentario en un artículo en cualquier página web.

Todo esto puede ser registrado por bots y, posteriormente, servir para llevar a cabo ataques. Mientras menos información personal relevante demos a través de Internet, más difícil será para los piratas informáticos.

Utilizar generadores de contraseñas

Hoy en día, nuestros dispositivos móviles, tabletas y ordenadores, nos pueden ayudar mucho en este sentido. Dispositivos como el iPhone, cuentan con muy buenos sistemas de llavero para poder autocompletar contraseñas siempre que el reconocimiento fácil sea el del usuario del mismo dispositivo. Esto hace que sea mucho más sencillo el realizar los inicios de sesión. En todo caso, a pesar de que es más sencillo, también es más probable que nos olvidemos de la contraseña. En todo caso en todos los servicios disponemos de secciones donde se pueden cambiar por una nueva. Pero estos llaveros no solo nos permiten guardar contraseñas.

Generar una contraseña puede ser un proceso algo tedioso, por lo cual nuestros dispositivos ya son capaces de generar contraseñas por si solos. Estas por lo general ya son los suficientemente buenas y potentes como para que sean prácticamente imposibles de crackear en un tiempo que pueda resultar tan siquiera algo lejano. Si nos fijamos cuando esto ocurre, estas cuentan con combinaciones que por lo general se recomiendan cuando generamos contraseñas nuevas. En este caso, tenemos la protección de una contraseña muy buena, y la que nos da nuestro dispositivo con reconocimientos faciales o de huella para mantenerla a salvo o solo a nuestra entera disposición.

Por si no fuera poco, como añadido, dispositivos como los iPhone son capaces de ocultar las direcciones de correo a los servicios donde nos damos de alta. A pesar de que esta dirección ficticia, redirige el tráfico a nuestro correo con el que tengamos la cuenta creada. Por lo cual, estamos ante medidas de protección al alcance de todos, por lo cual es muy recomendable darles uso. Esto hará que podamos navegar un poco más seguros, y nuestros datos no sean entregados, así como así a cualquier servicio.

En definitiva, el rociado de contraseñas es un problema importante que puede poner en riesgo nuestras claves. Es importante que estemos protegidos y que sepamos cómo pueden actuar en nuestra contra y evitar que puedan entrar en nuestras cuentas personales.

¿Es delito crackear contraseñas?

Lo primero que debemos señalar, es que estos métodos pueden ser con fines maliciosos, con fines administrativos o educativos. En el caso de las funciones de administración, estas pueden llevarse a cabo por hackers que son contratados por empresas para probar los sistemas de seguridad, y de este modo saber cómo se pueden mejorar. Y a nivel educativo, puede realizarse en centros de estudios de educación secundaria, formación profesional y universidades.

Pero si hablamos de los crackeos, estamos ante unas circunstancias muy diferentes. En España, según el Código Penal, el intrusismo informático es sancionado con penas de entre seis meses a dos años de prisión. Esto ocurre cuando mediante el crackeo de una contraseña se accede o facilita el acceso al conjunto o parte de un sistema de información, o por el simple motivo de mantenerse en él en contra de la voluntad de quién posea el derecho legítimo de ese acceso. O de forma resumida, acceder sin consentimiento. Pero, en el caso de que no sea necesario crackear ninguna contraseña, también se puede considerar delito si se accede a un sistema con información o personal de forma no autorizada.

Esto puede tratarse también como delitos contra la intimidad, o como un delito de descubrimiento y revelación de secretos, lo cual está recogido en la Constitución Española. Estos hacen referencia a la filtración o difusión de información o material de las víctimas cuando se traspasa la privacidad, de forma que esto llega a la vida pública. Pero en este caso, también tendremos que fijarnos qué se considera un secreto. Esto es toda la información relativa al círculo íntimo de un sujeto, en este caso, el que sufre el delito. Esto es necesario saberlo, pues la condena estará relacionada con el nivel de acceso que se consiga con los ataques. En definitiva, descifrar las contraseñas de una cuenta es ilegal, aunque tienes esas excepciones que hemos mencionado.

Cómo podemos ver, crackear contraseñas puede servir para muchas cosas, pero siempre se debe hacer con cautela y con fines no maliciosos.