Primero Meltdown, luego Spectre y ahora SPOILER: las vulnerabilidades en las CPU Intel no cesan

En enero de 2018 hacían su aparición Meltdown y Spectre, dos graves vulnerabilidades en la arquitectura de las CPU modernas (Meltdown solo en Intel, y Spectre en Intel, AMD y ARM) que han puesto en jaque la seguridad de prácticamente todos los ordenadores y dispositivos modernos y que, además, su solución por software implicaba una pérdida considerable de rendimiento en los sistemas. A lo largo de todo 2018 han aparecido decenas de nuevas vulnerabilidades basadas en Spectre que no han hecho más que demostrar la inseguridad de las arquitecturas de todo tipo de procesadores. Ahora, en 2019, parece que una nueva vulnerabilidad pone en jaque de nuevo nuestra seguridad: SPOILER.

SPOILER es una nueva vulnerabilidad similar a Meltdown y Spectre, es decir, que se basan en la ejecución especulativa de los procesadores y, tal como nos cuentan los compañeros de HardZone, esta nueva vulnerabilidad afecta a todos los procesadores modernos Intel, dejando a AMD y ARM, de momento, libres de SPOILER.

Este nuevo fallo de seguridad en los procesadores Intel fue detectado a finales de 2018 y, el 1 de diciembre del año pasado, fue reportado en privado a Intel por los investigadores que dieron con él. Han pasado ya los 90 días de gracia desde que se comunicó la vulnerabilidad al gigante del silicio y, a día de hoy, no se ha recibido respuesta, por lo que finalmente la vulnerabilidad se ha hecho pública.

SPOILER no puede utilizarse para acceder a la información sensible que pasa por el procesador, sino más bien su utilidad es para hacer que los ataques informáticos para explotar variantes de Spectre sean mucho más rápidos y eficaces. Por ejemplo, un ataque como Rowhammer, que en condiciones normales podría llevar semanas, puede explotarse en cuestión de segundos utilizando un simple código JavaScript.

Según el documento de los investigadores de seguridad que han descubierto esta vulnerabilidad, la raíz de SPOILER es una debilidad en la especulación de la dirección asignada por Intel en el subsistema de memoria; por ello, esta pierde directamente la sincronización debido a una serie de conflictos con las direcciones físicas, dando lugar a los posibles ataques.

Como podemos ver, todo es culpa de la especulación llevada a cabo por Intel, y demás fabricantes de procesadores, para vendernos una falsa mejora de rendimiento en sus nuevos procesadores.

Cómo protegernos de la vulnerabilidad SPOILER

Desde el descubrimiento de Meltdown y Spectre compañías como Google y Microsoft han trabajado junto con Intel, AMD y ARM para poder lanzar parches basados en software que permitan mitigar esta vulnerabilidad con el menor impacto en el rendimiento posible.

Con SPOILER la cosa es diferente. La naturaleza de esta vulnerabilidad hace que no se pueda corregir con un simple parche de software como las anteriores y todas sus variantes, por lo que todos los procesadores modernos de Intel son, y serán siempre, vulnerables a SPOILER. Además, corregir esta vulnerabilidad a nivel de hardware implica un cambio de arquitectura y una notable pérdida en el rendimiento del procesador como tal.

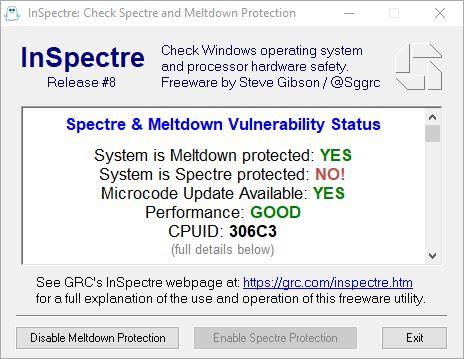

SPOILER no se puede utilizar como un fallo para atacar la ejecución especulativa, sino que su finalidad es ser un «puente» para facilitar el ataque a las demás vulnerabilidades basadas en Meltdown y Spectre, por lo que si tenemos los parches y microcódigos diseñados para mitigar estas dos vulnerabilidades, y todas sus variantes, instalados en nuestro ordenador, aunque nuestro procesador sea vulnerable a SPOILER en realidad no podrá ser utilizado para nada.

Estos parches llegan a través de actualizaciones de la BIOS de nuestro ordenador y del sistema operativo, por lo que debemos asegurarnos de tener la última BIOS en nuestro PC, además de las últimas actualizaciones recibidas a través de Windows Update, en el caso de usar Windows, de la App Store en caso de macOS y del Kernel Linux en el caso de ser usuarios de una distro basada en este sistema.

¿Qué opinas de SPOILER? ¿Crees que seguirán apareciendo más vulnerabilidades relacionadas con Meltdown y Spectre?