Un nuevo fallo grave en RDP permite a cualquiera iniciar sesión en equipos bloqueados

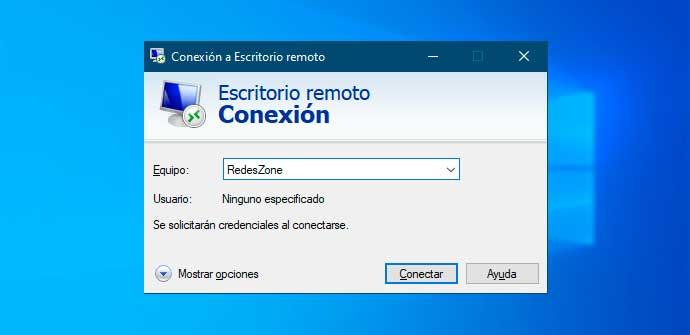

Escritorio Remoto, RDP, es un protocolo propio de Microsoft incluido en todos sus sistemas Windows que nos permite conectarnos de forma remota a cualquier otro ordenador a través de su IP o nombre de red de manera que podamos controlarlo desde cualquier parte como si estuviéramos sentados delante de él. Aunque en un principio este protocolo es seguro, el pasado mes de mayo se dio a conocer una grave vulnerabilidad, BlueKeep, que permitía ejecutar código de forma masiva a través de Internet. Aunque este fallo ya tiene su correspondiente parche parche de seguridad (hasta en Windows XP), hoy RDP vuelve a ser noticia a raíz de un nuevo fallo de seguridad en el protocolo de escritorio remoto de Microsoft.

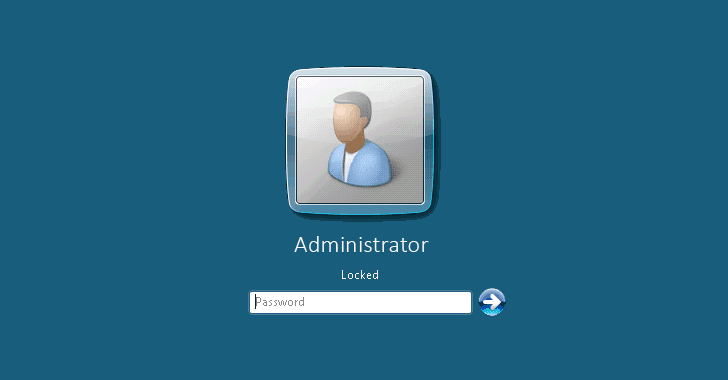

Un investigador de seguridad acaba de dar a conocer una vulnerabilidad zero-day en el protocolo RDP de Microsoft. Este fallo de seguridad permite a cualquier usuario que consiga tener control sobre una conexión remota saltarse la pantalla de bloqueo de sesión para tomar el control total sobre el equipo.

Esta vulnerabilidad zero-day puede explotarse en cualquier sistema, independientemente de la configuración e incluso aunque tengamos habilitada la doble autenticación o sistemas de seguridad adicionales como el Duo Security MFA.

La vulnerabilidad ha sido registrada como CVE-2019-9510 y, de momento, Microsoft no ha hecho ninguna declaración sobre ella.

Cómo se explota esta nueva vulnerabilidad en RDP

Will Dormann, el investigador de seguridad que ha descubierto este fallo, indica los pasos que hay que seguir para explotarlo. No requiere de ningún exploit ni conocimiento especial sobre hacking o seguridad, sino que lo único que se necesita para replicar este escenario es conectarnos de forma remota a cualquier ordenador a través de RDP (ya sea Windows o Windows Server) e iniciar sesión con los credenciales para terminar de establecer la conexión.

A continuación bloqueamos la sesión y nos marchamos del cliente RDP, dejando la sesión bloqueada.

Cualquier usuario que tenga acceso a este ordenador se encontrará con que, para poder retomar la sesión, debe introducir la contraseña. Pues en vez de eso, bastará con un breve corte de Internet que hará que se corte la conexión de RDP y que, al retomarse, se conecte automáticamente e inicie sesión, saltándose la pantalla de bloqueo.

Cómo protegernos de esta vulnerabilidad en Escritorio Remoto

Este fallo de seguridad ha sido registrado como CVE-2019-9510 y ha recibido una valoración de peligrosidad de 4.6 sobre 10, bastante alta si tenemos en cuenta que las vulnerabilidades que requieren acceso físico al ordenador para explotarlas suelen recibir mucha menos nota.

El investigador de seguridad reportó este problema a Microsoft en privado el pasado mes de abril, pero la compañía respondió que este fallo de seguridad no cumple con los Criterios de Servicio de Seguridad de Microsoft, ya que consideran que es muy poco probable que alguien pueda explotarlo.

Por ello, ni se recompensará al investigador de seguridad que ha descubierto este fallo ni se lanzará un parche de seguridad para corregir este problema, al menos por ahora.

No hay forma de protegernos de este problema. Lo único que podemos hacer para evitar que exploten este fallo por nuestra culpa es que, si estamos controlando un ordenador por RDP y tenemos que dejar el ordenador, en vez de bloquear la sesión debemos cerrarla por completo de manera que, para poder volver a usarla, tengamos que volver a iniciar sesión.

Igual ahora que la vulnerabilidad es pública Microsoft se replantea su posible solución, aunque todo apunta a que no será así, al menos de momento.

Os mostramos un artículo para saber cómo iniciar sesión correctamente.