El router QNAP QHora-322 está orientado a un ámbito profesional, es perfecto para pequeñas y medianas empresas, aunque también es perfecto para usuarios «avanzado» que quieren segmentar su red local doméstica en VLANs para aislar las diferentes redes. Este router incorpora el sistema operativo QuRouter que dispone de una gran cantidad de opciones de configuración, como QuWAN para interconectar sedes de empresas de manera muy fácil y rápida, así como diferentes servicios de VPN para conectarnos de forma remota a la red local profesional. Hoy en RedesZone os vamos a explicar cómo configurar la conexión a Internet, segmentar la red local LAN y también cómo configurar el servidor VPN con WireGuard.

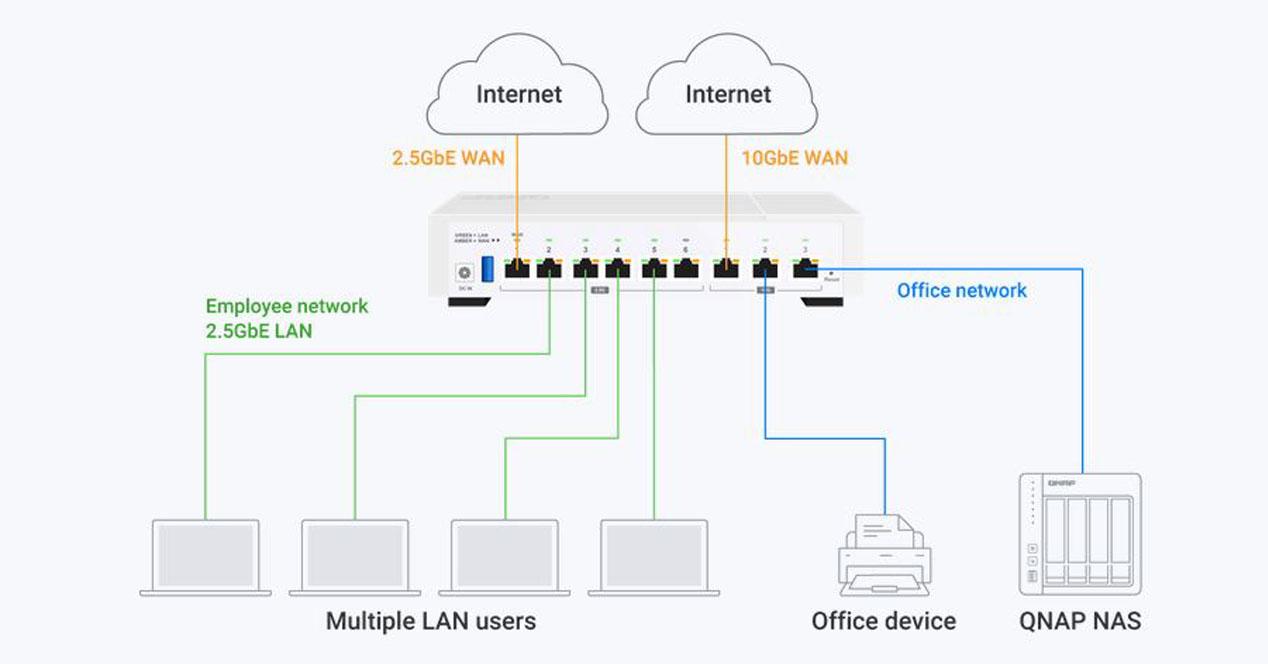

Este router es un equipo realmente potente a nivel de hardware, dispone de un procesador Quad-Core a 2.2GHz con 4GB de memoria RAM, además, dispone de un total de 6 puertos 2.5G Multigigabit y un total de 3 puertos 10G Multigigabit. Gracias a la tecnología SD-WAN, podemos configurar cualquiera de estos puertos como WAN de Internet o como LAN, perfecto para adaptarse a las necesidades de los usuarios y tener la máxima versatilidad posible. El precio de este equipo ronda los 650 euros aproximadamente, un precio elevado pero debemos tener en cuenta su hardware y todo lo que nos ofrece su software.

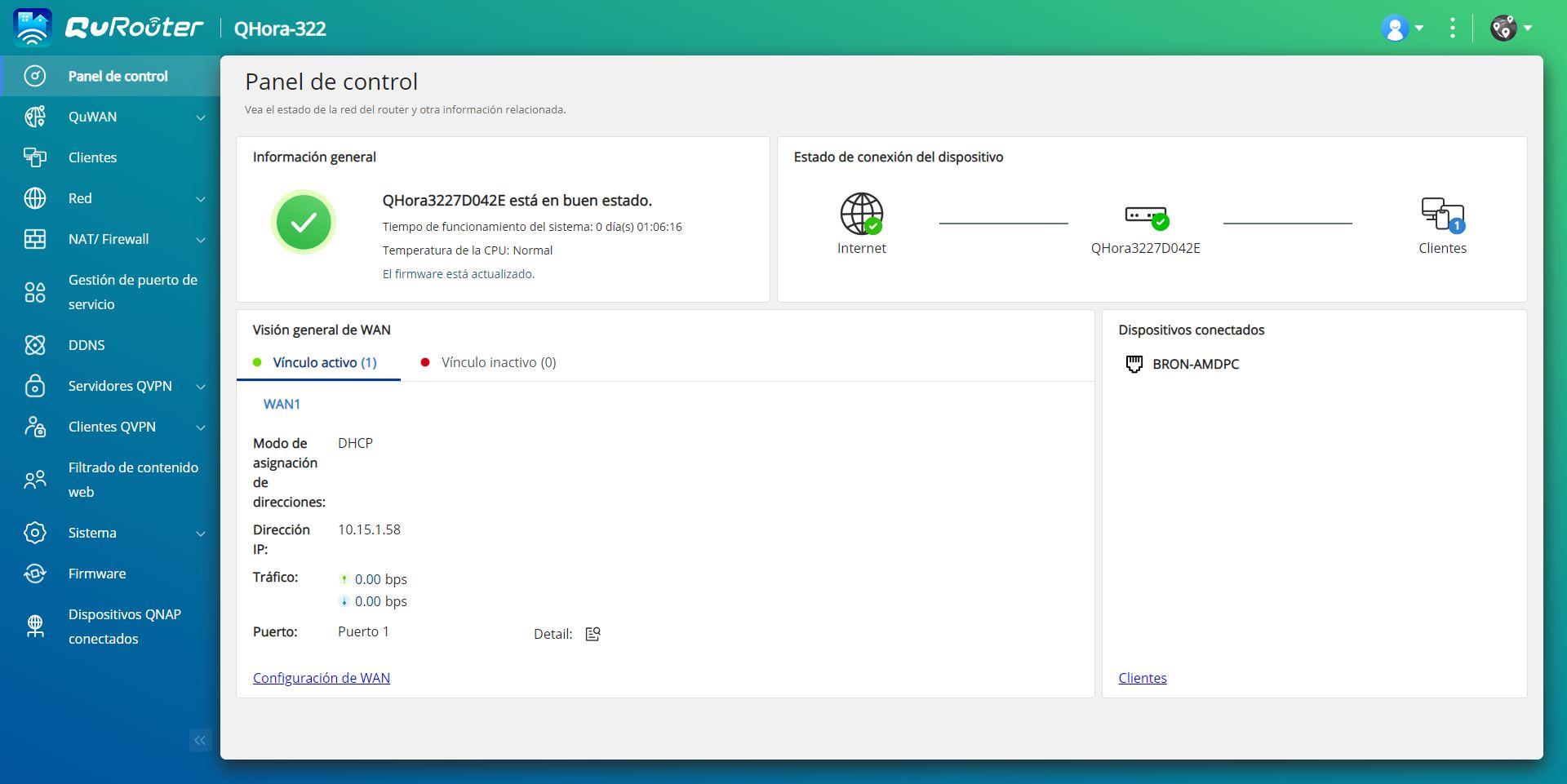

Lo primero que debemos hacer para configurar el router, es conectar el puerto 1 (WAN por defecto) a la ONT o módem, a continuación, conectamos el puerto 2 (LAN por defecto) a un PC para empezar con la configuración. Para acceder al router debemos hacerlo a través de http://192.168.100.1 con el nombre de usuario admin y la contraseña predeterminada es la dirección MAC en mayúsculas, después de ejecutar el breve asistente de configuración, accederemos al firmware del equipo.

Ahora que hemos accedido al firmware del router, vamos a proceder a realizar todas las configuraciones para la puesta en marcha de este equipo.

Configuración de Internet

Este router es compatible con cualquier operador de Internet, el firmware QuRouter permite configurar VLANs en la WAN de Internet para ser compatible con los operadores de FTTH, no obstante, de forma predeterminada no tendremos configurada ninguna VLAN en la WAN de Internet.

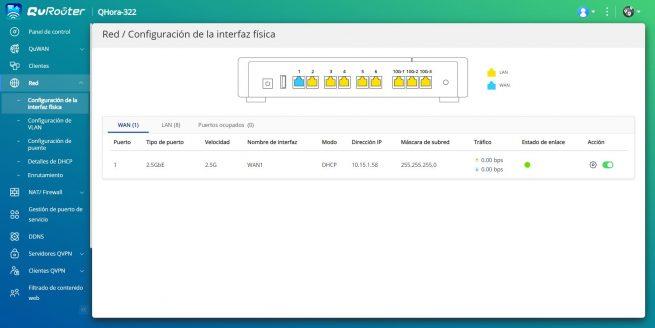

Configuración sin VLANs en la WAN

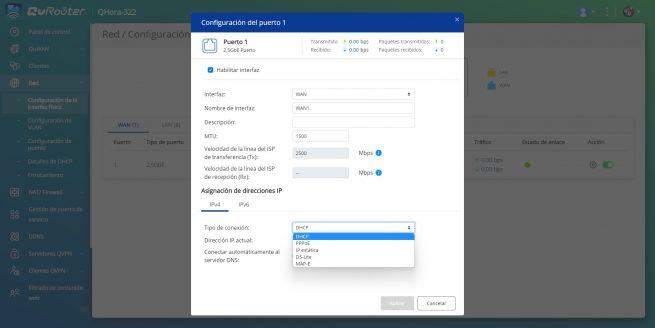

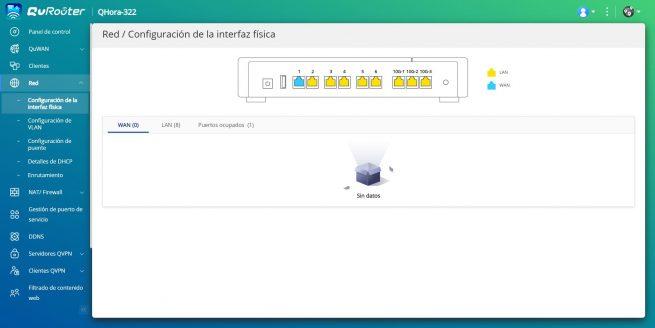

Si tienes un operador que no utiliza VLANs en la WAN de Internet, simplemente tienes que irte al menú de «Red / Configuración de la interfaz física» y pinchar en el botón de «Configurar» justo en la sección de «Acción». En este menú podrás configurar el MTU y el tipo de conexión de Internet que tienes, lo más habitual hoy en día es DHCP y PPPoE.

Recuerda que si lo configuras así, no estamos usando VLANs en la WAN, por lo que si tienes una ONT que te proporciona Internet a través de una VLAN tagged (con etiqueta) no te funcionará.

Configuración con VLANs en la WAN

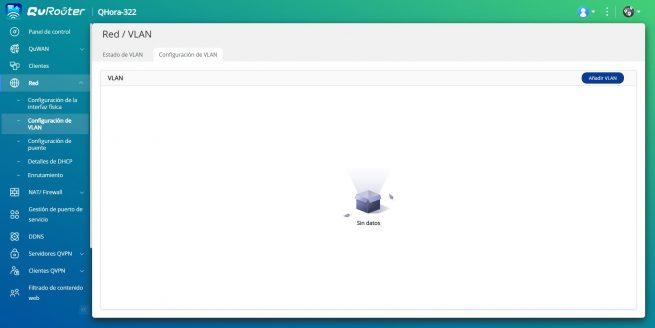

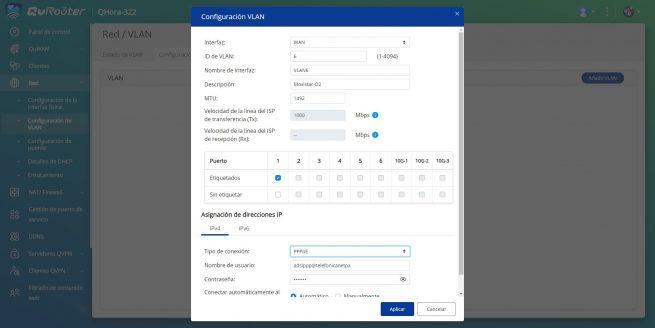

Si necesitas configurar VLANs en la WAN, como ocurre si utilizas operadores como Movistar/O2, Grupo Masmóvil y muchos otros, tendrás que irte al menú de «Red / Configuración de VLAN«, en esta sección tendrás que irte a «Configuración de VLAN» y pinchar en «Añadir VLAN». A continuación, haces la siguiente configuración:

- Interfaz: WAN

- ID de VLAN: el identificador de VLAN para tu operador, por ejemplo, en Movistar y O2 el VLAN ID es el 6.

- Descripción: puedes poner una descripción del operador.

- MTU: DHCP normalmente es 1500 bytes y PPPoE es 1492.

- Puerto: tenemos que elegir el puerto que queramos usar como WAN de Internet, por defecto es el puerto 1. Aquí debemos pinchar en «Etiquetados» o «tagged» para que funcione.

- Asignación de direcciones IP: en este menú tenemos la configuración de la dirección IP, generalmente es DHCP o PPPoE. En el ejemplo que veréis a continuación, lo hemos hecho con Movistar, y el tipo de conexión es PPPoE.

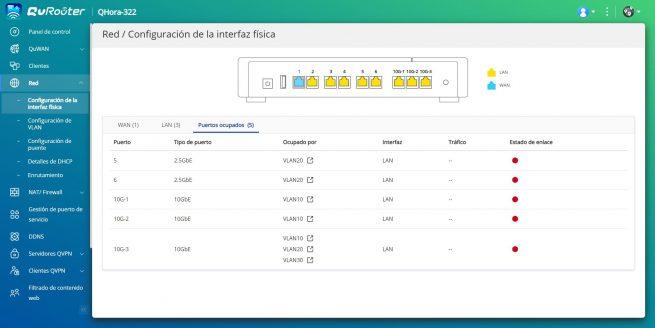

Una vez que lo hayamos configurado, podremos ver en la sección de «Red / Configuración de la interfaz física» que la WAN ha desaparecido, porque está en la sección de «Puertos ocupados» al haber configurado una VLAN.

Configuración de VLANs en la LAN

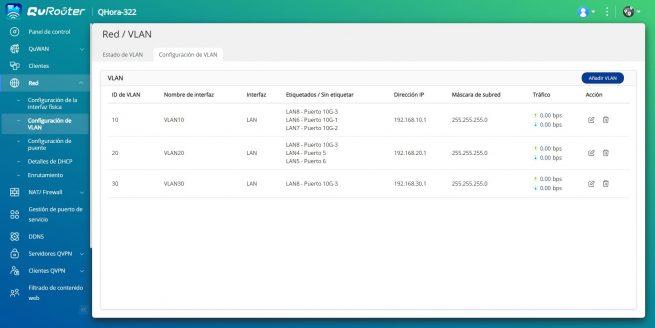

Este router QNAP QHora-322 permite configurar VLANs en la LAN, de esta forma, podemos segmentar adecuadamente la red local para permitir el tráfico entre las VLANs o para aislarlas. De esta forma tan sencilla, podremos hacer una red principal, una red de invitados e incluso una red de videovigilancia. En este ejemplo, hemos creado un total de tres redes diferentes y aisladas totalmente entre sí:

- Red Principal: VLAN ID 10, subred 192.168.10.0/24.

- Red Videovigilancia: VLAN ID 20, subred 192.168.20.0/24.

- Red Invitados: VLAN ID 30, subred 192.168.30.0/24.

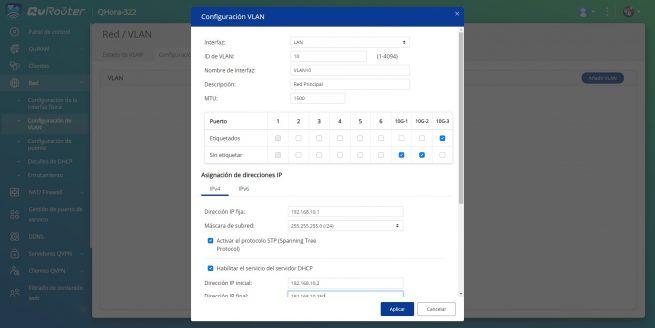

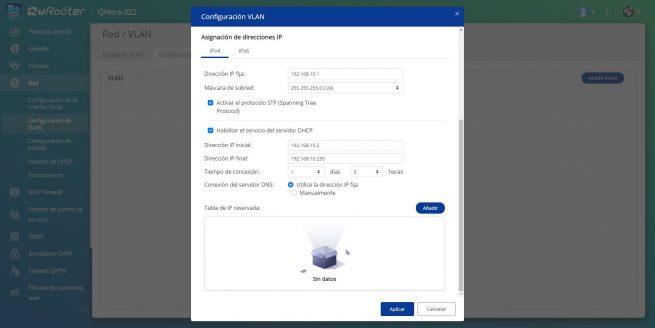

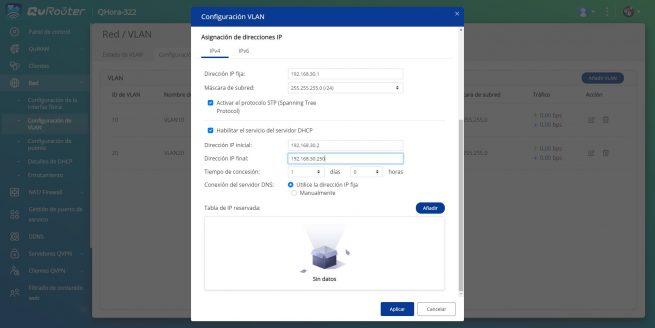

Para poder hacer esto, simplemente tenemos que irnos al menú de «Red / Configuración de VLAN«, en esta sección tendrás que irte a «Configuración de VLAN» y pinchar en «Añadir VLAN«. A continuación, pones lo siguiente:

- Interfaz: WAN

- ID de VLAN: el identificador de VLAN para la subred, en el caso de la red principal es la VLAN ID 10.

- Descripción: puedes poner una descripción de la subred configurada

- MTU: 1500 bytes porque estamos en red local.

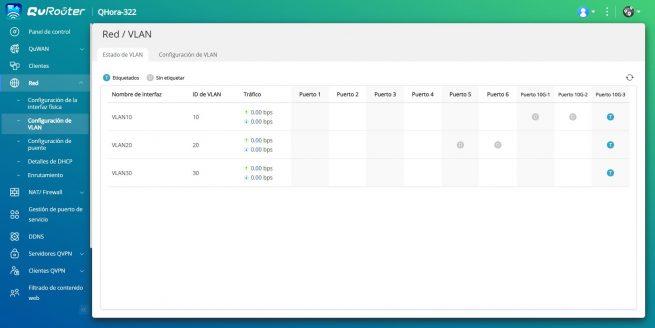

- Puerto: tenemos que elegir el puerto que queramos usar para los clientes finales (PC, impresoras y demás) y para los switches gestionables que puedan llevar la conexión a otros puntos de la organización. En este ejemplo, hemos definido el puerto 10G-3 como «trunk» o «troncal» para conectar un switch. Los puertos 10G-1 y 10G-2 es donde conectaremos un PC y un NAS.

- Asignación de direcciones IP: en este menú tenemos la configuración de la dirección IP de la subred, tenemos que poner 192.168.10.1 y el rango de DHCP que queramos, así como añadir al Static DHCP las MAC que nosotros deseemos.

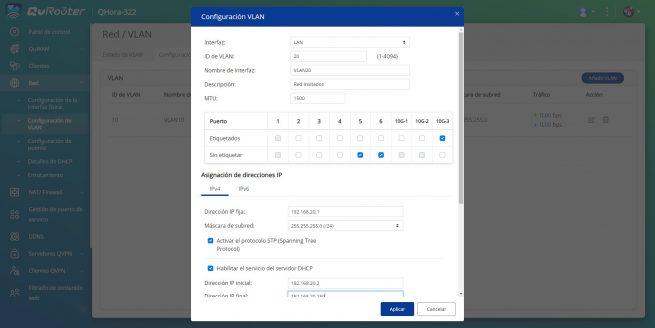

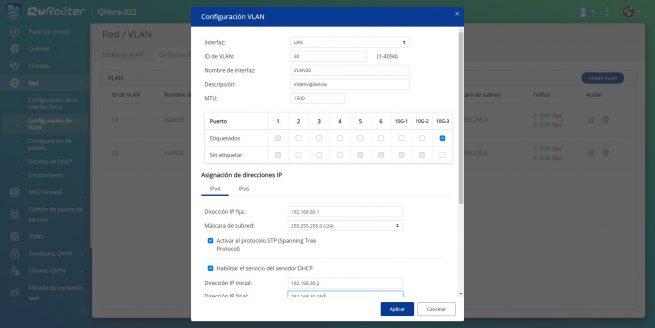

Para crear la segunda red, solamente tendremos que cambiar el VLAN ID, la descripción, los puertos donde queremos configurarlos y también la asignación de direcciones IP. En este caso de la red de videovigilancia, hemos puesto el puerto 10G-3 como etiquetado, porque será donde conectemos un switch gestionable y también tendrán configuradas estas VLANs. Además, los puertos 5 y 6 estarán también en modo «acceso» para equipos finales.

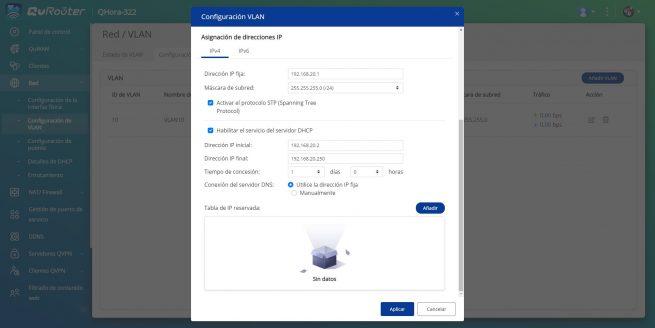

Finalmente, para crear la red de invitados cambiamos el VLAN ID, descripción, y ponemos únicamente el puerto 10G-3 como tagged para hacer el troncal, y que el switch lleve esta conexión al resto de dispositivos. Por supuesto, tenemos que configurar una subred específica con su IP y servidor DHCP.

Si nos vamos al menú de configuración general, donde pone «Configuración de VLAN«, podemos ver un resumen de todas las configuraciones que hemos realizado. Asimismo, en la sección de «Estado de VLAN» podemos ver perfectamente todas las VLANs como tagged o untagged en los diferentes puertos físicos.

Ahora que ya hemos configurado y segmentado correctamente la red local profesional, ahora tenemos que configurar el firewall para aislar las diferentes redes.

Configuración del firewall

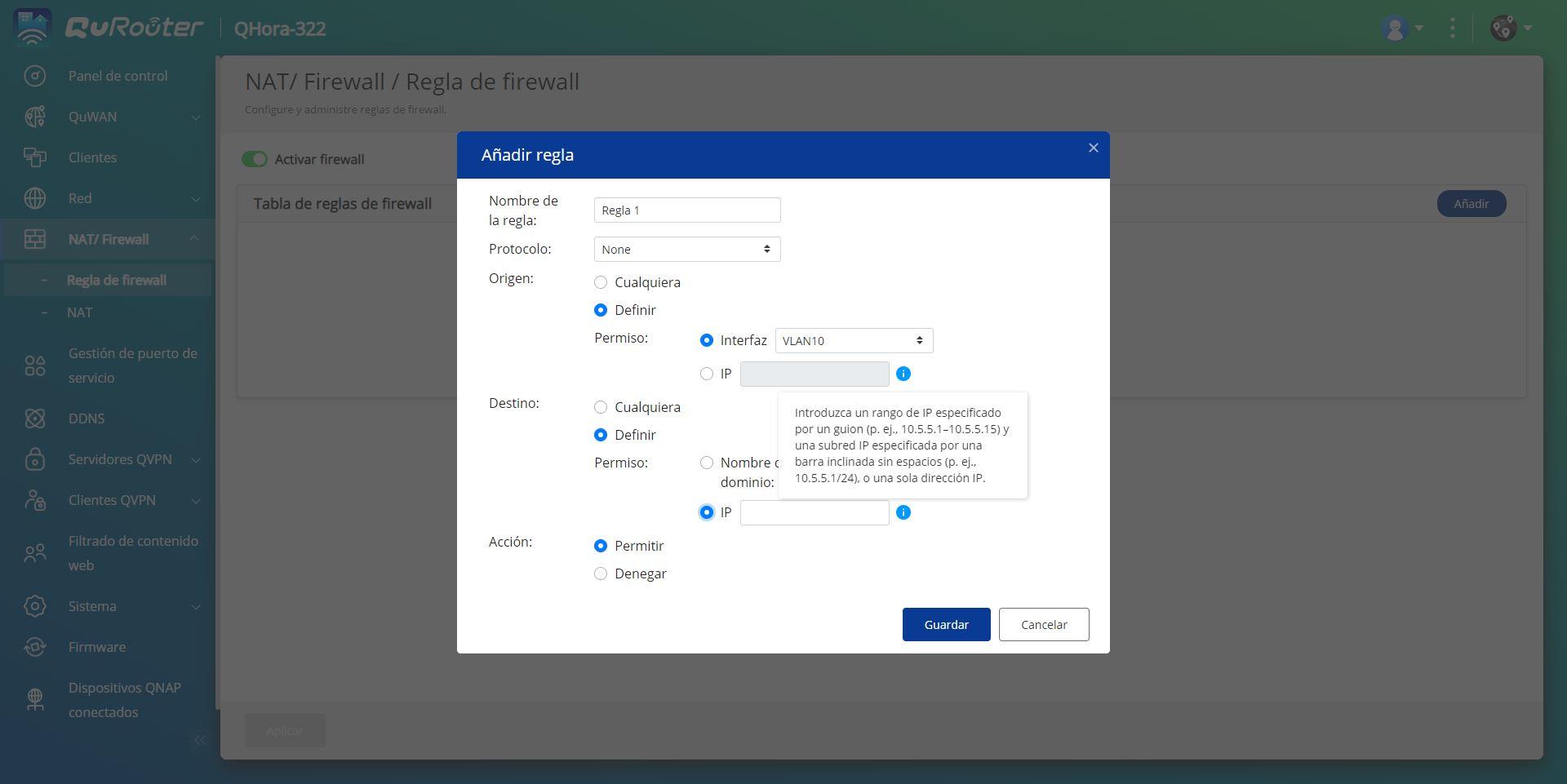

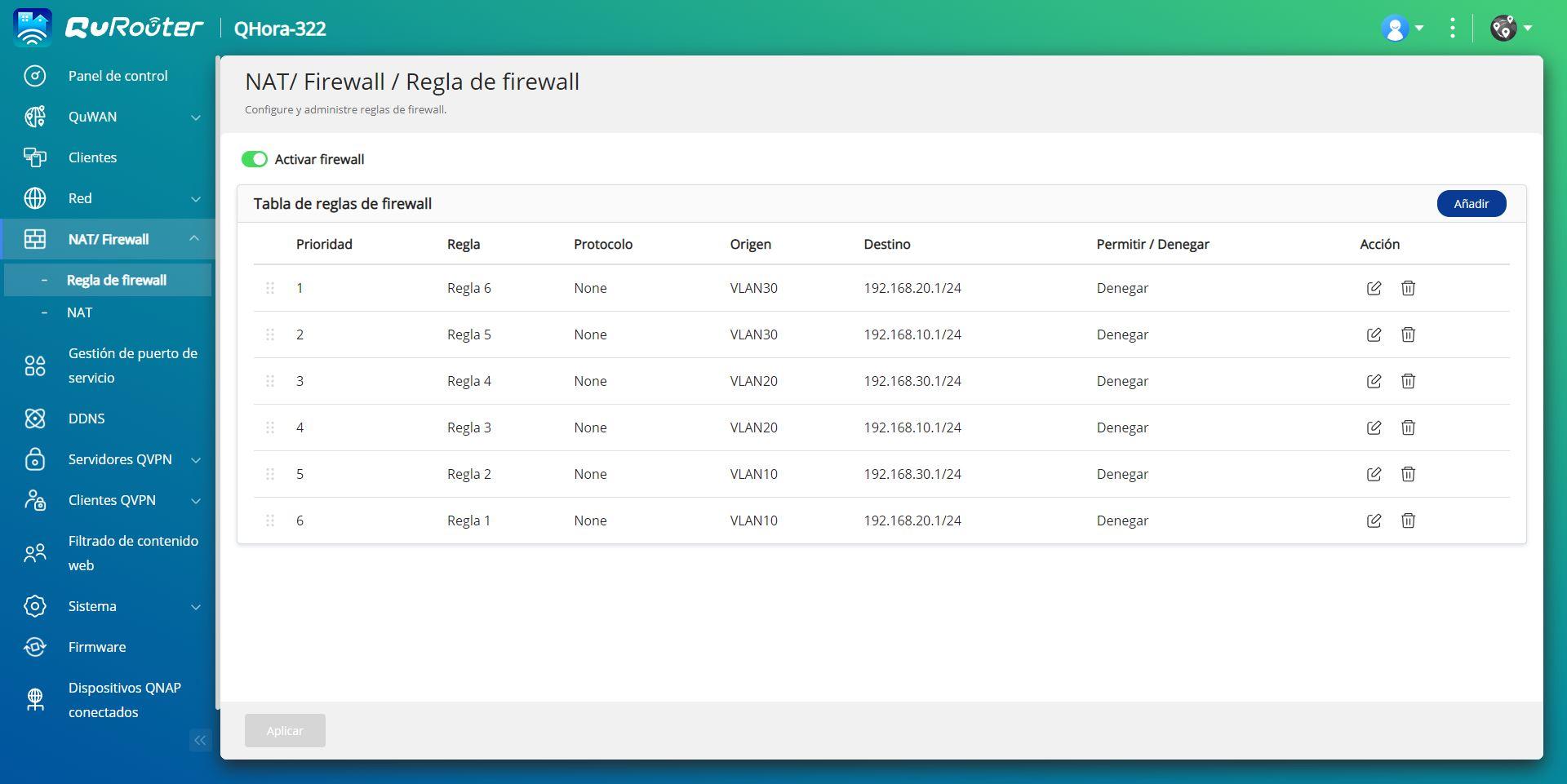

Si queremos aislar las diferentes redes y que no tengan comunicación, vamos a tener que configurar el firewall con diferentes reglas. Tenemos que configurar a nivel de dirección IP, para que no haya ningún tipo de comunicación TCP, UDP o ICMP entre otros protocolos. Para ello, simplemente tenemos que irnos al menú de «NAT/Firewall» y crear reglas para denegar la comunicación entre las redes:

- Regla 1: denegar desde origen VLAN 10 a la red de destino 192.168.20.1/24

- Regla 2: denegar desde origen VLAN 10 a la red de destino 192.168.30.1/24

- Regla 3: denegar desde origen VLAN 20 a la red de destino 192.168.10.1/24

- Regla 4: denegar desde origen VLAN 20 a la red de destino 192.168.30.1/24

- Regla 5: denegar desde origen VLAN 30 a la red de destino 192.168.10.1/24

- Regla 6: denegar desde origen VLAN 30 a la red de destino 192.168.20.1/24

Aunque la subred realmente es 192.168.10.0/24, QNAP obliga a poner la primera IP que es la 192.168.X.1/24.

Creando estas reglas, tendremos todas las subredes aisladas entre sí para que no tengan ningún tipo de comunicación. Es muy importante definir el protocolo como «None» para que sea a nivel de IP el bloqueo.

Una vez que ya hemos visto cómo configurar las VLANs y aislarlas entre sí, vamos a ver cómo configurar el servidor VPN con WireGuard.

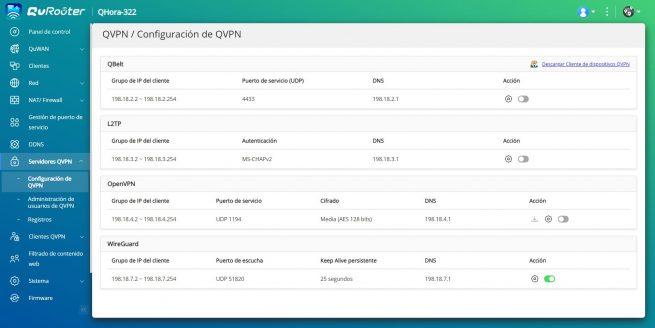

Configuración del servidor VPN WireGuard

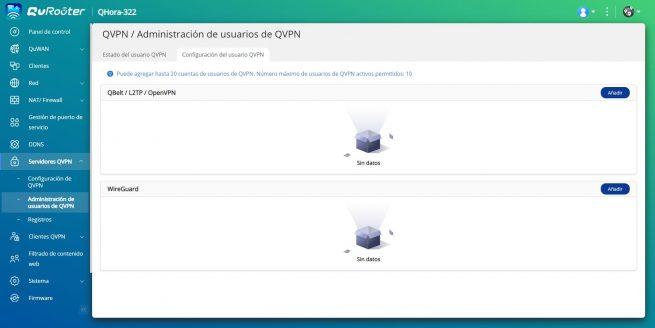

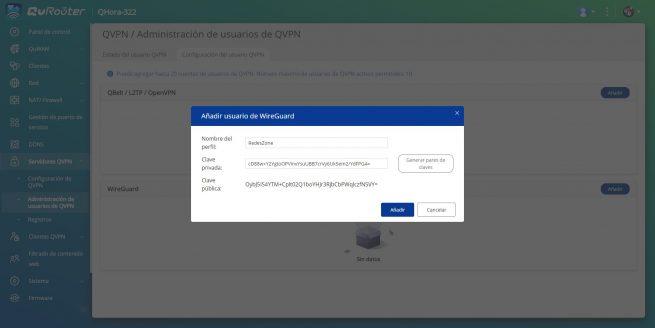

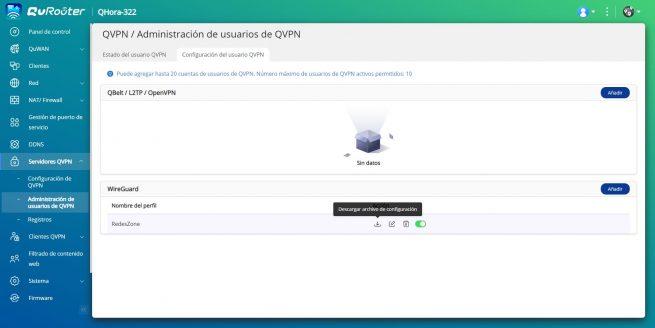

La configuración del servidor VPN WireGuard es muy sencilla, simplemente tenemos que irnos a «Servidores QVPN» y en la sección «Administración de usuarios de QVPN» pinchamos en «Añadir» en la sección de WireGuard. Automáticamente nos saldrá un menú desplegable donde poner el nombre del perfil y también la clave privada y pública, además, podemos generar este par de claves en cualquier momento.

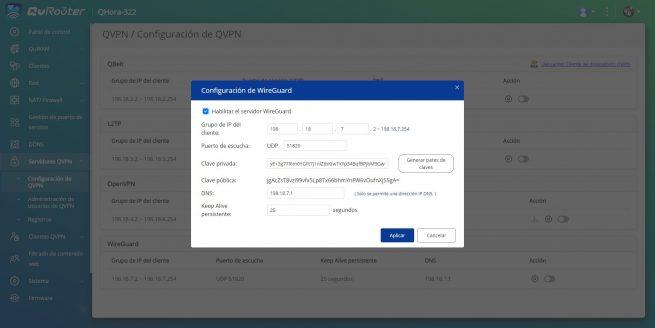

Después de generarlas, nos vamos a «Configuración de VPN» y nos saldrá un desplegable diciendo que tenemos que crear los usuarios, si pinchamos en «Cancelar» podemos acceder sin problemas al menú, y pinchar en el botón de «Configuración» de la VPN de WireGuard. Aquí tenemos que habilitar el protocolo, definir la subred donde se conectarán los clientes, así como el puerto UDP a utilizar y también la pareja de claves. Una vez que lo hayamos hecho, ya estará activado el protocolo.

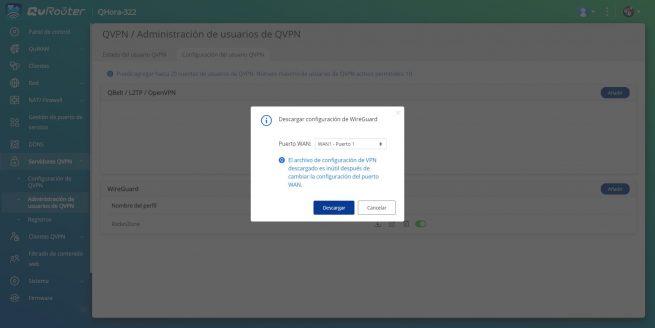

Ahora nos vamos nuevamente a la sección de «Administración de usuarios de QVPN» y en el perfil creado anteriormente, pinchamos en «Descargar» el archivo de configuración. Seleccionamos el puerto WAN para obtener la dirección IP pública, y pinchamos en el botón de «Descargar».

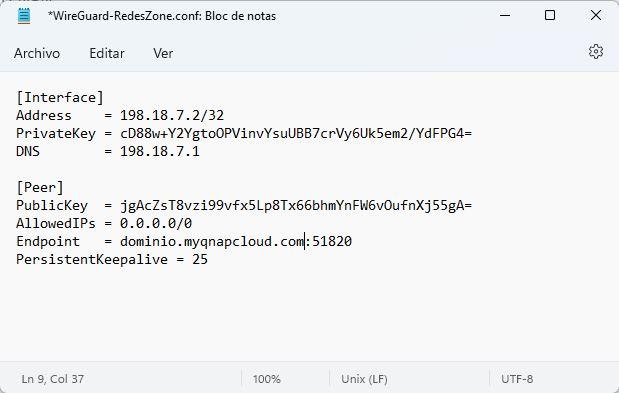

El archivo de configuración descargado tendrá un aspecto similar a este, lo único que debemos modificar es la parte de «Endpoint» donde debemos poner nuestra IP pública o nuestro dominio DDNS. No importa que usemos el dominio de myQNAPcloud o uno propio de DynDNS, No-IP o similares.

Hasta aquí hemos llegado con este tutorial donde hemos aprendido a configurar la conexión a Internet del router QHora-322, además, también hemos aprendido a segmentar la red local con VLANs correctamente, e incluso hemos activado el servidor VPN WireGuard para conectarnos de forma remota a nuestra red local profesional.