Los ataques DDoS son una de las amenazas que podrían comprometer nuestros servidores y hacer que no funcionen correctamente. Pueden afectar a páginas web y dejar sin servicio. Es, por tanto, uno de los métodos que tienen los piratas informáticos para poner en riesgo a los usuarios. En este artículo vamos a hablar de BoNeSi, una herramienta para Linux que nos permite llevar a cabo un ataque de este tipo simulado. Una manera más de aprender cómo actúa y estar protegidos.

Ataques DDoS

Podemos decir que los ataques DDoS apuntan a sistemas informáticos o redes con el objetivo de evitar que puedan dar respuesta normal. Por ejemplo una red, podría consumir el ancho de banda y provocar que no atienda a las peticiones de los usuarios.

Pongamos un ataque DDoS contra una página web. Ese ataque va a realizar múltiples solicitudes para saturar el servidor. En caso de que un visitante intente acceder, podría encontrarse con que no funciona.

Es un problema que con el paso de los años ha ido incrementándose. Incluso los piratas informáticos pueden usarlo con el fin de chantajear a empresas y organizaciones. A fin de cuentas dejar una empresa que se dedique a la venta online, por ejemplo, todo un día sin servicio puede significar una pérdida económica importante.

Esto hace que debamos estar protegidos en todo momento. Hay que evitar la entrada de malware que pueda comprometer nuestros sistemas, corregir posibles vulnerabilidades, mejorar la seguridad de la red… Todo puede ayudarnos para prevenir ataques como DDoS y otras muchas variedades que pongan en riesgo nuestros equipos.

BoNeSi, una herramienta para hacer ataques simulados

BoNeSi es una herramienta que nos ayuda a comprender mejor cómo funciona un ataque DDoS. Básicamente nos permite simular uno. Lo podemos utilizar en nuestra red, para apuntar a una dirección IP concreta. Podemos instalarlo en una máquina virtual con Linux y que actúe contra un equipo informático que tengamos.

Hay que tener en cuenta que, como mencionamos, se trata de una herramienta para Linux. Por tanto, vamos a tener que contar con alguna distribución. Podemos usarlo en un ordenador si disponemos de alguna distro instalada, o también probarlo en una máquina virtual en Windows.

Lo primero que tenemos que hacer es descargar BoNeSi desde GitHub. Allí encontraremos el código fuente de esta herramienta, así como la información necesaria para ponerla en marcha. Veremos datos sobre su instalación, funcionamiento o los objetivos de tenerlo instalado.

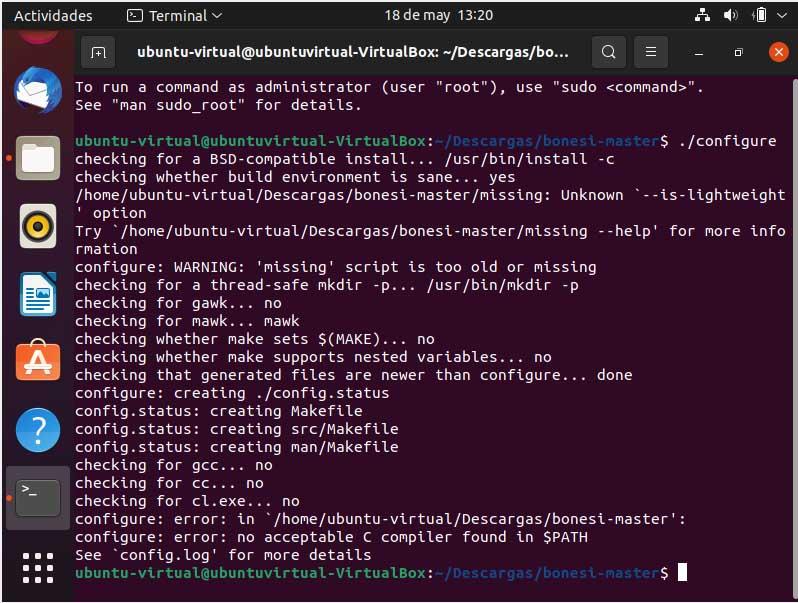

Una vez lo hemos descargado, lo siguiente será instalarlo. Debemos abrir una Terminal en Linux y ejecutar los siguientes comandos:

./configure

make

make install

Cuando lo hayamos instalado, simplemente hay que ejecutarlo desde el Terminal. Nos mostrará una ventana con las diferentes opciones de esta herramienta.

Lo más básico, realizar un ataque contra una IP específica sería de la siguiente forma: bonesi IP:puerto. Por ejemplo bonesi 192.168.1.10:80. A partir de ese momento, la herramienta comenzará a enviar paquetes constantemente. Empezará a llevar a cabo un ataque DDoS hacia la dirección que hemos puesto.

Por qué es útil BoNeSi

¿De qué nos sirve esto? La seguridad es un factor muy importante y siempre debemos cuidar todo tipo de detalles. Para ello también podemos hacer uso de herramientas que nos ayuden a evitar problemas, a poner a prueba también nuestros dispositivos. Así podremos ver de qué manera responden ante posibles fallos y ataques.

BoNeSi, por tanto, puede ayudarnos a comprobar si nuestro equipo es efectivo frente a un ataque DDoS. Podemos ver hasta qué punto la seguridad cumple con su cometido y podemos enfrentarnos a un hipotético ataque real que pudiera dejar nuestros equipos y servidores sin dar servicio.

No obstante, hay que tener en cuenta que estamos ante un ataque desde un solo dispositivo y de nuestra propiedad. Especialmente si hacemos uso de una máquina virtual, la cual tiene muchos menos recursos, no vamos a notar prácticamente nada. El equipo va a seguir funcionando con normalidad y las consecuencias son mínimas. En un ataque DDoS real los resultados son mucho más notables. Hablamos de cientos de equipos que forman parte de una botnet, apuntando contra un servidor en concreto.

Cómo proteger nuestro equipo de ataques DDoS

Hemos visto cómo funciona BoNeSi, una herramienta para Linux que nos permite poner a prueba nuestros dispositivos con ataques DDoS simulados. Hemos hablado también de por qué es interesante este tipo de programas. Ahora vamos a dar algunos consejos para protegernos de ataques de este tipo que podamos sufrir en la vida real. Una serie de recomendaciones para poner en práctica y mejorar en todo momento la seguridad.

Mantener los equipos seguros

Algo fundamental para proteger nuestra seguridad en todo momento es tener los equipos correctamente asegurados. Un buen antivirus, por ejemplo, puede evitar la entrada de malware y ataques que pueden comprometer nuestros dispositivos en cualquier momento.

Pero no solo hay que contar con un antivirus, especialmente cuando queremos protegernos de ataques DDoS. Es esencial tener un buen firewall que pueda interceptar conexiones maliciosas contra nuestros servidores y equipos informáticos. Tenemos a nuestra disposición un amplio abanico de opciones en este sentido. Sea cual sea el tipo de sistema operativo o dispositivo que usemos, debemos tener una buena protección.

Actualizar los sistemas

Por supuesto, un punto importante es tener los equipos correctamente actualizados. Es esencial corregir cualquier vulnerabilidad que pueda haber. Los piratas informáticos pueden aprovecharse de fallos que aparecen en los equipos para lanzar sus ataques.

Esto hace que debamos actualizar los sistemas en todo momento. Hay que tener siempre las últimas actualizaciones y los parches de seguridad que aparezcan para nuestros servidores o equipos informáticos.

Revisar las conexiones de red

Otra cuestión a tener en cuenta es la de revisar constantemente las conexiones de red. Hay que observar que no haya dispositivos extraños intentando acceder o dentro de nuestra red. Debemos llevar a cabo revisiones periódicas y asegurarnos de que no hay posibles intrusos que pongan en riesgo nuestra seguridad.

En definitiva, estas son algunas recomendaciones que podemos poner en práctica para evitar ataques DDoS. Una serie de consejos que pueden ayudar a mejorar la seguridad y evitar que posibles intrusos pongan en riesgo nuestros sistemas.