Algunos routers WiFi incorporan funciones para aislar a los clientes inalámbricos y también cableados, esto es ideal para proporcionar seguridad a la red y también a los propios clientes WiFi y cableados, ya que evitará algunos de los principales ataques a las redes de datos, como el popular ARP Spoofing. En algunos routers solamente tenemos la opción de AP Isolation, que solamente afecta a la red WiFi para que los clientes inalámbricos no se comuniquen entre ellos. Sin embargo, otros routers permiten también aislar la red cableada en una nueva subred. ¿Quieres saber todo sobre AP Isolation y Net Isolation? Hoy os vamos a explicar en detalle ambos conceptos.

Aislar una red inalámbrica es muy importante en determinadas circunstancias, está claro que, en nuestro hogar, no tiene demasiado sentido habilitar esta característica porque no podremos comunicarnos con otros clientes inalámbricos e incluso con dispositivos cableados, no obstante, si quieres montarte una red de domótica donde conectar todos los dispositivos y sensores de casa, e incluso en entornos profesionales donde queramos proporcionar privacidad y seguridad, es algo muy importante. Si tienes un piso compartido, y quieres proporcionar seguridad a todos los clientes inalámbricos, entonces deberías valorar activar estas funcionalidades para añadir una capa de seguridad a las comunicaciones, e impedir que un usuario malintencionado pueda poner en jaque nuestra conexión.

AP Isolation: aislamiento en red WiFi

El AP Isolation es una característica de los routers que permite aislar a los clientes inalámbricos entre sí. Si un cliente WiFi intenta conectarse a Internet, con un equipo cableado o con un servidor NAS local que está conectado vía cable, podrá comunicarse sin ningún problema, todo funcionará. O de otra forma, cada vez son más los fabricantes de routers los que apuestan por esta característica con el fin de añadir una capa adicional de seguridad, más allá de los distintos programas de protección que utilices en tus dispositivos, como cortafuegos o antivirus.

Y si este mismo cliente WiFi intenta comunicarse con otro dispositivo inalámbrico dentro de la misma red WiFi, la comunicación le será denegada, no se permite la comunicación porque AP Isolation lo que hace es aislar a los clientes inalámbricos entre ellos, con el objetivo de que no puedan comunicarse entre ellos.

Hay que tener en cuenta que no resulta complejo habilitar esta característica para un único dispositivo. Solamente hay que habilitar la casilla en concreto de nuestro router dentro de su configuración. Sin embargo, en el momento en el que sea necesario habilitarlo para diferentes dispositivos, entonces el proceso se complica. Y todo porque hay que tener en cuenta más de un aspecto.

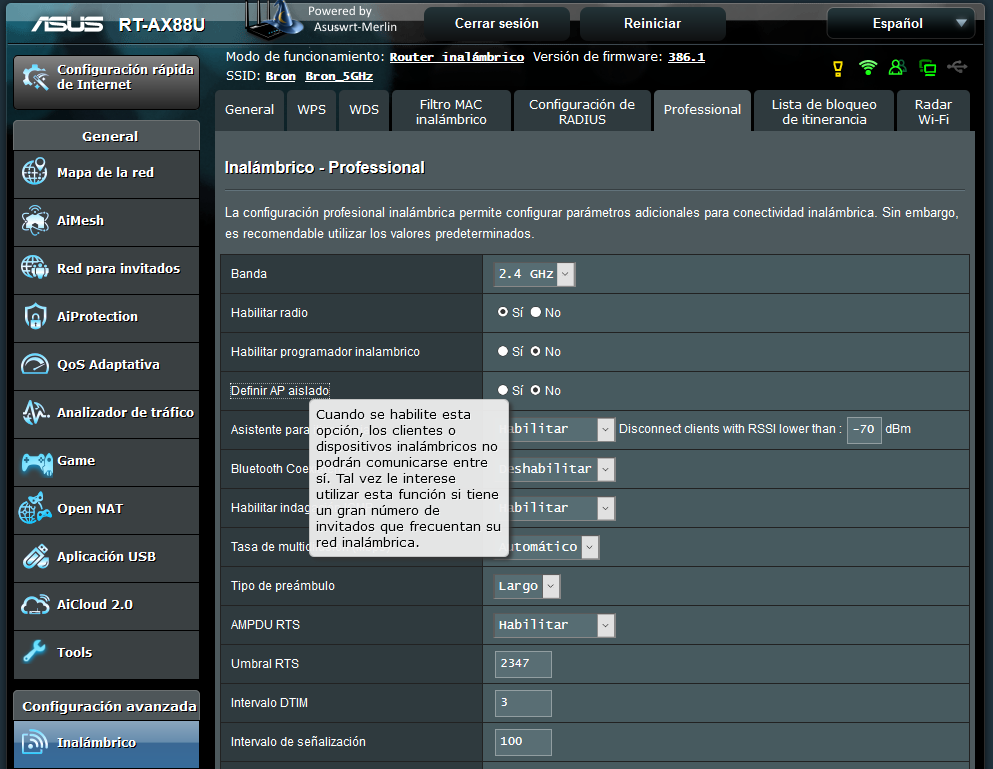

Por otro lado, aunque habitualmente esta función está disponible y configurada por defecto en la red WiFi de invitados de los routers, hay algunos fabricantes que en su firmware también permiten esta funcionalidad tan interesante para aislar a los clientes inalámbricos entre sí. Por ejemplo, si tenemos un router ASUS nos deberemos ir a la sección «Configuración Avanzada / Wireless / Profesional«, y podremos habilitar el AP Isolation para la red WiFi principal, ya sea en 2.4GHz o en 5GHz, ya que ASUS nos permitirá configurarlo individualmente por banda de frecuencias.

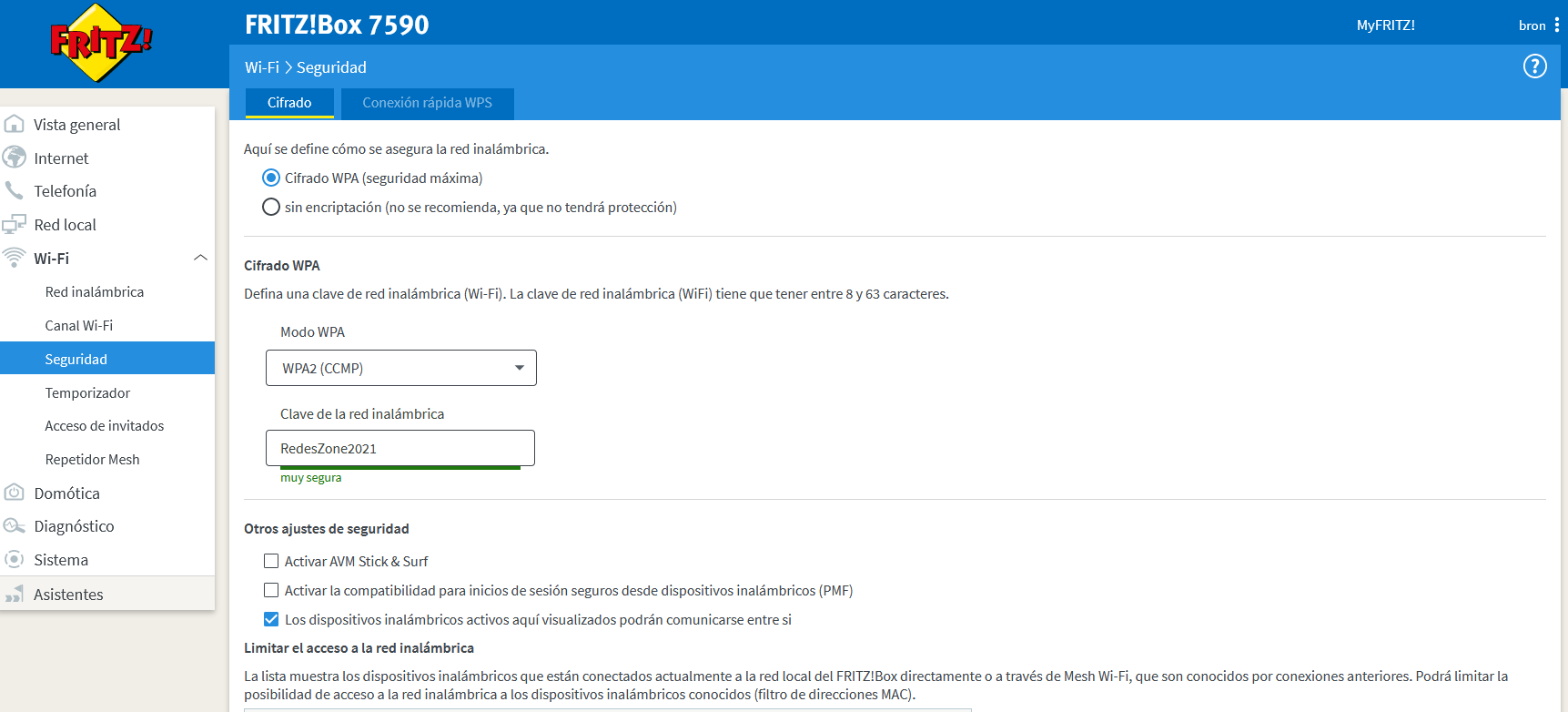

En el caso de otros routers muy avanzados y recomendables, como los AVM FRITZ!Box, también tenemos disponible esta opción de configuración para la red principal. En este caso, si activamos el aislamiento de AP, afectará a ambas bandas de frecuencias (que sería lo normal, nos interesa que esta opción esté disponible en ambas bandas). La configuración en este router es muy sencilla, activamos la configuración avanzada del router en la parte superior derecha, y nos vamos a la sección de «Wi-Fi / Seguridad» y podremos ver la opción de «Los dispositivos inalámbricos activos aquí visualizados podrán comunicarse entre sí», si desactivamos esta opción entonces estaremos habilitando el AP Isolation.

Lo más normal, es que el router no tenga el AP Isolation por defecto en la red principal, para que los clientes inalámbricos puedan comunicarse entre sí.

Esta misma opción de configuración también la tenemos disponible en los puntos de acceso profesionales y en los controladores WiFi, normalmente esto se denomina «Guest WiFi» a la hora de configurar un SSID.

Para un solo dispositivo AP

En el caso del SSID, cuando se configura para un dispositivo AP, se puede habilitar de forma opcional el aislamiento. También es posible utilizar un aislamiento del cliente, para que se pueda prevenir el tráfico entre diferentes clientes inalámbricos, los cuales usan el mismo SSID, pero en distintos dispositivos AP. En todo caso esto requiere configuración adicional de VLAN, como veremos a continuación.

De manera predeterminada, cuando habilitamos una red WiFi de invitados en nuestro router, siempre tendremos habilitado el AP Isolation, de hecho, es posible que ni siquiera tengamos la opción de permitir su comunicación entre ellos, pero esto dependerá del firmware del router en cuestión.

Esta característica en particular está pensada para clientes domésticos, sin embargo, es de mayor utilidad a nivel empresarial. Y todo porque si se da acceso a un punto inalámbrico al público, se consigue dar una protección extra a los usuarios y así se consigue que cada equipo quede aislado del resto en la red. En cambio, en un uso doméstico solamente sería necesario en caso de que tuvieras bastantes visitas a lo largo de los días.

Aislamiento en múltiples dispositivos

Cuando estamos ante un caso de aislamiento de cliente, habilitado en un solo dispositivo AP el cual utiliza el mismo SSID que otro dispositivo AP, el tráfico puede pasar entre los clientes que están conectados a otros dispositivos AP. En este caso, para implementar un aislamiento eficaz de un cliente con un SSID utilizado por más dispositivos AP, debemos asegurarnos que el tráfico pasa por los dispositivos. Se podrán utilizar VLANs para aplicar el tráfico a todas las políticas que sean compatibles con la configuración del aislamiento asignada al cliente.

Por ejemplo, se puede dar el caso de usar una VLAN con aislamiento de cliente con el objetivo de evitar el tráfico directo entre los distintos clientes inalámbricos que usen el mismo SSID en el momento en el que estén conectados a diferentes equipos AP. Por lo que es uno de los detalles que se deben tener en cuenta en todo momento.

Además, por otro lado, las políticas de los firewalls, de forma predeterminada negarán el tráfico en los dispositivos AP cuando son dos interfaces diferentes, por lo cual no tendremos que generar nuevas políticas que nieguen explícitamente el tráfico. Podemos poner de ejemplo una VLAN en una zona de seguridad, donde se le negarán los paquetes de forma automática, y se categorizan como paquetes no controlados, pues no responden a las políticas que están configuradas en el firewall. En este caso, es al contrario cuando tenemos que asegurarnos de no tener ninguna política que permita el tráfico.

En el momento en el que se quiera llevar a cabo esta tarea, realizaremos los siguientes pasos:

- Agregar una VLAN y realizar una configuración para poder aplicar políticas de firewall al tráfico interno. Y es que si queremos que todo funcione en orden, debemos estar seguros de que el mismo grupo de direcciones IP que se usa para los clientes inalámbricos se conectan al SSID en cualquier dispositivo, por esto mismo es necesario configurar una VLAN. De esta manera se consigue que el roaming de la red inalámbrica vaya correctamente en todo momento, pero para esto también es necesario que cada uno de los SSID estén bajo la misma red.

- En cada dispositivo AP, tendremos que configurar una interfaz VLAN para la administración del tráfico no etiquetado. No obstante, está la alternativa de activar el etiquetado de VLAN en los ajustes del dispositivo AP y posteriormente elegir una ID de VLAN que se use más adelante para las comunicaciones de gestión.

- Configurar los ajustes SSID para poder habilitar un aislamiento de cliente. Aunque, por otro lado, también hay que tener en cuenta que no siempre hay que activar el etiquetado de la VLAN dentro de los ajustes del SSID si, por ejemplo, las diferentes interfaces de VLAN se ajustan para gestionar el tráfico que no está etiquetado.

- Interconectar los dispositivos AP directamente con una de las interfaces VLAN.

Existen soluciones muy elegantes como las que hacen EnGenius Cloud, donde podemos configurar el aislamiento L2 en un determinado SSID, para que los clientes no se puedan comunicar entre sí, y para que tampoco se puedan comunicar con ningún dispositivo cableado que haya en la red local. Para poder «saltarte» esta restricción de comunicación entre los clientes WiFi y los cableados, podríamos dar de alta la dirección MAC en la plataforma en la nube, y así sí se permitirá la comunicación, pero solamente a estos dispositivos en concreto, siempre con la finalidad de proporcionar la máxima seguridad posible.

Net Isolation: aislamiento en red cableada y WiFi

El Net Isolation es una característica de los routers que permite aislar a los clientes inalámbricos y cableados para que no se puedan comunicar entre ellos en determinados momentos. Esta característica permite aislar de manera automática a los equipos. Por esto mismo es una opción a tener en cuenta por diferentes motivos, entre ellos, la seguridad. También está la alternativa de activar y desactivar el Net Isolation de forma manual cuando quieras.

Esto es realmente útil cuando se encuentran posibles amenazas en la red cableada o WiFi. De esta manera, para no poner en riesgo el resto de equipos, se consigue aislar de forma automática el dispositivo en cuestión de la red, para así conseguir averiguar el nivel de amenaza que supone. Por ejemplo, si un cliente WiFi intenta comunicarse con un servidor NAS ubicado en la LAN principal, no podrá comunicarse porque estará aislado, lo mismo ocurre si tenemos un cliente cableado configurado en una red cableada de invitados, no podrá comunicarse con la red principal.

Dependiendo del firmware del router, tenemos principalmente dos políticas:

- Se deniega la comunicación utilizando ebtables/iptables entre los equipos conectados.

- Se crea una nueva subred aislada de la subred principal, este método es el más elegante, para tener a todos los clientes «invitados» en una subred nueva.

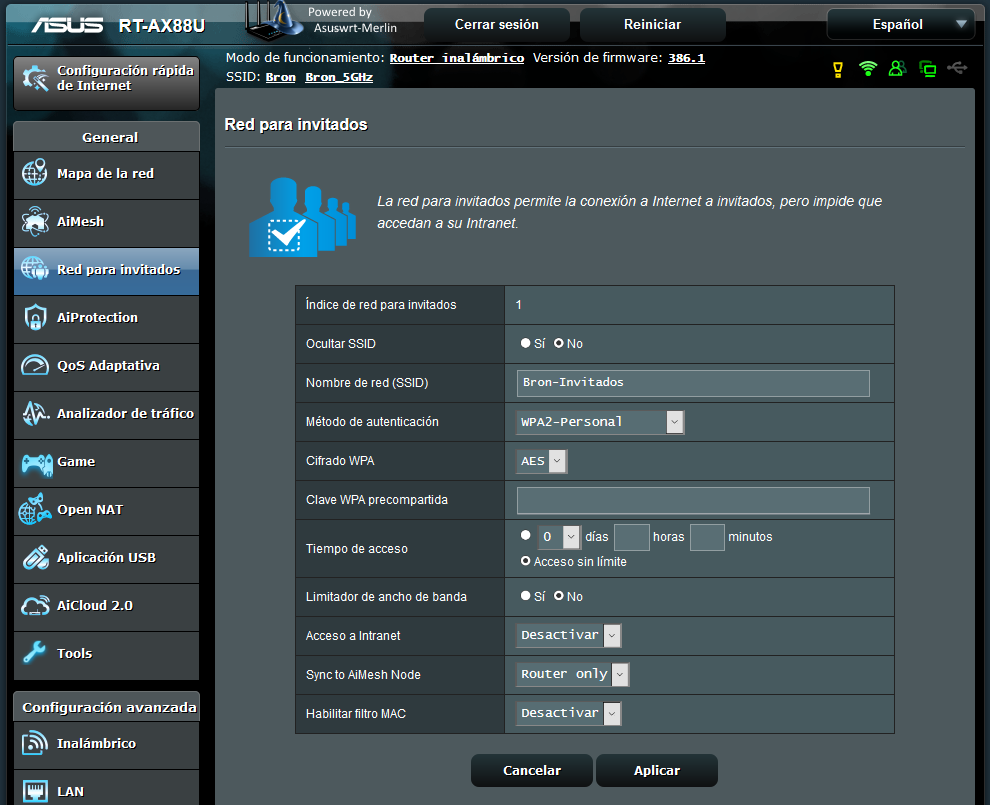

Por ejemplo, en el caso de los routers de ASUS se usa la primera opción, se hace uso de ebtables/iptables para limitar la comunicación de los diferentes equipos de la red WiFi de invitados con la red principal. En el caso de que nos interese que accedan a la LAN, siempre lo podremos configurar «Acceso a Intranet» en la sección de «General / Red para invitados«.

El fabricante ASUS tiene algunos routers de la familia PRO y también de la familia ExpertWiFi, donde podremos crear redes auto-definidas y separadas por VLANs. No solamente podemos aislar a los clientes inalámbricos entre sí, sino que también podremos segmentar adecuadamente la red en VLANs, para que los clientes de una red, no se puedan comunicar con los clientes de otra red. Lo único malo es que no podemos definir qué clientes queremos que tengan comunicación y cuáles no, podemos elegir que todos tengan comunicación o que ninguno.

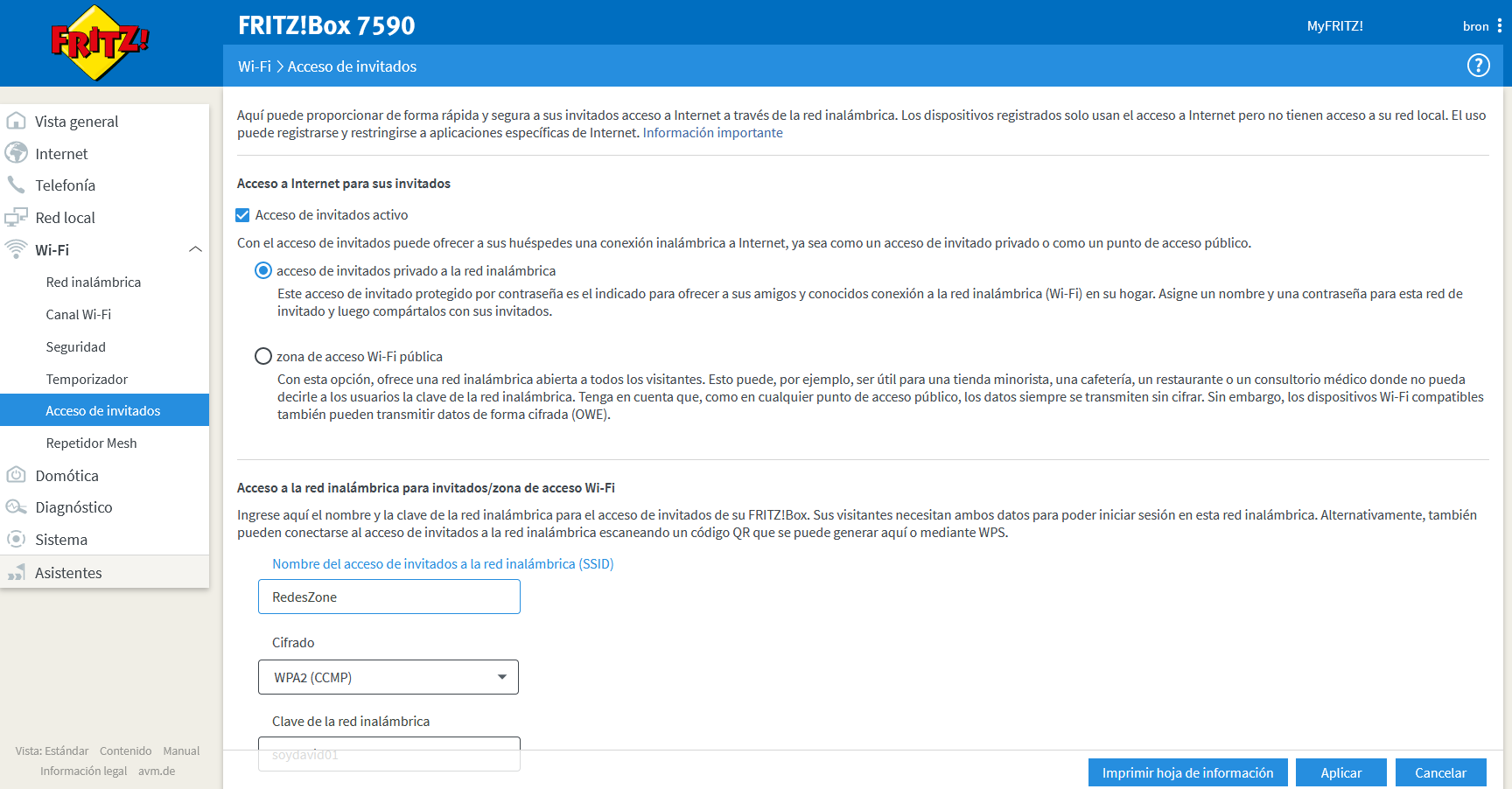

En el caso de los routers AVM FRITZ!Box, la configuración de la red WiFi y cableada de invitados es mucho más elegante y nos da más posibilidades que los routers de ASUS normales (los ASUS Pro y los ExpertWiFi son mejores en este aspecto). Por ejemplo, podremos configurar una red WiFi de invitados privada, o bien crear una red WiFi pública (abierta) con autenticación en un portal cautivo.

En esta red WiFi de invitados, también podremos habilitar o no el AP Isolation. Debemos tener en cuenta que AVM FRITZ! crea una nueva subred separada de la principal para ubicar a todos los invitados, y podríamos permitir que sí haya comunicación entre ellos sin problemas. Por defecto tenemos la mejor seguridad, es decir, tenemos el AP Isolation habilitado. En caso de querer deshabilitarlo, deberemos pinchar en la opción de «Los dispositivos WiFi pueden comunicarse entre sí».

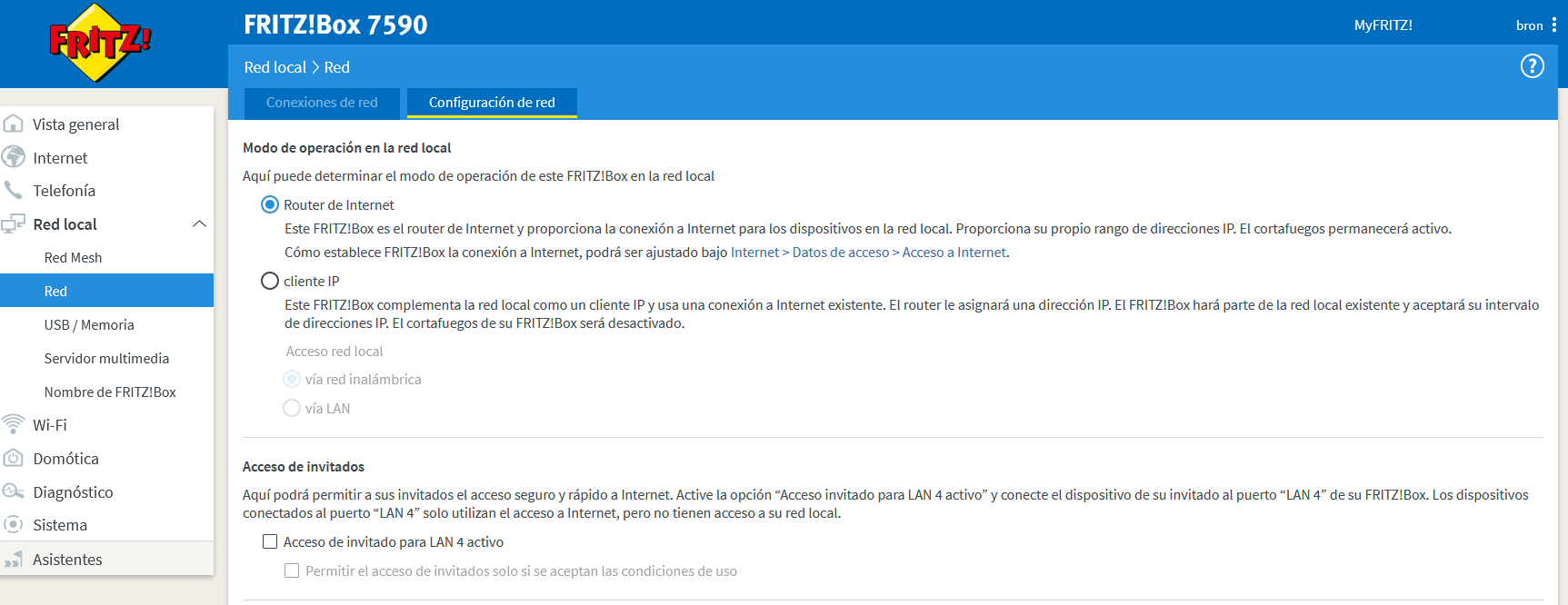

Este router AVM FRITZ! también nos permite configurar el puerto LAN4 para la red de invitados, tendrá acceso a Internet pero no a la red local principal. Esto es ideal para conectar uno o varios equipos (usando un switch) a la red de invitados y que esté completamente separada de la red principal. En la sección de «Red local / Red / Configuración de red» podréis ver esta configuración tan interesante.

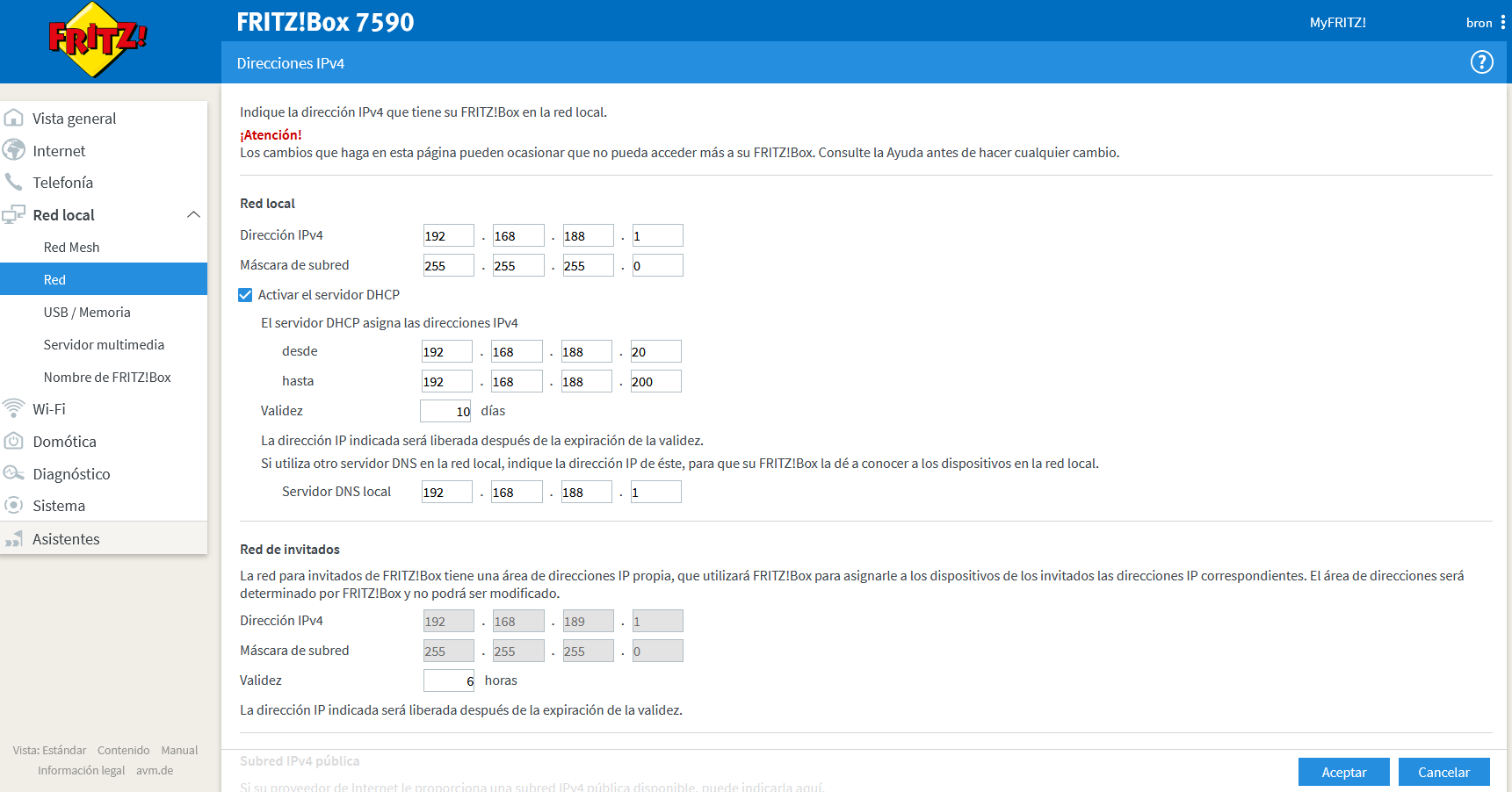

En la misma sección que la anterior, pero en la parte inferior, podremos pinchar en «Direcciones IPv4». Aquí podremos cambiar el rango de subred de la red local principal, y también de la secundaria que os hemos comentado anteriormente. Tal y como podéis ver, la configuración actual de la red es la siguiente:

- Red local principal: 192.168.188.0/24

- Red de invitados: 192.168.189.0/24

Y entre ellas no está activado el enrutamiento, por tanto, desde la red WiFi de invitados no podremos comunicarnos con la red principal, tendremos a los clientes inalámbricos y cableados totalmente aislados.

Tal y como habéis visto, dependiendo del router utilizado y su firmware, tendremos más o menos opciones de configuración respecto al AP Isolation y Net Isolation.

Diferencias entre AP Isolation y Net Isolation

AP Isolation y Net Isolation son términos similares, pero las diferencias entre ellas son claves para proteger la red en cualquier momento. Por esto mismo, hay que tener en cuenta que, mientras que el AP Isolation solamente aísla a los clientes inalámbricos que están conectados al router inalámbrico o punto de acceso WiFi, la funcionalidad de Net isolation lo que hace es bloquear la comunicación a nivel de red entre los clientes WiFi y los clientes que hay conectados a través de la red cableada.

En ambos casos, estamos ante dos tecnologías que pueden trabajar conjuntamente para proteger aún mejor y aumentar la seguridad de la red local domésticos o profesional.

Para que esto te quede más claro, a continuación, os ofrecemos un pequeño resumen de ambos términos, para que lo tengáis más claro:

- AP Isolation activado + Net Isolation activado: hay aislamiento entre los clientes WiFi (no se pueden comunicar entre ellos vía WiFi, es decir, si un cliente intenta comunicarse con otro la comunicación estará denegada) y no se permite acceso a la red principal. Este modo de configuración es ideal para evitar ataques Man in the Middle en redes inalámbricas abiertas, donde tengamos múltiples clientes WiFi conectados sin ningún tipo de protección. Gracias al AP Isolation y Net isolation, un cliente inalámbrico malicioso no podrá realizar ataques Man in the Middle activos, es decir, no podrá realizar ataques como ARP Spoofing. Sin embargo, este cliente malicioso sí podrá capturar todo el tráfico que no esté cifrado con HTTPS o con VPN, pero no podrá realizar ataques «activos».

- AP Isolation activado + Net Isolation desactivado: hay aislamiento entre los clientes WiFi (no se pueden comunicar) y sí se permite acceso a la red principal. En este caso los clientes inalámbricos sí podrán tener acceso a la red cableada principal, sin embargo, un cliente WiFi con otro cliente WiFi no podrá comunicarse. Este modo de configuración también es ideal en las redes WiFi inalámbricas públicas, porque no permitirá realizar ataques Man in the Middle activos, como atacar el protocolo HTTPS haciendo un ataque de SSL Stripping. Sin embargo, en este caso también podría realizar ataques pasivos, es decir, capturar toda la información no cifrada.

- AP Isolation desactivado + Net Isolation activado: los clientes WiFi se pueden comunicar entre ellos, pero no se permite acceso a la red principal. Este tipo de configuración es algo peligrosa, porque permite a los clientes inalámbricos comunicarse entre ellos, por tanto, se podría dar el caso de que un usuario malintencionado realice un ataque Man in the Middle a otros clientes WiFi, con el objetivo de robar información privada. Por supuesto, en este escenario los ataques MitM pasivos también funcionarían sin problemas, por tanto, no tenemos la protección que sí teníamos anteriormente.

- AP Isolation desactivado + Net Isolation desactivado: los clientes WiFi se pueden comunicar entre ellos y se permite acceso a la red principal. En este caso no tenemos ningún tipo de aislamiento ni protección, todos los clientes inalámbricos y cableados pueden comunicarse entre sí sin problemas, por tanto, seremos vulnerables a posibles ataques Man in the Middle como el ARP Spoofing, para posteriormente ejecutar ataques más avanzados como el SSL Stripping.

Dependiendo de lo que nos interese, en algunos routers podremos realizar todas estas configuraciones. Nuestra recomendación es que, si vais a montar una red WiFi de invitados con autenticación o sin autenticación, activéis la característica de AP isolation para proteger a estos clientes inalámbricos de otros clientes que se conecten pero que sean maliciosos. De esta forma, estaremos dotando a la red de una mayor seguridad y de manera muy sencilla, solamente el tráfico no cifrado podrá ser interceptado, en este modo de configuración no se podrán realizar ataques activos Man in the Middle ya que no podemos efectuar ataques de ARP Spoofing.

Beneficios de AP Isolation en el sector empresarial

AP Isolation es una característica que se encuentra en muchos routers y accesos inalámbricos, que puede llegar a ser tremendamente útil para cualquier empresa. Algunos de los beneficios que nos va a dar son:

- Seguridad: La seguridad es un aspecto tremendamente importante dentro de la gran mayoría de las organizaciones que cuentan con recursos en red. Proteger las redes inalámbricas de la empresa, y evitar que las amenazas externas le afecten, es algo que todo el mundo debe tener en cuenta. Con esta herramienta, se impide que los usuarios puedan ver otros dispositivos en la red en la que se encuentran. Reduciendo de forma considerable, el riesgo de que se produzcan ataques malintencionados o el robo de datos. Lo cual puede llegar a suponer pérdidas a nivel económico a muchos niveles.

- Privacidad: Mantener la privacidad de los datos es otra de las cuestiones que toda empresa tiene en cuenta. En este caso, ocurre lo mismo que en el punto anterior. Al evitar que se puedan ver otros dispositivos, mantenemos mayores niveles de privacidad dentro de la empresa. Lo cual es importante para todo el mundo que utilice los sistemas y red de la misma.

- Aislamiento de problemas: Si un dispositivo que se encuentra conectado a la red genera algún tipo de problema, con AP Isolation podemos aislarlo para evitar que el problema pueda afectar a otros equipos dentro de la red. Esto puede tratarse de algún sistema infectado, el cual se puede propagar de forma rápida a otros equipos. De este modo, podremos evitarlo. Suponiendo una gran ventaja en cuanto a seguridad.

- Control de acceso: Con AP Isolation disponemos de una forma muy efectiva de controlar los accesos que se producen en la red inalámbrica de la empresa. Como es posible limitar esta interacción entre los dispositivos, se puede llegar a evitar que los usuarios que no están autorizados, se conecten a la red. Lo cual podría suponer que los datos se vieran comprometidos.

Por esto mismo, este tipo de aislamiento para las redes inalámbrica resulta de tanto interés a nivel empresarial. Y todo porque ofrece esta serie de características con las que, en su mayoría, se compromete a ofrecer una mayor seguridad a los usuarios que se conectan a la red en cuestión. Es por ello por lo que también pierde sentido llegar a usar este tipo de aislamiento para un router doméstico.