Son muchos los navegadores que tenemos a nuestra disposición. Tenemos muchos tipos tanto para equipos de escritorio como para dispositivos móviles. Algunos, como sabemos, están más basados en la privacidad y seguridad. Hoy vamos a hablar de qué navegadores podemos encontrar para entrar en la Dark Web de forma anónima y privada. Podemos hacer uso de diferentes opciones, como vamos a ver.

Podemos decir que la Dark Web es la parte oculta de Internet donde se alojan, entre otras cosas, foros para intercambiar información relacionada con ataques cibernéticos, venta de productos ilegales, datos de los usuarios que han sido robados, etc. Es, en cierto, la parte de Internet donde se producen múltiples delitos. Y sí, cuando nuestros datos son robados, cuando somos víctimas de algún tipo de ataque que recopile información personal, contraseñas de nuestras redes sociales o datos bancarios, es muy probable que terminen aquí. En ocasiones no somos conscientes de que nuestros datos han sido robados y eso es un problema aún mayor. Es posible que nuestra dirección de e-mail o nuestro número de teléfono esté disponible, además de nuestros datos personales, en la Dark Web.

Navegadores para entrar en la Dark Web

Si hablamos de los navegadores más populares y utilizados seguramente se nos venga a la cabeza Google Chrome, Mozilla Firefox o incluso Edge. Pero hay muchos más. Algunos tienen una cuota de mercado muy pequeña, pero pueden contar con funciones muy diferentes a los casos más populares.

A la hora de navegar por la red podemos utilizar cualquier navegador. Está claro que esa es su función principal. Pero si hablamos de navegadores que permitan entrar en la Dark Web o navegar de forma anónima, ahí la cifra se reduce. Además, pueden ayudar también a mejorar la seguridad y evitar ciertos problemas que dañen el funcionamiento de nuestros equipos.

Navegador Tor

Sin duda uno de los navegadores más populares para poder acceder a la Deep Web es Tor. De hecho, fue el primer navegador que salió para tal efecto, basado totalmente en la privacidad y seguridad. Incluso es hoy en día una de las opciones preferidas por aquellos que buscan una alternativa a los más populares.

Básicamente lo que hace Tor es redirigir el tráfico a través de un montón de nodos. Es lo que se conoce como capas, como si fuera una cebolla. De esta forma hace que sea prácticamente imposible el rastreo y oculta la dirección IP de los usuarios.

El navegador Tor permite navegar por la Deep Web. Está disponible para la mayoría de sistemas operativos como son el caso de Windows, macOS, Linux o Android. Puede ayudarnos a mejorar la privacidad en la red, más allá de poder o no entrar en la Deep Web. Podemos usarlo en equipos de escritorio y también en dispositivos móviles de manera totalmente gratuita.

Podemos descargar el navegador Tor desde su página oficial. Allí encontraremos las diferentes versiones que tenemos disponibles. Como siempre decimos, recomendamos bajar este tipo de programas desde fuentes fiables.

Subgraph

Otra opción que encontramos es la de Subgraph. Se trata de un navegador de código abierto que permite entrar en la Dark Web. Está basado en Tor, pero en este caso estamos ante un sistema operativo y no solo ante un navegador.

Cuenta con una política de privacidad muy restrictiva. Esto hace que muchos usuarios confíen en esta herramienta para navegar por la red cuando buscan máxima seguridad. Dispone de un sistema de cifrado de archivos e incluso trae un programa de mensajería instantánea.

Podemos encontrar toda la información en su página web.

I2P

También encontramos la alternativa de I2P. Funciona también mediante capas para lograr una navegación privada y segura. Se basa en un sistema de túnel para que los datos viajen sin poder ser interceptados. Una manera de cifrar esa información y evitar que termine en manos de terceros que podrían dañar nuestra privacidad.

Tanto el cliente emisor como el receptor van a utilizar un túnel. De esta forma se podrán enviar y recibir mensajes totalmente cifrados y sin posibilidad de que la información pueda ser filtrada. Actúa, en cierto modo, como una VPN.

En definitiva, I2P es una interesante opción si lo que buscamos es anonimato en la red. Podemos encontrar más información en su web.

Whonix

Una opción más desconocida es la de Whonix. Se trata de un navegador que está disponible para Windows, macOS y también Linux. Nos permite navegar de forma anónima por la red. Una vez más estamos ante una opción que se basa en el navegador Tor. Dispone de un sistema que evita que nuestra dirección IP quede expuesta al navegar. Esto lo consigue al utilizar una máquina virtual. Esto hay que destacarlo, ya que forma parte de un sistema operativo más que de un navegador independiente. Una alternativa diferente a otras que hemos mostrado anteriormente.

Otro tema muy interesante sobre este navegador, es que también cuenta con su propio sistema operativo, el cual está basado en el anonimato. Este está formado por dos máquinas virtuales, en donde una de ellas está dedicada a ejecutar un proxy Tor, que hace es hacer la función de puerta de enlace. Y la otra máquina virtual es la llamada Whonix-Estación, la cual se sitúa en una red aislada. Se trata de un sistema sencillo de instalar si se tienen ligeros conocimientos sobre Linux o este tipo de sistemas.

Esto puede traer algunos beneficios. El más llamativo es que resultará extremadamente complicado que un atacante pueda conocer nuestra IP, ya que todas las conexiones entrantes y salientes pasan por la red Tor. Esto también incluye las aplicaciones que no son compatibles con el proxy, en este caso se realiza por Firewall. Esto también nos protege contra exploits tipo root. Pero en el caso de que uno llegue a infectar nuestro equipo, el propio sistema se encarga de que no afecte a la integridad de los procesos.

Whonix se puede utilizar con una conexión VPN o SSH, ya que todos los números de serie serán ocultados. Esto incluye el equipo donde se está ejecutando Virtual Box, o el servicio de virtualización que usemos.

A su vez este sistema operativo cuenta con algunas desventajas. Si ir más lejos, resulta muy lento realizar actualizaciones y requiere muchos recursos en el equipo para funcionar correctamente, esto en cuanto a CPU y memoria RAM, pues en el equipo se estarán ejecutando dos máquinas virtuales en lugar de una como de costumbre. Pero, por otro lado, contamos con todas las ventajas que nos ofrecen los sistemas operativos basados en Linux, como por ejemplo la herramienta de empaquetado apt-get, la cual nos permite instalar todo tipo de nuevas herramientas.

Os dejamos toda la información en su web.

Tails

Al igual que la gran mayoría de los navegadores para dark/deep web que existen, el navegador Tails darknet se basa nuevamente en el navegador Tor original. Sin embargo, esta compilación podría definirse mejor como un sistema operativo en vivo, especialmente porque se puede iniciar y acceder desde una memoria USB o DVD sin instalación.

Luego, esto se basa en el uso de herramientas criptográficas altamente avanzadas para agregar las capas protectoras que aseguran que permanezca oculto mientras navega por Internet. Esto incluye todos los archivos, mensajes, videos, imágenes y correos electrónicos enviados y recibidos por usted y sus cuentas. Para maximizar el nivel de seguridad que tienes mientras navegas, la web oscura del navegador de cebolla de Tails se apagará automáticamente y detendrá temporalmente el uso de cualquier sistema operativo que estés usando actualmente, lo que realmente minimiza los riesgos de ser descubierto.

Por supuesto, todo esto volverá a la normalidad una vez que se haya cerrado el sistema Tails. No te preocupes, solo se usa RAM para ejecutar este sistema operativo, y el disco duro y espacio en disco permanecerán intactos. Si bien Tor puede ser el navegador web oculto más popular, el sistema operativo Tails es, de hecho, uno de los mejores.

Waterfox

Hablando de navegadores para la dark web deberíamos mencionar obligatoriamente a Waterfox. Esta es otra variante del navegador Firefox (obviamente), pero con la conexión a Mozilla desconectada por completo. Además, este navegador de Deep web anónimo es capaz de eliminar toda su información en línea de tu ordenador después de cada sesión, al igual que sus contraseñas, cookies e historial. También bloquea automáticamente los rastreadores mientras navegas.

Sin embargo, a pesar de tener algunas diferencias radicales con Firefox, muchos de los complementos heredados todavía son compatibles para que los descargues y los uses. Hay versiones de Windows y Android de este navegador disponibles, y la comunidad en torno al navegador de dark web sigue siendo bastante activa.

Por qué es importante mantener la privacidad en la red

Mantener la privacidad en Internet es crítico para no tener problemas de filtraciones de nuestros datos, a continuación, podéis ver todos los motivos por los que es muy importante mantener esta privacidad a salvo.

Evitar que nuestros datos se filtren

Hay que recordar la importancia de mantener la privacidad en la red. Hoy en día nuestros datos en Internet tienen un gran valor. Pueden ser utilizados por empresas de marketing para incluirnos en campañas, por ejemplo. También incluso podrían ser vendidos a terceros.

Todo esto hace que preservar nuestros datos al navegar sea una tarea importante. Por suerte tenemos a nuestra disposición herramientas y funciones que nos permiten hacerlo. Hablamos de los navegadores como los que hemos mencionado, pero también de servicios VPN y otros programas.

De esta manera, por más que se haga uso de navegadores más eficaces en cuestión de seguridad y privacidad, como Tor, siempre es recomendable hacer uso de una VPN antes de acceder al Internet oscuro. De esta manera, se puede evitar que los ciberdelincuentes puedan llegar a tener acceso a tu información personal y filtrar tus datos por la Dark Web.

Evitar la suplantación de identidad

Otro aspecto a destacar es la importancia de proteger los datos para evitar que suplanten nuestra identidad en Internet. Esto es algo que podría ocurrir, por ejemplo, en las redes sociales. Si llegan a recopilar información relacionada con nuestro nombre, dirección de e-mail o cualquier otro dato, podrían suplantar la identidad.

La suplantación de identidad es uno de los problemas más importantes que hay en la red. Los atacantes pueden buscar la manera de robar información y contraseñas para hacerse pasar por la víctima de cara a registrarse en determinados servicios, realizar un pago, obtener algo en su nombre, etc. De ahí que sea importante tomar una serie de medidas preventivas de seguridad antes de acceder a la Dark Web.

Reducir el Spam

Sin duda uno de los objetivos de los piratas informáticos cuando hablamos de robo de información y filtración de datos es enviar publicidad orientada. Recopilan los gustos de los usuarios, qué sitios visitan, dónde viven… De esta forma pueden enviar publicidad que se adapte más a esa información que han recopilado.

El correo basura, los mensajes que nos llegan por SMS, es uno de los problemas más presentes también en la red. Son muchos los factores que influyen en este sentido, de ahí que debamos siempre evitar dar más datos de los realmente necesarios. Usar navegadores que se basen en la privacidad, como los que hemos visto, es un buen paso para lograrlo.

Mejorar la seguridad y evitar ataques

También es muy importante para poder mejorar la seguridad y evitar ataques cibernéticos. Los piratas informáticos pueden necesitar nuestros datos privados para llevar a cabo determinados ataques. Por ejemplo, hablamos de un ataque Phishing personalizado, en el que van a necesitar cierta información para lograr su objetivo. Podrían conocer que utilizamos ciertos programas o estamos suscritos a un servicio online.

De esta forma tendrían mayor probabilidad de éxito que si nos envían un mensaje Phishing genérico, que no esté a nuestro nombre o donde no muestre algo que realmente usemos. Por tanto, al proteger nuestra privacidad al navegar por Internet también estaremos evitando ciertos ataques de seguridad que puedan poner en riesgo nuestros equipos.

Hay navegadores como Tor que son más seguros. El problema está en que el hecho de conectarte sin una VPN puede poner en riesgo tu información personal. Por ello, es importante conectarse de primeras a una VPN, aunque posteriormente utilices navegadores más seguros y privados.

Cómo entrar a las páginas

Una vez que tengas uno de estos navegadores, y poseas la opción de acceder a la Dark Web, te preguntarás como acceder a ellas, ya que, a diferencia de un navegador normal y una conexión típica, no existe un buscador al que acceder, al igual que Google, que nos mueste los lugares que deseemos.

Es una red mucho más oscura, como su propio nombre indica, y para poder ir a algún lugar en específico, deberemos conocer su URL. Sin embargo, existen formas de poder navegar un poco a través de ellas.

- TheHiddenWiki: sería una especie de réplica de la famosa Wikipedia, pero con un directorio de direcciones clasificados por categorías, donde verás muchas de ellas interesantes, y, al menos, podrás acceder a algún contenido.

- Torch: la alternativa a Google. Es un buscador dentro de la Dark Web, con el que podrás buscar algo de manera similar a lo que realizas habitualmente, sin embargo, no todas las direcciones están visibles, por lo que seguirá habiendo muchas de ellas que solo el propietario te pueda proporcionar, ya que es lo que se busca, que no se encuentren de forma común, protegiendo así la privacidad.

Sin embargo, ¿cómo entro a estos dos sitios primero? Pues bien, las direcciones, por seguridad, suelen ir cambiando, y muchas de ellas ya no existirán, es por ello que lo mejor será que busques en el momento que leas esto «dirección de Torch» en Google, intentando encontrar la más reciente, y que te lleve al buscador. Una vez dentro, ya podrás comenzar tu navegación por la red oscura, eso sí, con todas las precauciones que te hemos comentado hoy.

¿Es legal usar estos navegadores?

Nos encontramos ante la eterna pregunta, la cual, aparece siempre que de acceder a la deep web. Es algo normal, principalmente porque casi siempre se vende esta como algo malo. Pero nada más lejos de la realidad, en ella podemos encontrar de todo. Y con eso queremos decir que se pueden encontrar cosas buenas y malas. Todo esto hace que la pregunta sobre si es legal, sea muy complicada de responder. Pero si buscamos una respuesta fácil, podemos decir que sí, es legal. Pero dependiendo del uso que le damos, se puede volver ilegal. La línea que separa ambas cosas puede ser muy fina en muchos casos.

Esto hace que la responsabilidad recaiga en el usuario. El cual es quién decide de hacer cosas buenas o malas. Entrar a estos lugares, no es ilegal, y lo cierto es que nos podemos encontrar lugares muy buenos que simplemente no se encuentran indexados.

Por otro lado, las medidas de seguridad que debemos tener son muy importante, y tampoco se recomienda realizar algunas acciones como descargar contenido. Por lo cual, no vamos a ir a la cárcel por utilizar estos navegadores, ni por acceder a muchas páginas. Pero si puede ser si accedemos a páginas con contenido malicioso o ilegal.

En todo caso, hay algunos países donde disponer de este tipo de programas, si es ilegal. En España no tenemos ninguna ley que lo impida, y no existe ningún tipo de sanción penal o administrativa por ello. Entonces si es legal descargar, instalar y utilizar este tipo de programas. Por otro lado, la mera visita de muchos lugares no es algo que acarrea un delito. Pero esto no ocurre con todos, puesto que hay lugares con contenido extremadamente malo, lo cual si es algo penalizable el acceder. Esto ocurre porque esas páginas suelen estar muy ocultas, y en muchas es necesario disponer de invitaciones previas para poder acceder. En ese caso, es posible que el simple hecho de acceder, sea un delito.

En definitiva, no, llegar a navegar por la parte oscura de la web no es ilegal. En cambio, comprar artículos ilegales o realizar diferentes actividades sí que pueden ser delito. Por lo tanto, todo dependerá de lo que hagas una vez dentro de la Dark Web.

Precauciones recomendadas

Cuando se trata de acceder a la Deep Web o Dark Web, es importante tomar precauciones adicionales debido a la naturaleza anónima y no regulada de este entorno en línea. Aquí hay algunas precauciones que debes tener en cuenta al utilizar los navegadores para acceder a la Deep Web o Dark Web:

- Utiliza una VPN: Una VPN ayuda a ocultar tu dirección IP y cifra tu conexión, lo que te brinda un nivel adicional de privacidad y seguridad al acceder a la Deep Web. Asegúrate de elegir un proveedor confiable y utiliza siempre una VPN antes de conectarte. Aunque muchos de los navegadores que utilizarás para poder acceder ya cuentan con esto incorporado.

- Utiliza un navegador seguro: Hay navegadores específicos diseñados para acceder a la Deep Web, como Tor (The Onion Router). Estos navegadores están configurados para proteger tu privacidad y anonimato al enrutar tu tráfico a través de una red de servidores en todo el mundo. Asegúrate de utilizar la versión más actualizada del navegador y sigue las recomendaciones de seguridad proporcionadas por el proveedor.

- Evita hacer clic en enlaces desconocidos: En la Deep Web, es común encontrar enlaces que pueden llevar a contenido ilícito o peligroso. Evita hacer clic en enlaces desconocidos o sospechosos, ya que podrían llevar a sitios web maliciosos o comprometidos que podrían poner en riesgo tu seguridad.

- No descargues nada: otro de los aspectos con los que debes tener cuidado es en no descargar ningún tipo de archivo. Más que nada, podría la Dark Web o Deep Web te podría jugar una mala pasada y descargar malware en tu equipo. Lo habitual es que ambas estén llenas de virus. Por lo tanto, es completamente necesario evitar instalar nada en tu dispositivo. Si, por casualidad, descargas algo sin querer, llévalo directamente a la papelera, mientras no lo abras no hay problema, pero no se te ocurra ver qué hay.

- No reveles información personal: En la Deep Web, no se puede confiar en la identidad o las intenciones de otros usuarios. Evita proporcionar información personal como tu nombre real, dirección, números de tarjetas de crédito u otra información sensible. Mantén tu identidad lo más anónima posible.

- Desactiva los complementos y scripts no necesarios: Algunos complementos y scripts pueden representar riesgos de seguridad al acceder a la Deep Web. Desactiva cualquier complemento o script que no sea necesario para tu actividad en línea, ya que podrían ser utilizados para rastrear o comprometer tu seguridad.

- No comprar nada: además de todo lo anterior, es importante no comprar nada a través de la Dark o Deep Web. No sabes quién está detrás y más porque podrían robarte la información bancaria. Por otro lado, la mayoría de las cosas que se venden son ilegales, por lo que también podrías estar cometiendo un delito. Por ello, no hay que comprar nada.

- Mantén tu software actualizado: Tanto el sistema operativo como los navegadores web deben mantenerse actualizados con las últimas actualizaciones de seguridad. Estas actualizaciones suelen incluir parches para vulnerabilidades conocidas y mejorarán la seguridad de tu experiencia en la Deep Web.

- Sé consciente de los riesgos: La Deep Web alberga una gran cantidad de contenido ilegal y peligroso. Mantén una actitud de precaución y sé consciente de los riesgos asociados con la navegación en este entorno. Evita involucrarte en actividades ilegales o poner en riesgo tu seguridad personal.

En definitiva, estas son algunas cuestiones importantes por las cuales debemos mantener la privacidad en la red. Debemos reducir el riesgo de que los piratas informáticos puedan acceder a la información personal y pongan en riesgo nuestros equipos. Para ello, algo esencial es evitar que nuestros datos puedan filtrarse en Internet.

El robo de información, un problema en Internet

Sin duda el robo de información es un problema muy presente en Internet. Los datos personales tienen un gran valor en la red. Los atacantes buscan la manera de recopilar esa información para incluirnos en listas de Spam, enviar publicidad orientada o incluso venderla a terceros. Precisamente esto último es lo que más relación tiene con la Dark Web. Nuestros datos pueden ser robados y puestos a la venta en Internet, en foros ocultos de esta zona de la red a la que solo podemos acceder a través de determinadas herramientas y servicios como la red Tor.

Es un problema que podemos decir que puede afectar tanto a usuarios particulares como a empresas. Es posible encontrarnos con tarjetas bancarias que han sido robadas, datos personales como números de identificación, cuentas de redes sociales, correo electrónico… En definitiva, todo tipo de datos que podrían poner en riesgo nuestra privacidad.

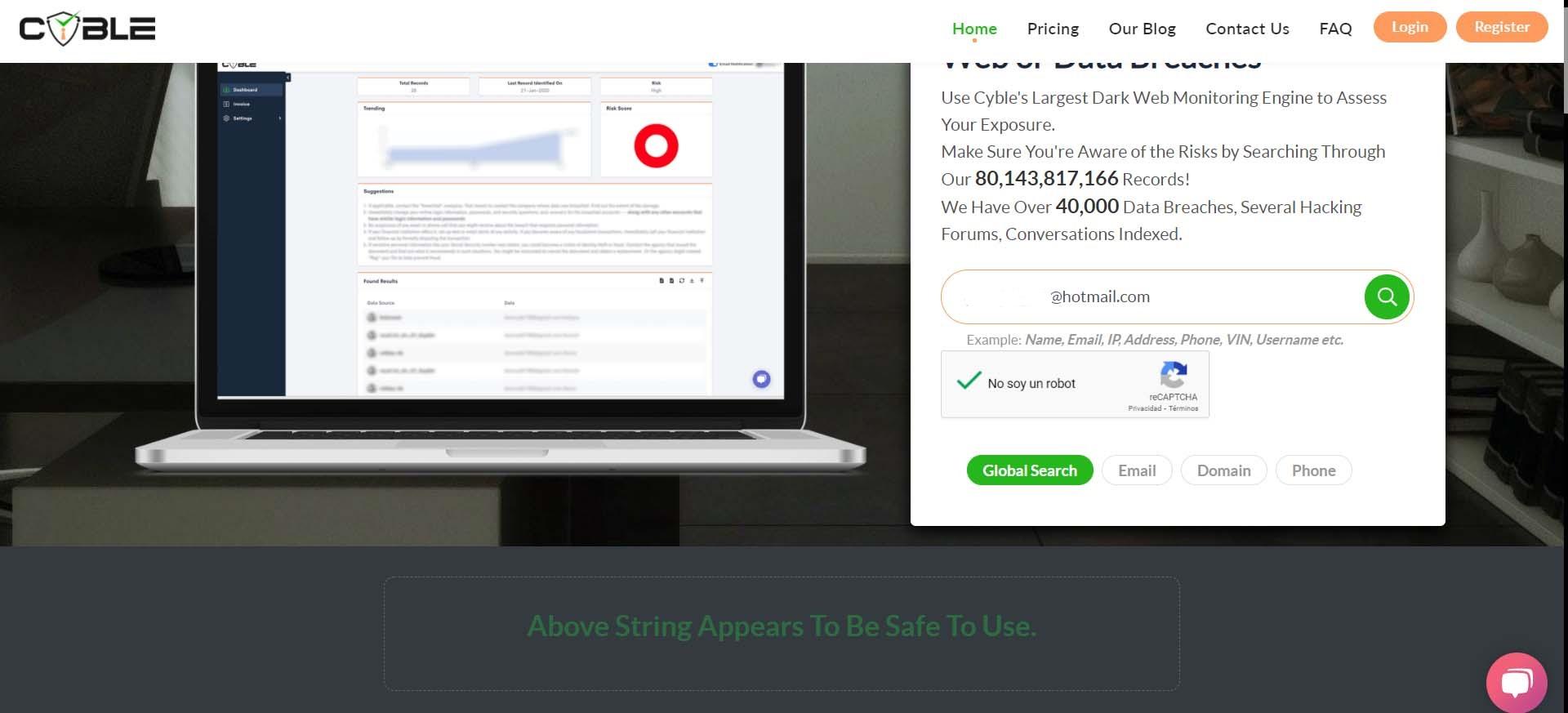

Ve si tus datos han sido robados con Amibreached

Podemos ver si nuestros datos han sufrido alguna filtración y están expuestos en Internet. Por ejemplo, nos referimos a ver si nuestra dirección de e-mail está puesta a la venta en la Dark Web, si nuestro número de móvil se ha filtrado o incluso la dirección IP. Una herramienta totalmente gratuita y accesible para cualquiera es Amibreached. Se trata de un servicio creado por Cyble que tiene como objetivo ofrecernos todo esto que mencionamos. Su funcionamiento es realmente sencillo e intuitivo.

Una vez entramos en la página web veremos una barra de búsqueda para buscar si algo se encuentra en la Dark Web o en bases de datos de filtraciones. Podemos poner nombres, direcciones de correo electrónico, direcciones físicas, números de teléfono, nombres de usuarios, direcciones IP, etc.

Además, debajo de la barra de búsqueda veremos que podemos marcar Email, Dominio o Teléfono, además de búsqueda Global. De esta forma podemos centrarnos en algo en concreto o hacer una búsqueda más genérica. Cuando hayamos escrito el término que nos interesa simplemente debemos darle a buscar, aunque previamente hay que marcar la casilla de “No soy un robot”.

Si todo está correcto, si no ha encontrado que ese término que hemos buscado esté en la Dark Web, nos aparecerá un mensaje en verde: “Above String Appears To Be Safe To Use». Además de este buscador, Amibreached también cuenta con diferentes servicios y planes, tanto gratuitos como de pago.