Normalmente las redes Wi-Fi públicas disponen de portales cautivos para autenticarnos, si no nos autenticamos frente a estos portales cautivos, no podremos acceder a Internet. Si estamos en un lugar público, cafetería, hotel, restaurante o cualquier otro lugar con conectividad Wi-Fi pública, es muy probable que existen los portales cautivos. Estos portales acostumbran a pedirte datos personales como nombre completo, correo electrónico, edad, entre otras cosas, dependiendo de a qué lugar pertenezca esa red. Si te saltas el portal cautivo, o cierras la ventana de autenticación, no podrás acceder a Internet, aunque tengas conectividad local. Hoy en RedesZone os vamos a enseñar la herramienta dns2tcp, la cual nos permitirá evadir este tipo de portales cautivos, y tener conexión a Internet ilimitada

Puesta en marcha, instalación y configuración de Ubuntu en AWS

En este tutorial nos enfocaremos en la parte más importante de la creación del túnel DNS: el servidor en donde esté alojado dns2tcp. Si no tenemos esto, no hay forma de empezar.

Lo primero que debes hacer es ingresar al portal de AWS y crear una cuenta gratuita. Podrás acceder a múltiples soluciones por un año sin pagar suscripción. Un detalle importante, es que en uno de los pasos debes ingresar datos de tu tarjeta de crédito, pero no te preocupes, no se generan cargos. Después, entra a Mi cuenta y selecciona la opción Consola de administración de AWS.

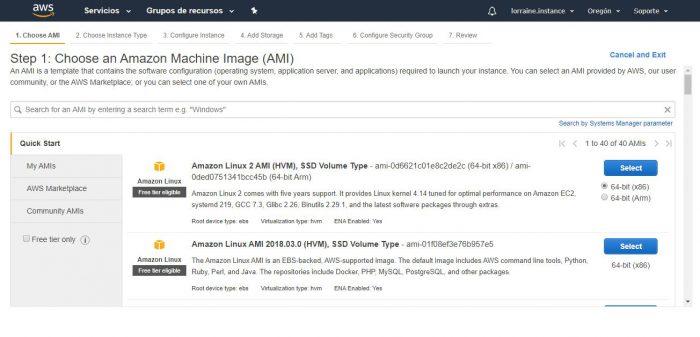

Entre las múltiples opciones que verás, escogerás la primera que es EC2. No está demás decir que EC2 se maneja mediante instancias. Esas instancias son como contenedores en donde se alojan las máquinas virtuales que creamos. Pueden ser distintas versiones de Windows Server o servidores Linux. Si acaso te interesa saber más, sugerimos explorar la gran cantidad de opciones de virtualización.

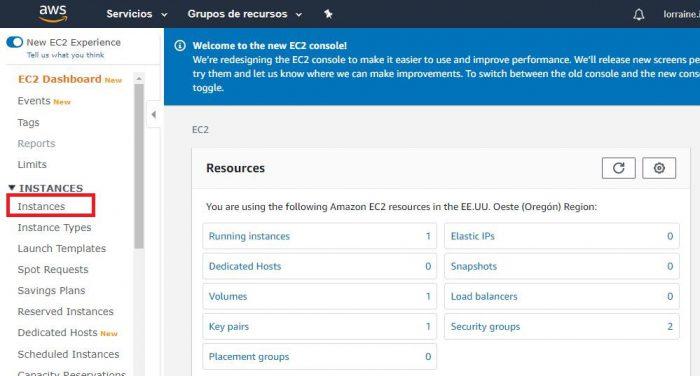

Nos llevará al dashboard dedicado al servicio EC2 y nos dirigimos a Instances (Instancias).

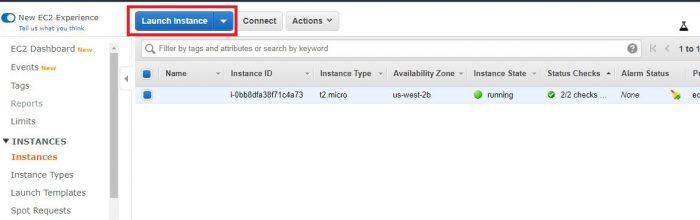

Vamos al botón azul Launch Instance

Ahora tenemos a un asistente de creación para nuestra instancia. Esta es la instancia que contendrá a nuestro servidor virtualizado, que a su vez va a alojar a la herramienta dns2tcp.

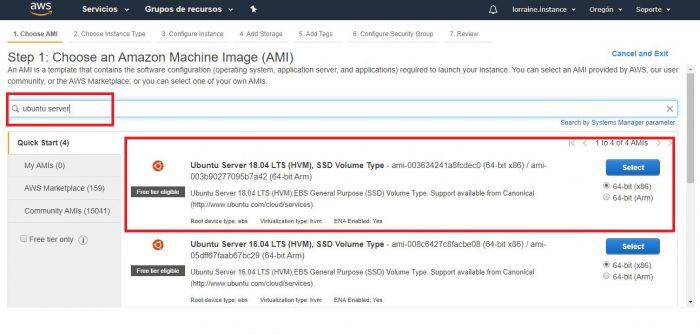

Para este caso, escogeremos un Ubuntu Server y no nos preocuparemos tanto de la versión a usar. Ya que únicamente estamos probando. Después, hacemos clic en el botón azul Select.