Hoy en día, en las viviendas nuevas todas las habitaciones de la casa incorporan una toma de red RJ-45, para conectarnos a Internet fácilmente. A nivel empresarial, también se suelen instalar diferentes tomas de red RJ-45 para los trabajadores, clientes o invitados. Si tenemos los puertos Ethernet expuestos a que cualquiera pueda conectarse, estaremos desprotegidos de una gran cantidad de ataques a las redes de datos. Hoy en RedesZone os vamos a hablar de los riesgos, y cómo configurar tu red para solucionarlo.

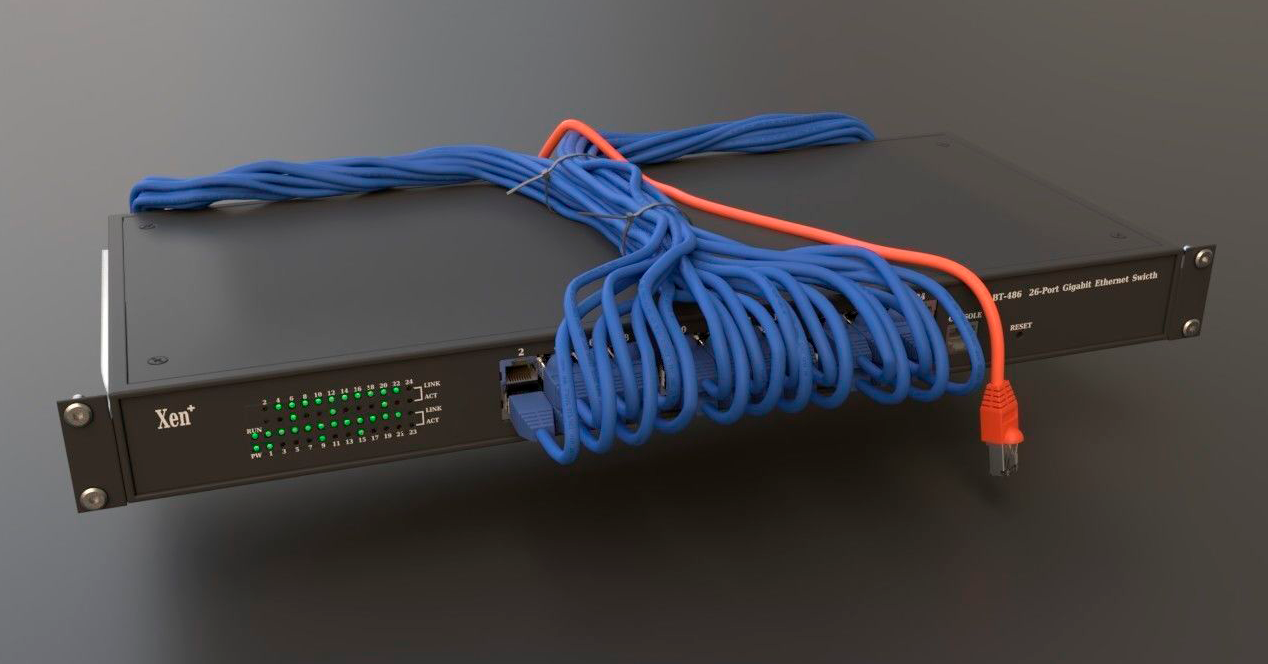

Una red cableada siempre va a ser mucho más segura que una red Wi-Fi, simplemente por el hecho que una requiere acceso físico, y con el Wi-Fi puedes estar a decenas de metros del AP y poder conectarte sin problemas. Pero no debemos pensar que las redes LAN cableadas son inmunes a todos los tipos de ataques, porque la verdad es que nos olvidamos de un gran problema: la protección de los puertos Ethernet, tanto los que estamos utilizando actualmente, como los que no se utilizan.

¿Qué riesgos podemos correr si dejamos los puertos Ethernet expuestos sin protección?

El principal riesgo es que cualquiera se podría conectar a dicho puerto. Imaginemos que en un hospital nosotros somos un paciente, o simplemente, un visitante, y nos conectamos a un puerto RJ-45 que hay en la sala de espera. Esto podría hacer que directamente nos colemos en su red LAN, y después, dependiendo de cómo tengan dicho puerto configurado, podremos acceder a otros equipos de la red local, e incluso a la red de administración si no tiene ninguna medida de seguridad.

Es fundamental que las tomas de red RJ-45 estén ubicadas en los lugares correctos, y no por ejemplo, en una sala de espera, o en medio de un pasillo donde cualquiera podría conectarte. Muchas veces las empresas hacen reformas y no se acuerdan o de cambiar o anular las bocas antiguas Ethernet que ya no se van a utilizar o quedan en sitios que no tienen que tener conexión. Cualquier intruso, o incluso, trabajador o cliente, puede aprovechar esta vulnerabilidad física para poder atacar o robarnos datos de la empresa.

Una vez que estamos dentro de la LAN, podríamos realizar una gran cantidad de ataques a las redes de datos, como ARP Spoofing, montar un rogue DHCP, realizar DNS Hijacking, escaneo de puertos con Nmap para posteriormente explotar vulnerabilidades en diferentes servicios etc.

Cómo proteger los puertos Ethernet expuestos

Si debido a la infraestructura de red, es necesario que existan esas tomas Ethernet para conectar diferentes equipos en algunas ocasiones, lo que debemos hacer es proteger dichos puertos adecuadamente.

Deshabilitar los puertos en el switch, o utilizar un horario de activación

Como primera opción, si vamos a estar bastante tiempo sin utilizar esos puertos Ethernet expuestos, lo más recomendable es deshabilitar el puerto en el switch, simplemente apagando dicho puerto para que nadie pueda conectarse. Otra opción es que si solamente vamos a conectarnos en un determinado horario, hay switches que nos permiten programar el encendido y apagado de los puertos en función de un horario que nosotros definamos, de esta forma, reduciremos el tiempo de exposición.

Realizando esto conseguimos que por mucho que se conecten físicamente al puerto no tengan conexión de red. Si vuestro router o switch no permite esta opción, podéis también desconectar el cable físicamente de vuestro switch o router, aunque esto en empresas no será la opción ideal.

Crear una VLAN específica y sin uso, aplicarla en estos puertos como acceso

Otra solución también muy efectiva si no nos interesa desactivar el puerto, pero queremos que si alguien se conecta ahí no pueda comunicarse, es crear una VLAN específica para estos puertos, configurar los puertos en modo acceso con esta VLAN específica, y dicha VLAN específica aislarla y no utilizarla a nivel de L3. Con esto conseguimos que quien se conecte, crea que tienen conexión, que así será, pero no tendrá ningún acceso a nuestra red y por lo tanto la mantenemos a salvo.

Para que lo entendáis, al crear una VLAN, es como si creáramos otra red cableada dentro de nuestra red, que no puede verse con las demás redes, y por lo tanto, es invisible e independiente para las demás redes.

Private LAN y configurar los puertos como Isolated

Otra posibilidad que tenemos en cuanto a VLANs se refiere, es la posibilidad de configurar Private VLANs. Solamente los switches L2+ de gama más alta, y los switches L3 disponen de esta opción. Esta característica basada en VLANs, nos permitirá crear VLANs específicas para aislar a todos los clientes entre ellos de manera totalmente automática, simplemente creando la VLAN de tipo «VLAN Isolated». De esta forma, si un equipo se conecta ahí, no tendrá comunicación con otros equipos dentro de esta misma VLAN Isolated, aunque sí tendrá comunicación con el Promiscous Port, por lo que deberás protegerlo adecuadamente.

En RedesZone hemos analizado algunos switches L3 con esta característica de seguridad tan importante, como, por ejemplo, los switches D-Link DGS-3130, y también los D-Link DGS-3630.

Port-Security

Si nuestro switch es gestionable, estamos seguros que tendrá la opción de Port-Security, esta opción desconocida por muchos usuarios, es una opción a nivel de software que nos permite activar la seguridad del puerto en el switch. Si lo usamos, tendremos las siguientes opciones por norma general que podremos configurar:

- Activar la seguridad: Con esta opción activamos la seguridad del puerto, por defecto siempre viene desactivado.

- Identificador MAC Address: Esta opción sirve para introducir la dirección MAC que tendrá acceso a ese puerto exclusivamente, o que el switch aprenda la MAC dinámicamente y la de de alta en la base de datos de MACs permitidas. Si vas a utilizar el modo sitcky porque tu red es muy grande y no quieres introducir MAC por MAC en el switch, deberás controlar el entorno físico de tal forma que no haya ningún equipo que no sea reconocido.

- Cantidad de MAC: Esta opción nos permite decirle cuántas direcciones MAC podrán conectarse a ese puerto, por norma general, normalmente se permite un rango entre 1 y 128 direcciones MAC para un único puerto. Un ejemplo útil de esto sería: tenemos una sala donde diferentes personas de un equipo pueden sentarse donde ellos quieran, tenemos una toma de red RJ-45, y conectamos un switch no gestionable, podemos habilitar el número de equipos máximo que podrán usar, es decir, si son diez personas que usan diez equipos, introduciríamos un valor máximo de diez (más la MAC del switch conectado), para que no se pueda conectar nadie más excepto las personas del equipo.

- Violación de Seguridad: Esta opción es para especificar qué debe hacer el switch en caso de que alguien conecte un equipo a una boca de red y que ese equipo no esté autorizado por su dirección MAC para ser usado. Si esto sucede nos permite configurar el switch para que actúe de tres formas diferentes normalmente:

- Modo Protect: Esta opción lo que hace es bloquear el tráfico a esa dirección MAC desconocida, es decir, descarta todo el tráfico que produce el equipo. En este modo no se avisa al administrador del problema o del intento de intrusión.

- Modo Restrict: El modo “restrict” actúa igual que el modo anterior, es decir, bloqueando el tráfico generado por la dirección MAC no autorizada, pero, además, envía una alerta usando el protocolo SNMP al administrador, además de registrarlo en el log del switch.

- Modo Shutdown: Este modo lo que realiza es que, si detecta que alguna dirección MAC se conecta al puerto y no está autorizada, automáticamente el puerto se deshabilita por seguridad. Esta opción es muy interesante, porque dependiendo de la configuración del switch, obligaría al administrador a levantar el puerto manualmente, por lo que sí o sí se va a enterar de qué ha ocurrido.

Autenticación mediante 802.1X

Por último, otra medida de seguridad que podemos adoptar a nivel de cableado LAN, es que todos los clientes que se conecten deban autenticarse frente a un servidor RADIUS, utilizando para ello el protocolo 802.1X que muchos switches gestionables incorporan. Aunque este protocolo no cifra la comunicación Ethernet, sí nos permitirá pedir una autenticación adicional a estos puertos Ethernet, si un ordenador o equipo intenta conectarse y no introduce correctamente las credenciales de acceso, simplemente se le denegará el acceso a la red, por lo que estaremos protegidos.

La gran mayoría de fabricantes en sus switches de gama alta, incorporan todas estas medidas de seguridad, ya que hoy en día son totalmente fundamentales. Os recomendamos acceder a nuestra sección de análisis de switches, donde podréis encontrar una gran cantidad de modelos analizados y ver en detalle todas las funciones de seguridad.

Proteger los CPD

Por lo general cuando se trata de alguna institución, se cuenta con un CPD. Estos son los centros de procesamiento de datos, los cuales actúan como corazón de las infraestructuras tecnológicas de las mismas. Aquí es donde se almacenan, procesan y distribuyen los datos vitales para las operaciones que se lleven a cabo en el lugar. Por lo cual es un lugar al cual se le debe garantizar mucha seguridad.

Proteger los CPD va mucho más allá de que alguien se pueda conectar a un puerto, por lo cual no basta con una simple lista de acceso autorizados. Estos requieren estrategias integrales de seguridad, donde se combinan diferentes factores entre la seguridad física y la cibernética. En física mantendremos el lugar seguro dentro de un edificio, a la vez que hacemos que todo el hardware esté protegido contra amenazas externas, incendios, inundaciones, robos o vandalismo. Lo cual implica que se deban implementar medidas de seguridad como la vigilancia, alarmas, controles de acceso o sistemas de detección. Y, por otro lado, la seguridad cibernética en todo lo que se refiere al software del CPD.

La seguridad de este lugar, requiere una planificación y preparación. Esto no solo va a facilitar la implementación de todas las medidas necesarias, sino que tratará las posibles respuestas que se deban dar en caso de ocurra algo en contra de su seguridad. Por lo cual es esencial mantener seguros los centros de procesamiento de datos. A pesar de que por lo general se ubican en lugares de más difícil acceso, siempre cabe la posibilidad de que alguien pueda llegar con un equipo y establecer una conexión por cable en alguno de los puertos. Lo cual no puede llegar a ocurrir bajo ningún concepto, ya que por lo general siempre va a suponer en una filtración de datos. Invertir en la seguridad del CPD, es un salvavida de la infraestructura de la tecnología, y garantizar la seguridad de sus datos es un éxito a largo plazo.

Tal y como habéis visto, es fundamental tomar las medidas de seguridad necesarias para proteger nuestra red cableada, ya que aunque sea necesario un acceso físico, en muchas ocasiones hay puertos Ethernet expuestos a que cualquiera pueda conectarse. Gracias a las medidas de seguridad incorporadas en los switches gestionables, podremos mitigar que alguien no permitido se conecte a la red local empresarial.