Sin duda las redes sociales son muy utilizadas hoy en día para estar en contacto con amigos y familiares, informarnos de noticias, promocionar un negocio… Ahora bien, hay que tener en cuenta que son también un objetivo claro para los piratas informáticos. Por ello, en este artículo queremos explicar cómo pueden secuestrar las redes sociales, por qué pueden hacerlo y qué opciones tenemos para estar protegidos en todo momento. Daremos algunos consejos de seguridad para proteger las redes sociales.

Las redes sociales son uno de los focos de actividad en cuanto a ataques por internet. Esto se debe a muchos motivos, los cuales hacen de estas plataformas objetivos fijos de los atacantes. Y el primer motivo es por la gran concentración de usuarios activos. Esta gran base de personas, representan un campo muy grande de acción para los ciberataques. Donde las probabilidades de éxito son mucho mayores. Dentro de todo esto, lo más llamativo es la búsqueda de información personal. Desde datos básicos como nombres o fechas de nacimiento, a detalles mucho más concretos e íntimos de la vida diaria de los usuarios. Toda esa información, puede ser explotada mediante la ingeniería social, suplantación de identidades, estafas, y otros fines maliciosos.

Ataques en redes sociales

Los atacantes suelen aprovecharse de la confianza que los usuarios tienen sobre la red social y sus conexiones. Por ejemplo, los enlaces que nos envían amigos, tienen una probabilidad mayor de que sean abiertos que cuando los envía un desconocido. Por lo cual el llegar a comprometer una cuenta, hace que sea mucho más fácil llegar a muchas más que tienen conexión con la cuenta inicial. Esto es porque las características de las redes sociales, hacen que sea muy sencillo compartir y difundir información de forma rápida. Por lo cual pueden ser explotadas para propagar malware o incluso la propia desinformación a ritmos alarmantes.

Pero a pesar de todos los riesgos conocidos, muchos usuarios no llegan a estar informados ni toman medidas preventivas que se consideran básicas. Como puede ser la configuración de la privacidad de las cuentas. O incluso ser escépticos con los enlaces que vemos en la red o las descargas sospechosas. Todo esto hace que los datos que se encuentran en estas plataformas, tienen un gran valor. Ya sea para empresas, o para quienes compren los datos a los atacantes. Hoy en día, tener información da mucho poder. Y muchas veces el poder se utiliza sobre personas, las cuales pueden llegar a hacer de todo con tal de que no salgan a la luz.

Métodos para secuestrar redes sociales

El secuestro de redes sociales como Facebook, Instagram o Twitter básicamente consiste en que un intruso va a lograr acceso a tu cuenta. Puede que lleguen a cambiar la contraseña y no puedas entrar o puede que simplemente entren para robar datos o leer los mensajes y puedas seguir utilizando tu cuenta con normalidad. Ahora bien, ¿cómo pueden secuestrar una red social? Vamos a explicar algunos métodos que utilizan.

Ingeniería social

El primero es a través de ataques Phishing y otros similares que buscan engañar a la víctima. Por ejemplo, un caso muy común es que envíen un correo electrónico donde indican que hay un supuesto problema en la cuenta de Facebook o que debemos configurar algo para seguir usándolo con normalidad. Nos piden que entremos en un link y hagamos algo, pero siempre vas a tener que poner la contraseña.

Al poner los datos, realmente no estás entrando en la cuenta de Facebook o de la red social que sea, sino que estás enviando esa información a un servidor controlado por los atacantes. Es una manera muy utilizada para robar cuentas de todo tipo en Internet y no solo envían un correo, sino que también puede llegarte por SMS o incluso a través de las propias redes sociales.

Malware

También podrían utilizar software malicioso para robar las contraseñas y ganar así acceso a las redes sociales. Un ejemplo claro es un keylogger, que se encarga de registrar todas las pulsaciones de teclas y de esta forma recopila también las claves de acceso que ponemos al iniciar sesión en una cuenta.

Pero pueden usar también otras variedades, como troyanos por ejemplo. Con este tipo de malware pueden controlar un dispositivo de forma remota y actuar como si estuvieran allí. Podrían, por ejemplo, entrar en la red social si has guardado la sesión en el navegador sin necesidad de poner la contraseña nuevamente.

Ataques de fuerza bruta

Otro método que utilizan para acceder de forma ilegítima a una red social son los ataques de fuerza bruta. Si utilizas una contraseña que no sea muy buena, que no cumpla los requisitos adecuados o sea predecible, un ataque de este tipo puede llegar a robar la clave de acceso y permitir que un atacante la secuestre.

Lo que hace un pirata informático en este caso es usar herramientas con las que prueban diferentes combinaciones hasta dar con la correcta. Para ello van a usar determinadas palabras o dígitos que pueden ser más comunes. Por ejemplo nombres, fechas, etc. Así logran entrar en plataformas como Facebook, Twitter y similares.

Fallo en la plataforma

Además, otra manera de secuestrar redes sociales es cuando aparece algún fallo en la propia plataforma. Una vulnerabilidad que puedan explotar, por ejemplo. También cuando hay alguna filtración de seguridad y todas las cuentas quedan expuestas. Un atacante podría aprovecharse de ello y robar las contraseñas.

En este caso no es algo que dependa del usuario, ya que se trata de un fallo de la propia plataforma. No obstante, sí que depende del usuario tomar medidas lo antes posible, como puede ser cambiar la contraseña una vez se ha detectado algún fallo que haya podido exponer la clave.

Cuidado si secuestran tu navegador web

Esto es algo que puede afectar a cualquier navegador que estemos utilizando. Ya sabemos que son muchas las opciones que tenemos a nuestra disposición, muchas variedades disponibles para todo tipo de dispositivos y sistemas operativos. Sin embargo en todos los casos pueden surgir problemas de seguridad que nos afecten.

Con secuestrar el navegador nos referimos a lograr el control del mismo. Poder acceder a la información que almacenamos (nombres de usuario, contraseñas, historial de navegación…), así como modificar conexiones, cambiar la página de inicio, controlar las extensiones instaladas… En definitiva, tener un control sobre el navegador para poder realizar ataques como el robo de información.

Podemos reconocer que han secuestrado nuestro navegador a través de cambios en el diseño, como por ejemplo ver que se han agregado barras adicionales, se ha cambiado el buscador predeterminado, tenemos extensiones instaladas que no conocemos, etc. Ahora bien, ¿cómo ocurre esto? Lo cierto es que no hay un motivo único, sino que hay diferentes tipos de ataques, vulnerabilidades y amenazas que pueden terminar en el secuestro del navegador.

- Extensiones fraudulentas: Una de las causas que provoca el secuestro del navegador es el uso de complementos fraudulentos. Ya sabemos que tenemos una gran cantidad de extensiones a nuestra disposición. Muchos tipos de complementos que pueden ayudarnos en nuestro día a día y que resultan útiles. Ahora bien, hay que tener en cuenta que no todas las extensiones van a ser seguras. Podemos toparnos con complementos diseñados de forma maliciosa y que pueden comprometer nuestro sistema.

- Malware en el sistema: Por supuesto, el malware en el sistema es algo básico y que puede suponer un problema también para el navegador. Puede ser la entrada de otras muchas variedades de software malicioso, así como de otorgar un control total a los piratas informáticos. Son muchos los tipos de virus y malware en general que pueden infectar nuestros sistemas. Esto es algo que afecta a todo tipo de dispositivos y que debemos tener en cuenta.

- Vulnerabilidades en el navegador: También puede deberse a fallos de seguridad presentes en el propio navegador. En muchas ocasiones surgen vulnerabilidades que pueden ser aprovechadas por los piratas informáticos para atacar. Estos fallos de seguridad son corregidos mediante parches y actualizaciones. Eso hace que sea fundamental contar siempre con las últimas versiones.

- Visitar páginas maliciosas: Otra fuente importante de entrada de amenazas de este tipo que deriven en el secuestro del navegador es visitar páginas maliciosas. Hay muchos sitios en Internet y no todos son seguros. Podemos toparnos con páginas que en realidad son un fraude y que están diseñadas para atacar. Incluso puede que un sitio legítimo haya sido víctima de algún ataque.

Por suerte podemos tener en cuenta una serie de consejos importantes para evitar el secuestro del navegador. El objetivo es evitar problemas y lograr que nuestro navegador funcione siempre bien, sin que haya interferencias por parte de posibles intrusos.

- Sentido común: Sin duda una de las claves va a ser el sentido común. En la mayoría de ocasiones los ataques llegan después de algún descuido del usuario, de haber descargado algún software malicioso o abierto algún link peligroso. Es muy importante que cuidemos nuestra navegación, que no cometamos errores como hemos comentado y siempre tengamos presente el sentido común.

- Herramientas de seguridad: También es vital tener herramientas de seguridad en nuestro sistema. Esto es algo que debemos aplicar sin importar el tipo de dispositivo o sistema operativo que estamos utilizando. Es una de las mejores formas de evitar la entrada de amenazas. Incluso podemos tener en cuenta la posibilidad de contar con extensiones de seguridad. Los navegadores cuentan con complementos que nos ayudan a evitar amenazas.

- Actualizar los sistemas y el propio navegador: A veces los ataques pueden llegar por estar utilizando un sistema obsoleto. También puede ser que nuestro navegador cuente con alguna vulnerabilidad que podría ser explotada. Nuestro consejo en este sentido es contar siempre con las últimas versiones y parches que haya disponibles.

- Instalar solo desde fuentes oficiales: Como hemos indicado son muchas las extensiones que podemos instalar en nuestro navegador. Ahora bien, hay que tener en cuenta la importancia siempre de descargarlas desde fuentes oficiales y legítimas. Hay que evitar hacerlo desde sitios de terceros que puedan ser un problema.

Tal y como podéis ver, es crítico que no nos secuestren el navegador, porque entonces también podrían secuestrarnos las redes sociales.

Qué es el secuestro del portapapeles

Como hemos indicado hay muchos tipos de malware que pueden comprometer nuestros sistemas. Algunos están diseñados para robar información, otros para provocar un mal funcionamiento o incluso cifrar nuestros archivos. Cuando hablamos del malware que es capaz de secuestrar el portapapeles nos referimos al software malicioso que está diseñado para robar o modificar la información que hemos copiado. Esto es algo que puede afectar tanto a equipos de escritorio como a dispositivos móviles. Pongamos que hemos vamos a entrar en una cuenta y hemos copiado datos bancarios, por ejemplo. Si nuestro sistema ha sido infectado por este tipo de malware podría robar esa información que hemos copiado.

Podríamos poner en riesgo contraseñas, datos personales o cualquier información que copiemos en el portapapeles. Esto lógicamente afecta a nuestra seguridad y privacidad. Podría provocar que posibles intrusos entren en nuestras cuentas o que roben datos sensibles. Pero no solo pueden robar lo que hemos copiado, sino que además podrían modificar esa información. Pongamos que vamos a hacer una transferencia bancaria y hemos copiado la dirección. Un malware diseñado para ello podría detectarlo y cambiar esa cuenta por otra que esté controlada por los piratas informáticos.

Hay algunos tipos de malware que secuestran el portapapeles que se centran en algo específico. Por ejemplo hemos visto malware de este tipo encargados de modificar las direcciones de las carteras de criptomonedas. De esta forma cuando un usuario ha copiado la dirección de una cuenta de bitcoin, por ejemplo, ese malware la modifica y al pegarla muestra la que pertenece al atacante. Así al realizar el pago no va al destinatario correcto.

Cómo evitarlo

Como suele ocurrir con todo tipo de malware y problema de seguridad que pueda haber, tenemos a nuestra disposición una serie de herramientas y funciones que pueden ayudarnos a evitar problemas. Vamos a dar por tanto algunos consejos para ello, con el objetivo de evitar problemas que puedan comprometer nuestra seguridad y privacidad. Lo primero va a ser tener un buen antivirus. Esto puede mantener a salvo nuestros sistemas de posible malware. Pero más allá de eso también podemos hacer uso de herramientas de seguridad muy variadas. Hay extensiones para el navegador que pueden ayudarnos a aumentar la privacidad. También firewall y otras herramientas con el mismo fin.

Igualmente es muy importante tener siempre las últimas versiones instaladas. A veces este tipo de malware entra en nuestros sistemas por brechas de seguridad. Necesitamos tener instalados los últimos parches y actualizaciones que haya disponibles. Esto es algo que debemos aplicar sin importar el tipo de dispositivo o sistema operativo que estemos usando. También hay que tener en cuenta la importancia de descargar programas desde fuentes oficiales y fiables. Una causa importante de entrada de malware es descargar software desde sitios de terceros. Esto podría provocar que estemos instalando software que ha sido modificado de forma maliciosa y puede contener malware capaz de secuestrar el portapapeles.

Pero sin duda lo más importante para evitar el secuestro del portapapeles es el sentido común. Muchos tipos de malware van a requerir algún tipo de interacción del usuario. Por ejemplo descargar algún tipo de archivo malicioso que hemos recibido por correo o acceder a un link peligroso.

En definitiva, el secuestro del portapapeles es una de las muchas amenazas que podemos encontrarnos al navegar por Internet. Por suerte podemos tener en cuenta una serie de consejos que hemos ido dando para evitar estos problemas.

Qué logran al robar las cuentas

¿Para qué quieren los piratas informáticos secuestrar las redes sociales? Lo cierto es que van a poder usarlas con diferentes fines. Normalmente lo hacen para lucrarse de algún modo, pero también simplemente para desacreditar a una red social o hacer daño a un usuario en concreto.

Robar información personal

Lo primero que buscan al secuestrar las redes sociales es robar información personal. Por ejemplo saber dónde vivimos, dónde trabajamos, quiénes son nuestros contactos… Todo esto puede servir también para crear un perfil sobre nosotros y eso tiene un gran valor en Internet, ya que esa información la pueden vender a terceros.

Por ejemplo, podrían utilizar esos datos para incluirnos en una campaña de Spam. Pueden enviar también publicidad orientada. Al conocer más sobre nosotros, al tener información personal y de nuestro entorno, van a poder tener un control mayor sobre los datos y usarlos según su interés.

Atacar a terceros

Al tener acceso a Facebook, Instagram y otras redes sociales similares, también van a poder acceder a otros usuarios y llevar a cabo ataques. Podrían ver la lista de amigos e incluso suplantar nuestra identidad y enviarles un mensaje donde se hacen pasar por nosotros con el objetivo de que hagan clic en un enlace o descarguen algo.

De esta forma van a poder crear una cadena de ataques. Pueden llegar a ganar también acceso a otras cuentas y continuar su expansión. Así lograrán una gran cantidad de ataques y provocar un efecto dominó para llegar a más y más usuarios.

Promocionar algo

Además, otro uso muy común del secuestro de redes sociales es poder promocionar algo o aumentar las visitas o seguidores de una cuenta determinada. Por ejemplo, podrían usar nuestra cuenta de Facebook para darle a Like a una página en concreto o comenzar a seguir a un usuario en Instagram.

El objetivo aquí es simplemente aumentar de forma artificial las visitas de una página o la visibilidad de un perfil de redes sociales. Al tener acceso a nuestra cuenta van a poder darle a seguir, dar a Like y actuar en definitiva como si fuéramos nosotros.

Acceder a otros servicios vinculados

A redes sociales como Facebook vas a poder vincular otros servicios. Por ejemplo si te registras en una plataforma puedes vincularlo a la red social, alguna página web o incluso otras redes sociales. Una manera de poder acceder a otras cuentas con mayor facilidad o incluso compartir contactos entre ellas.

Ahora bien, si un atacante tiene acceso a una red social a la que has vinculado otros servicios, va a poder tener también control sobre esos otros servicios. Va a poder saber qué utilizas, suplantar tu identidad, dejar de seguir o seguir a cuentas, etc.

Cómo estar protegidos

Después de explicar en qué consiste el secuestro de redes sociales y cómo puede lograrlo un atacante, vamos a dar algunos consejos esenciales para estar protegidos. Con estas recomendaciones podrás evitar la entrada de intrusos en tus cuentas y mantener siempre tus datos a salvo.

Usar siempre contraseñas seguras

La primera barrera de seguridad debe ser contar con una buena contraseña. No basta con poner cualquier clave, sino que debe ser totalmente segura para evitar que un atacante pueda entrar. De esta forma podrás evitar ataques de fuerza bruta, ya que vas a usar una realmente fuerte que no puede ser averiguada fácilmente.

Una contraseña segura debe ser totalmente aleatoria y tener una buena longitud. Cada símbolo adicional va a hacer que la seguridad aumente de forma exponencial. Debe contar con letras (tanto mayúsculas como minúsculas), números y caracteres especiales. Nunca debes usar una misma contraseña en más de un lugar.

Activar la autenticación en dos pasos

Pero más allá de usar una buena contraseña, también debes habilitar la autenticación en dos pasos. Redes sociales como Facebook, Instagram o Twitter permiten usar esta opción. Lo que hace es habilitar una capa extra de seguridad. Así lograrás proteger la cuenta correctamente y nadie podría entrar incluso si tuviera tu clave.

La autenticación en dos pasos necesita de una verificación extra. Suele ser un código que recibimos por SMS, correo electrónico o al utilizar aplicaciones 2FA como Google Authenticator. Esto creará una seguridad reforzada para que un intruso no pueda entrar sin permiso.

Mantener los equipos en buen estado

Por supuesto, también es esencial tener los dispositivos bien protegidos. Para ello es imprescindible contar con un buen antivirus. Hay muchos tipos, tanto gratuitos como de pago, pero siempre debes elegir uno que funcione correctamente y que cumpla con lo que esperas en materia de seguridad.

Una buena opción es Microsoft Defender, el antivirus que viene integrado con Windows. Pero también puedes encontrar otras opciones como Avast o Bitdefender que también funcionan muy bien para detectar y eliminar amenazas. Es una barrera de seguridad que evitará malware como los keyloggers que pueden secuestrar tus redes sociales.

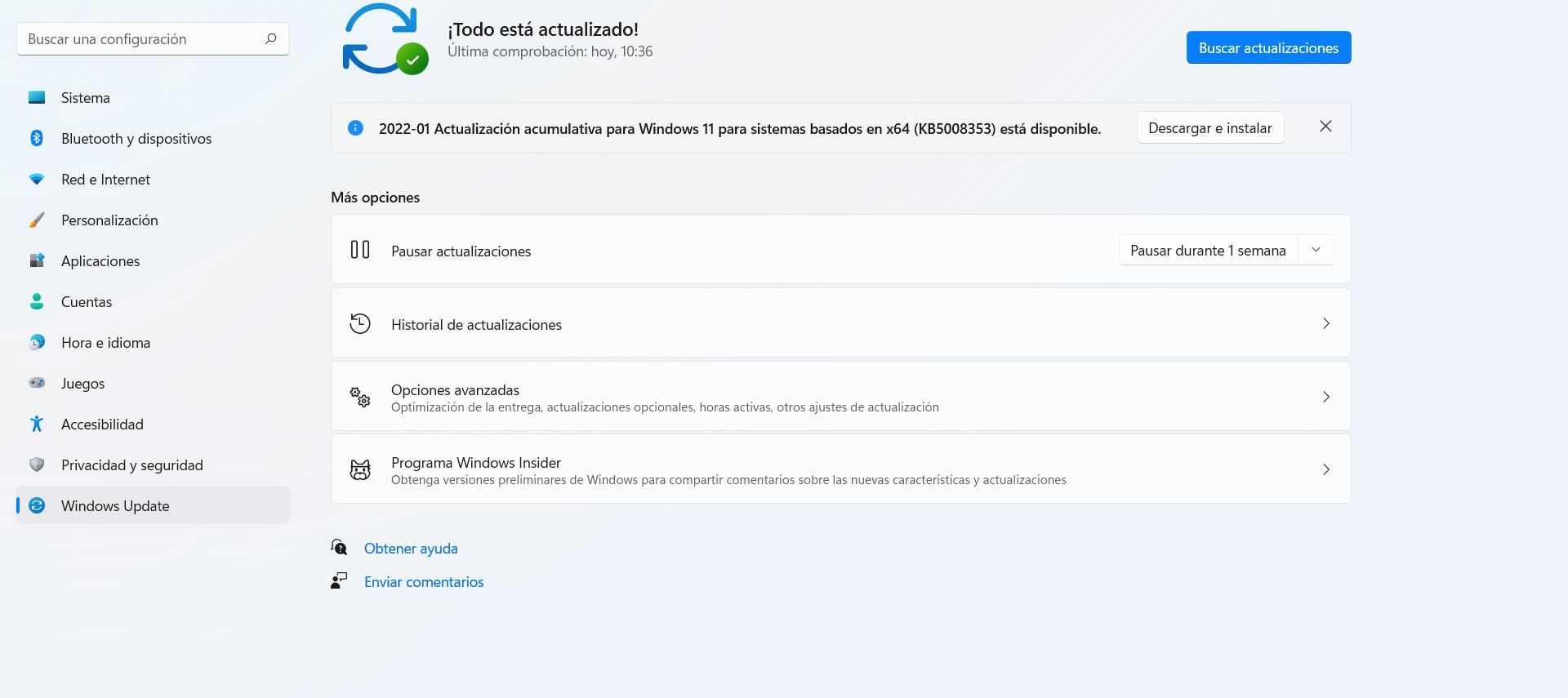

Pero para mantener la seguridad de los equipos también es necesario contar con las últimas versiones. Siempre debes tener actualizado el sistema operativo y corregir posibles vulnerabilidades que puedan aparecer. En el caso de Windows debes ir a Inicio, entras en Configuración y pinchas en Windows Update. Allí te mostrará posibles actualizaciones que pueda haber.

Usar siempre aplicaciones oficiales

Siempre que vayas a usar las redes sociales, es muy importante que utilices aplicaciones oficiales. Es cierto que a veces puedes encontrarte con la opción de instalar un programa distinto, que cuente con funciones y características adicionales, pero esto podría ser un problema para la seguridad.

Esa aplicación podría ser insegura. Podría tener vulnerabilidades, estar desactualizada o incluso haber sido creada con el objetivo de robar información y poner en riesgo las cuentas. Por tanto, siempre debes usar las oficiales y además bajarlas de sitios seguros, como es la propia página web de la red social o usar tiendas como Google Play.

Sentido común

Pero si hay algo importante que no puede faltar es el sentido común. Es esencial no cometer errores. De hecho, los piratas informáticos casi siempre necesitan que la víctima cometa algún error. Por ejemplo que hagan clic en un enlace falso, que descarguen un archivo peligroso, usen un programa específico, etc.

Por tanto, lo que debes hacer es asegurarte de mantener siempre la seguridad al navegar, al abrir las redes sociales y no exponer más datos de los necesarios. De esta forma podrás estar más protegido en la red y reducirás el riesgo de que roben tu cuenta de Facebook o cualquier otra red social.

En definitiva, como has podido ver el secuestro de redes sociales es un problema evidente que puede poner en riesgo tu privacidad y seguridad. Debes tomar medidas para estar protegido lo mejor posible y no exponer en ningún momento tus datos. Puedes seguir las recomendaciones que hemos dado.