Si estás interesado en mantener tu seguridad, privacidad y anonimato en línea, ya habrás escuchado o leído sobre Tor. Lo más destacable es el navegador Tor gratuito que dice proporcionar una navegación segura, respetando tu privacidad y promoviendo el mejor anonimato en Internet posible. Esta solución ha sido adoptada por un público bastante amplio, desde activistas hasta cibercriminales. Uno de los aspectos que más destacan de Tor, es su propuesta de protección al usuario por «capas».

Protección al estilo de una cebolla

¿Te has fijado en el logo de Tor? Es posible visualizar una cebolla morada. El tráfico que se vaya generando a través de la red y que viaja por sus nodos, lo hace en compañía de varias capas de cifrado. Dichas capas se van decodificando a medida que los datos viajan por la red y van siendo descubiertos por cada uno de los nodos, capa por capa. Entonces, se da un acto similar al de retirar cada capa de una cebolla morada.

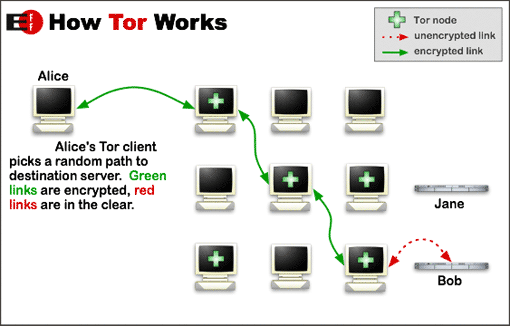

El esquema que compartimos más arriba, nos muestra el tráfico de los datos que se da a través de los nodos que forman parte de la red Tor. Un usuario que se conecta a dicha red, genera tráfico totalmente cifrado, autenticado y comprobará la integridad de todos los datos enviados y recibidos. Este comienza a pasar por algunos nodos (el ejemplo muestra que pasa por tres nodos), y forma un camino aleatorio. Lo que significa que no siempre el tráfico pasará por los mismos nodos.

Sin embargo, Tor no tiene encriptación end-to-end. En algún momento, los datos deben salir a Internet, por lo que en el momento en que estos salen de la red Tor mediante el nodo de salida, quedan expuestos como pasaría regularmente. En consecuencia, los datos no se mantienen encriptados en esta última parte. Tal y como vemos en el esquema, la flecha roja simboliza a los datos que vuelven a estar expuestos en Internet. Sin encriptación alguna.

Y tú, ¿qué opinas? ¿Lo utilizarías de todas formas?