De todas las amenazas de seguridad que podemos sufrir, sin duda una de las peores es el ransomware. Es un tipo de malware que puede hacer que perdamos archivos o que incluso no podamos acceder al sistema. En este artículo vamos a hablar de cómo funciona. Explicaremos qué hacer para recuperar archivos cifrados, ya que hay algunas opciones para ello, así como algunos consejos esenciales para evitar llegar a este punto.

Recuperar documentos que están cifrados o encriptados puede ser más sencillo de lo que uno se piensa. Todo dependerá de las herramientas que se vayan a utilizar. Sin embargo, también hay casos en los resulta más complicado si se tiene que hacer frente a amenazas como el ransomware. Por ello, en RedesZone vamos a explicar qué es exactamente este término y cómo se puede recuperar los archivos que están cifrados por este tipo de amenazas.

Cómo funciona el ransomware

Podemos decir que el objetivo principal de un ataque ransomware es obtener un beneficio económico. Para ello principalmente lo que hacen es encriptar los archivos de un equipo. Van a cifrar todo tipo de documentos, imágenes, vídeos… De esta forma, la víctima no sería capaz de abrirlos y perdería el control total.

También existe el ransomware de extorsión. En este caso lo que hace el atacante es amenazar con hacer pública cierta información. Por ejemplo, podrían robar datos importantes de una empresa y amenaza con entregárselo a la competencia. Esa organización podría tener grandes pérdidas económicas, por lo que aceptarían pagar.

Pero si nos centramos en el uso principal de esta amenaza, los piratas informáticos lo que van a hacer es cifrar archivos del sistema. A partir de ese momento enviarán una nota de rescate a la víctima. Indicarán de qué manera puede proceder para volver a tener el control de esos archivos. El problema es que incluso pagando nada garantiza que realmente van a recuperar los documentos.

¿Quiere esto decir que está todo perdido? Lo cierto es que vas a poder recuperar archivos cifrados en un ataque ransomware. Al menos podrás hacerlo en determinados casos, como vamos a explicar. En otras ocasiones puedes tener más problemas para ello.

Cifrados más utilizados por los ransomware

Como has podido ver, los ransomware tratan de encriptar la información de los equipos para así poder pedir un rescate por este contenido. Una buena forma de conocer un poco más este tipo de ataques, es saber cuáles son los cifrados más utilizados. Esto nos ayudará a estar un poco más prevenidos, y a buscar la mejor solución posible ante tales fines.

- AES: Se trata de un cifrado simétrico que es muy utilizado a nivel informático. Resulta ser muy rápido y seguro, por lo cual es muy atractivo para los atacantes. Sobre todo, porque no van a necesitar de grandes recursos para llevarlo a cabo.

- RSA: Estamos ante otro cifrado simétrico, que normalmente es utilizado para proteger la privacidad de los usuarios, sus datos y sus mensajes. Es muy popular entre los distribuidores de ransomware, ya que permite establecer claves de descifrado que les dan a las víctimas que lleguen a pagar un rescate por el equipo en cuestión.

- Blowfish: Es un cifrado diseñado pensado para ser de máxima seguridad, y muy eficiente en cuanto a su velocidad. Es muy utilizado en aplicaciones, donde realiza cifrados de los datos más sensibles que pueden contener.

- SHA-256: Es una función hash muy segura, que se muy utilizada para proteger la integridad de todos los datos. Esta es muy utilizada por lo atacantes de ransomware, ya que da la opción a los atacantes de generar esas claves de descifrado únicas para poder proporcionar a las víctimas.

- Triple DES (3DES): Es una versión mejorada del cifrado DES (Data Encryption Standard). Sin embargo, es menos utilizado en la actualidad, debido a su menor eficacia en comparación con otros como AES, sigue siendo una opción utilizada por ciertos hackers, sobre todo los más antiguos.

Estos son algunos de los cifrados que más se utilizan con los ransomware. Todos ellos, son herramientas neutrales, por lo cual no son malas en sí, a no ser que el uso que les de sea con finalidades maliciosas. Estos se utilizan en una gran cantidad de aplicaciones que utilizamos en nuestro día a día, siendo cifrados muy seguros que ayudan a que estemos más protegidos en Internet.

Cuánto tarda un ransomware en activarse

Sin duda el ransomware es una de las amenazas más peligrosas que podemos encontrarnos. Lo es porque tiene la capacidad de quedar totalmente inutilizado un ordenador, por ejemplo. Es capaz de cifrar todos sus archivos e impedir que podamos acceder a la información. Un problema que puede afectar tanto a usuarios particulares como a empresas. Según informe que han llevado a cabo un grupo de investigadores de seguridad, el 75% de los ataques ransomware no se ejecuta inmediatamente. Esto significa que va a permanecer en el sistema de la víctima durante un tiempo antes de ejecutarse realmente. Este periodo de tiempo le va a permitir obtener información del sistema o robar credenciales de acceso. Posteriormente esta información la pueden utilizar para ejecutar con mayores garantías los ataques ransomware.

Es decir, si notamos que hemos podido instalar un programa o aplicación maliciosa, y sin embargo, el ordenador funciona correctamente, deberemos realizar una copia de seguridad, y si tenemos opción, realizar un formateo e instalación de otro sistema operativo, aprovechando ya a poner uno más reciente y seguro, ya que, nunca se sabe si puede que ahora tengas el virus en tu PC, y no lo sabes.

En los últimos tiempos los piratas informáticos también han aprovechado este periodo para recopilar información de la víctima. Cualquier tipo de datos personales, información que puedan robar, posteriormente los utilizan para realizar chantajes. Es un nuevo método que están realizando para poder obtener un beneficio económico a cambio. Según los investigadores de seguridad de FireEye, los piratas informáticos en la mayoría de casos esperan hasta tres días para ejecutar el ransomware. Ese periodo de tiempo lo dedican a obtener más información y a preparar el ataque con mayores garantías. Por tanto, podemos decir que lo normal es que si somos víctimas de la entrada de ransomware en nuestro equipo no se ejecutará de forma automática.

Esto, según indican los investigadores de seguridad, nos aporta un margen que podemos utilizar para limpiar nuestros equipos. Como los piratas informáticos pueden esperar hasta tres días para ejecutar la amenaza, podemos tener ese tiempo para buscar la manera de eliminar el ransomware del sistema. Pero claro, para que esto pueda ser una realidad será necesario detectar el ransomware. De nada sirve intentar aprovechar ese tiempo si en realidad no sabemos que hay ransomware en nuestros equipos. Es muy importante el uso de herramientas de seguridad para detectar no solo este tipo, sino cualquier otra variedad que ponga en riesgo nuestra seguridad. Será fundamental que nuestros sistemas estén preparados para protegernos ante un eventual ataque. Tenemos a nuestra disposición un gran abanico de posibilidades para todo tipo de sistemas y dispositivos.

También será fundamental que los equipos estén correctamente actualizados. Contar con los últimos parches y actualizaciones de seguridad nos puede ayudar a corregir fallos y vulnerabilidades que puedan existir y sean aprovechadas por los ciberdelincuentes.

Pero sin duda lo más importante y a tener en cuenta es el sentido común. Son muchos los ataques que se basan en básicamente usar cebos que puedan afectar a los usuarios. Un ejemplo es el hecho de recibir un archivo malicioso a través del correo electrónico. Simplemente con descargar o abrir un archivo que sea una amenaza podemos poner en riesgo nuestros equipos.

Qué es el crypto ransomware y locker ransomware

Por una parte, tenemos lo que se conoce como crypto ransomware. En este caso lo que hace este malware es cifrar los archivos de un equipo. La víctima no podría abrir sus documentos, ya que previamente han sido identificados por el ransomware y los han cifrado para que sea imposible abrirlos sin conocer la clave de descifrado. Los piratas informáticos van a pedir un rescate económico, un pago, para ofrecer la posibilidad de descifrar esos archivos. Sin esa clave no podrían acceder a ellos con normalidad. Normalmente el pago se realiza en criptomonedas, como por ejemplo Bitcoin. Hay muchas variedades de crypto ransomware. Algunas de las más populares son Locky o WannaCry. Tienen como objetivo cifrar los archivos en el sistema infectado. Este tipo de amenazas normalmente infectan a través de archivos maliciosos que la víctima abre. También pueden aprovecharse de posibles vulnerabilidades que haya presentes en ese equipo.

Otra variedad es lo que se conoce como locker ransomware. Hemos visto que el caos anterior, el crypto ransomware, buscaba cifrar los archivos de un sistema. En este caso el locker ransomware lo que hace es bloquear el acceso a un dispositivo. Por ejemplo, impediría que un usuario pudiera entrar en su ordenador. Sin duda estamos ante un problema muy importante, ya que no podríamos entrar a nuestro equipo. No ya simplemente acceder a los archivos, sino que en este caso no podríamos entrar en el sistema. Lo que hace es bloquear la interfaz del usuario. Como en el caso anterior, a cambio de permitir que la víctima entre van a pedir un rescate económico. Una vez se realiza el pago, al menos sobre el papel, entregarían el cifrado para poder acceder con normalidad a ese sistema. También suelen infectar a través de archivos maliciosos que llegan a la víctima, como puede ser un Word o PDF. A partir de ahí y una vez se ejecuta, el proceso de ataque termina con cifrar el equipo. Un ejemplo es el ransomware Reveton. Impide a la víctima iniciar sesión en su equipo. Este es, como vemos, el objetivo principal del locker ransomware.

Qué hacer para recuperar archivos cifrados

Entonces, ¿cómo se pueden descifrar archivos tras un ataque ransomware? Principalmente va a depender de qué tipo de ransomware es. En algunas ocasiones va a haber herramientas disponibles para recuperar esos archivos. En otras ocasiones tendrás que tirar de copias de seguridad, si es que las has realizado previamente.

Herramientas oficiales

Hay que tener en cuenta que existen numerosas variedades de ransomware. Por desgracia constantemente vemos que hay nuevas variedades o los ciberdelincuentes han mejorado alguna anterior. Eso hace que no haya herramientas para descifrar los archivos para todos ellos, pero sí para muchos. Y es que, en caso de sufrir este tipo de amenazas, lo ideal es acudir a herramientas especializadas en recuperar documentos cifrados por ransomware.

Los investigadores de seguridad trabajan para conseguir herramientas que sean capaces de hacer frente al ransomware y descifrar los archivos que han sido encriptados previamente. Si has sido víctima de un tipo de ransomware conocido, que ya lleva tiempo atacando, es bastante probable que encuentres una solución.

Ahí entran en juego plataformas como No More Ransom. Es una organización que ofrece de forma totalmente gratuita herramientas de descifrado ransomware. Si entras en su página web verás una gran cantidad disponible. Verás algunas de variedades más populares, como REvil, WannaCryFake o GandCrab. Tendrás que buscar en esa lista y ver si el ransomware que te ha afectado está ahí.

En caso de que tengas suerte y lo encuentres, solo tendrás que descargar la herramienta correspondiente y la ejecutas en el sistema. Su misión es descifrar todos los archivos y que puedas volver a utilizarlos con total normalidad. Eso sí, recomendamos leer bien las instrucciones antes de ejecutar esta solución.

Dentro de No More Ransom podemos encontrar una gran cantidad de organizaciones que colaboran. Por ejemplo, la Europol, policías nacionales de diferentes países, Avast, Bitdefender, etc. Todas estas organizaciones aportan para mantener una base de datos lo más actualizada posible para hacer frente al ransomware.

Otras empresas de seguridad informática también han creado su propia página donde recopilan algunas soluciones para descifrar el ransomware. Por ejemplo, puedes ver el sitio web de Kaspersky, o el de AVG.

Programas de recuperación o copias de seguridad

Pero lamentablemente estas herramientas para descifrar el ransomware no siempre están disponibles. Si te encuentras con que has sido víctima con alguna variedad más reciente o para la que aún no han encontrado solución, no todo está perdido pero lo vas a tener más complicado para recuperar los archivos. ¿Qué opción quedaría? Básicamente contar con una copia de seguridad o utilizar programas de recuperación de archivos. Las copias de seguridad las debemos realizar de forma periódica. Básicamente significa que nuestros archivos van a estar almacenados en otro lugar, más allá de ese equipo que ha sido infectado.

Por ejemplo, vas a poder guardar documentos y archivos en un disco duro externo, en otro ordenador, en la nube… Vas a tener muchas opciones disponibles. Lo interesante es que esas copias de seguridad estén actualizadas, ya que así conseguirás que la pérdida de archivos sea lo menor posible. También puedes probar con programas específicos como el de EaseUS Data Recovery Wizard. Es un software para recuperar archivos y documentos perdidos o, como en este caso, cifrados por una amenaza. No significa que vaya a funcionar siempre, ya que dependerá del tipo de ransomware, pero es una opción más disponible.

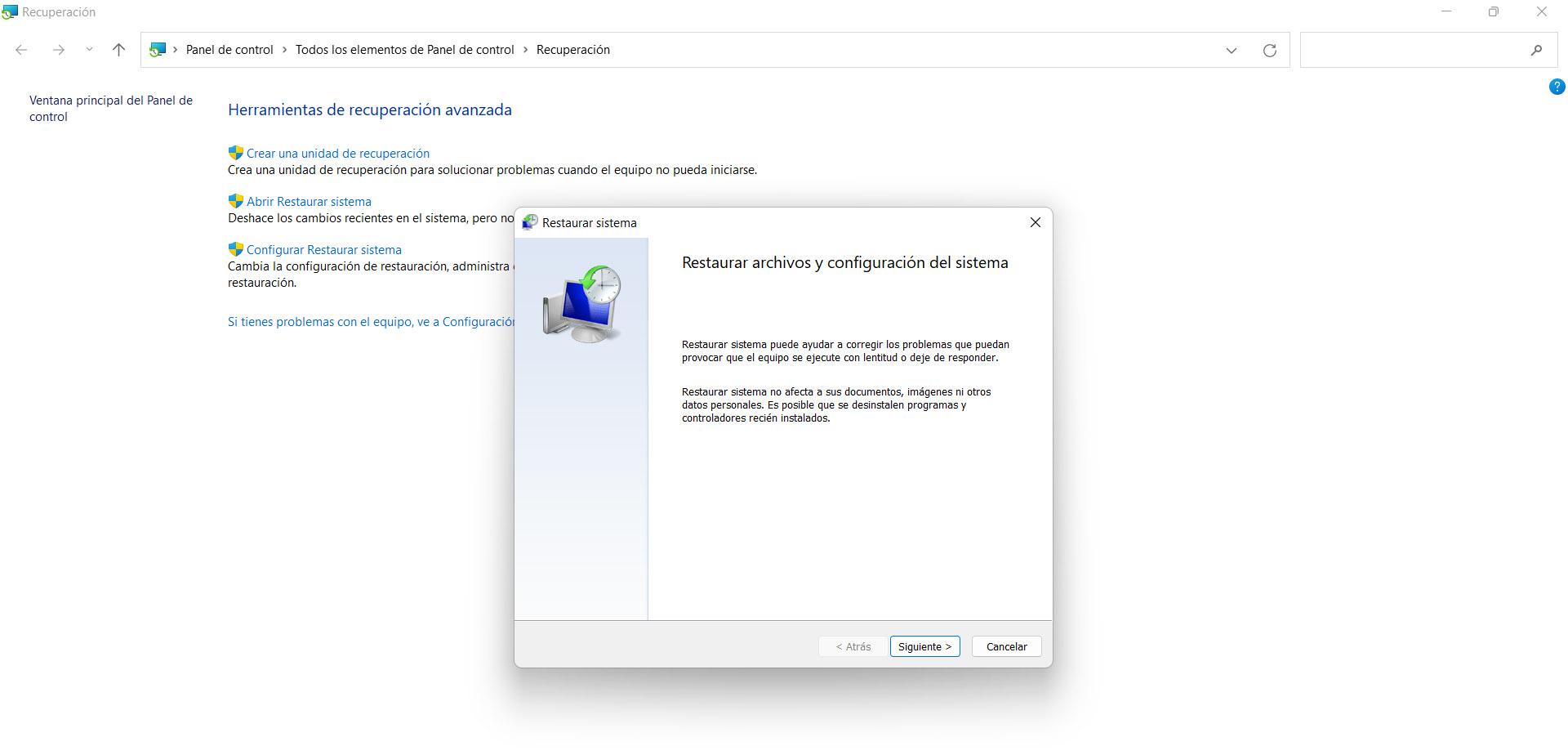

Además, otra alternativa que también podrías tener en cuenta es la de realizar una restauración del sistema operativo a un punto anterior. Si por ejemplo has sufrido un ataque ransomware hoy pero tu ordenador funcionaba perfectamente ayer, tal vez puedas ir a un punto de restauración anterior en el que todo estaba bien.

Para ello tienes que ir a Inicio, buscas Recuperación, pinchas en Restaurar sistema, le das a continuar y seleccionas un punto de restauración anterior al ataque ransomware. Con suerte tu equipo volverá a ese estado y podrás tener acceso a los archivos que han sido cifrados.

¿Fuiste víctima de Ransomware? Nunca pagues

Éstos pueden «recuperarse» solamente a cambio de un pago que se debe realizar a una billetera virtual de criptomonedas. La más utilizada es Bitcoin. En una minoría de los casos los pagos se hacen por algún otro medio de transferencia tradicional, por obvias razones. Los autores del ataque prometen que recuperarás tus archivos si es que realizas el pago. Para complicar la situación, algunos cibercriminales te dan una serie de instrucciones adicionales que debes seguir atentamente para poder realizar tu pago.

Ahora bien, como hemos mencionado más arriba, no debes pagar para recuperar tus archivos. Tal vez te preguntes sobre la razón, y realmente hay dos razones esenciales: estás contribuyendo a este negocio ilícito y las posibilidades de que vuelvas a ser atacado son mucho más altas. Esto último es así porque, si pagas al cibercriminal para recuperar tus archivos, dicho pago sirve como una garantía tácita de que, si vuelven a atacarte, va a estar todo genial para dicho cibercriminal ya que da por sentado de que le vas a pagar. Si sigues pagando el ransom, volverás a ser víctima de este tipo de ataques. Generalmente, la cantidad de dinero en criptomonedas que te piden aumenta cada vez más, especialmente si el cibercriminal se hace de archivos con contenido sumamente sensible para ti o la organización para la cual estés trabajando, si eso pasase.

Una situación muy preocupante con respecto a las medias de protección contra el ransomware es que existen varias organizaciones que apoyan el hecho de que pagues el ransom y así, recuperar los archivos. Esta forma de pensar bastante simplista se da a raíz de que se tiene presente la posibilidad de que, si se realiza el pago, la situación volverá a la normalidad y contarás con los archivos de vuelta. Desafortunadamente, esto no siempre es así. Existen casos en que las personas han pagado y con esto, no reciben lo prometido a cambio. Para empeorar las cosas, existen atacantes que comienzan a poner barreras o pasos extra. El objetivo de esto es «complicar» la facilidad de recuperación de los archivos. Si algún paso lo haces equivocadamente, no recuperarás nada, aunque hayas pagado todo el dinero solicitado.

Si no lo consigues de ninguna manera, y quieres probar suerte, ya que no te piden una cantidad muy alta, hazlo, pero las opciones de recuperarlo son bajas, y una vez que lo consigas, si tienes suerte, recuerda que el virus sigue en tu ordenador, pese a que lo hayan «desbloqueado», por lo que tendrás que hacer una copia de todo y posteriormente formatear el mismo, si no quieres que te vuelva a ocurrir en un futuro.

Cómo actuar de manera correcta ante los ataques

La primera medida a tomar es reconocer que el ransomware no es un juego de niños, es un crimen como cualquier otro. Los ataques informáticos se vuelven cada vez más sofisticados y letales en base a acciones que no deben realizarse como el pago del ransom. Tengamos presente que, si bien los pagos pueden ser de cantidades muy pequeñas, multiplicado por mil, diez mil o millones, esos pagos pueden transformarse en grandes sumas de dinero. Por acciones como esta, la industria del cibercrimen crece cada día, por este motivo -entre otros-, se insiste con el hecho esencial de no pagar por recuperar tus archivos nunca.

Por otro lado, proponte realizar un análisis de la causa raíz de este tipo de situaciones. No queda duda que hay que incrementar las medidas de seguridad en nuestro ordenador y/o infraestructura IT de la organización para la cual trabajamos. Puedes hacerte preguntas como, ¿el firewall cuenta con vulnerabilidades? ¿Los colaboradores de la organización están educados para atender a las amenazas de seguridad?

A partir de ese análisis, puedes implementar de forma adecuada las medidas de protección contra el ransomware. Sabemos que a nivel infraestructura, existen diversos procesos que se pueden realizar de manera a mejorar el nivel de seguridad de la misma. Sin embargo, los usuarios finales deben ser conscientes acerca de este tipo de ataques y conocer acerca de las mejores prácticas para evitar perder acceso a sus archivos.

Errores que cometemos y favorecen la infección

No solo a la hora de hablar de ransomware, sino también de cualquier otra amenaza, somos los propios usuarios quienes en ocasiones cometemos errores que facilitan la tarea a los ciberdelincuentes. Es vital que tengamos en cuenta las medidas básicas y de sentido común.

De primeras, hay que tener en cuenta que este tipo de amenaza se da principalmente a través de correos de phishing. Por lo que es uno de los métodos que más usan los ciberdelincuentes para que los usuarios piquen el anzuelo. Aunque, no es la única vía. Por ello queremos mencionar cuáles son los errores más comunes que cometemos y que pueden exponernos.

Acceder a links sospechosos

Una manera muy común de infectarnos con algunas amenazas como es el ransomware es mediante enlaces peligrosos. Por ejemplo, puede llegarnos un link que nos dirige a una página configurada para que descarguemos un archivo que en realidad es un ransomware. Este tipo de enlaces maliciosos lo podemos recibir a través del e-mail, redes sociales o incluso plataformas de mensajería instantánea. Al igual que te puedes encontrar con enlaces de dudoso origen en diferentes páginas web. Por lo que deberás tener mucha precaución en todo momento.

Siempre debemos asegurarnos de estar en sitios legítimos y evitar iniciar sesión o descargar archivos desde enlaces en los que no podemos confiar. Por esto mismo, hay que tener mucho cuidado con los enlaces a los que accedemos. De esta manera, será más fácil que un ciberdelincuente pueda conseguir que piquemos en el anzuelo.

En caso de acceder a un enlace y que un archivo se comience a descargar, tranquilo, no te preocupes, simplemente elimínalo sin abrirlo. Lo importante es no ejecutarlo, si te han engañado con una descarga directa, no será el problema, mientras no seas cotilla.

Descargar software de fuentes no oficiales

También es muy común que seamos víctimas del ransomware al descargar software desde fuentes no oficiales. Esto es un problema muy frecuente, ya que tenemos a nuestra disposición muchas páginas y plataformas desde las cuales podemos descargar programas y herramientas. Ahora bien, no todas ellas van a ser seguras.

Es a través de las descargas una de las fuentes de entrada de amenazas más importantes y debemos cuidarlo. Nuestro consejo es siempre descargar software desde sitios legítimos, tiendas oficiales y de garantías.

Si eres usuario de Office 365 de Windows y de OneDrive, estas soluciones cuentan con su propio mecanismo de protección contra ransomware. Si OneDrive detecta alguna actividad relacionada a este tipo de ataque, te notifica al respecto y te solicita verificar si has hecho algún cambio reciente a tus archivos. En el caso de que indiques que no, Microsoft intenta limpiar los archivos infectados y recuperarlos, si fuese posible. Así notamos que es importante que tu proveedor de servicios de almacenamiento centre parte de sus medidas de seguridad en el ransomware. Ya que los archivos en cuestión son lo más valioso para nosotros, perder acceso a ellos puede resultar bastante costoso.

No mantener el equipo actualizado

Son muchas las vulnerabilidades que nos podemos encontrar al navegar por Internet. Pueden ocurrir fallos de seguridad que comprometan nuestros equipos. Los piratas informáticos en muchas ocasiones se aprovechan de estos errores, estas vulnerabilidades, para distribuir sus amenazas.

El ransomware es una de estas amenazas que puede aprovecharse de posibles vulnerabilidades que haya en un equipo. Por ello es fundamental que tengamos siempre las últimas versiones y todos los parches instalados. Solo así podremos estar protegidos ante este tipo de problemas que puedan surgir.

Es decir, puede que Windows XP te siga funcionando muy bien, y sea fácil, ligero y cómodo, sin embargo, es una puerta a ciberataques mucho mayor que la última versión de Windows u otro SO, por tanto, no es recomendable que sigas con él.

Creer que basta con el antivirus

Sin duda es un error muy común. No hablamos solo respecto al ransomware, sino con cualquier amenaza. Muchos usuarios creen que por tener un antivirus en su sistema ya están protegidos frente a todas las amenazas. La realidad es que no.

Por supuesto tener un antivirus es algo fundamental. No importa el sistema operativo o dispositivo que estemos utilizando, necesitamos tener un buen antivirus. Pero hay que tener en cuenta que también existen otras herramientas de seguridad que pueden ayudarnos y, lo más importante, el sentido común.

De nada sirve tener el mejor antivirus si luego vamos a cometer ciertos errores como estamos viendo. Y es que no son infalibles. Por esto mismo hay que seguir una serie de consejos de seguridad para que no se tenga que sufrir este tipo de problemas. Hay personas que sin antivirus, por su precaución y conocimientos, tienen menos problemas que alguien que se descargue varios diferentes, pensando que será mejor e infalible.

Usar pendrives en equipos públicos

Otro error más que puede poner en riesgo nuestros equipos y ser la entrada del ransomware es utilizar pendrives en equipos públicos. También ocurriría lo mismo si le dejamos una memoria USB a otra persona. Es posible que esos sistemas estén infectados y puedan a su vez infectar ese pendrive que posteriormente vamos a utilizar en nuestro equipo.

Nuestro consejo es tomar precauciones siempre que vayamos a usar un ordenador público, como puede ser por ejemplo a la hora de imprimir documentos en una copistería.

Descarga de juegos o películas piratas

Este es otro de los problemas más comunes. Va un poco en sintonía con lo que mencionábamos anteriormente del software desde fuentes no oficiales. Sin embargo, ahora nos centramos en la descarga de juegos o películas piratas.

Muchas plataformas pueden ofrecer la posibilidad de descargar un juego pirateado, por ejemplo. Sin embargo, al instalarlo, al abrir los archivos, puede que el contenido sea malicioso. Puede que, en definitiva, lo que estemos abriendo sea un ransomware.

Bloqueo de puertos y protocolos

Como administradores de red, puedes realizar una serie de configuraciones de Políticas Grupales. Esto, con el propósito de inhabilitar todas las conexiones de red a cualquier servidor u ordenador, de acuerdo a las políticas. ¿En qué consiste? Se deben bloquear los puertos y protocolos comunes que, de hecho, deberían estar bloqueados entre ordenadores.

Así también, bloquear todos los puertos y protocolos comunes que deberían estar bloqueados cuando hay comunicación entre ordenadores y controladores sin dominio (non-domain), además de servidores que no son de archivos (non-file). Algunos de los puertos -a nivel Firewall de Windows– que se recomiendan bloquear son:

- Server Message Block

- Protocolo TCP – Puerto 445

- Protocolo TCP – Puerto 135

- Protocolo TCP – Puerto 139

- Remote Desktop Protocol (TCP/3389)

- Windows Remote Management / Remote PowerShell

- Protocolo TCP – Puerto 80

- Protocolo TCP – Puerto 5985

- Protocolo TCP – Puerto 5986

- Windows Management Instrumentation

- Rango de números de puerto asignado a través de DCOM

Recuerda que estas acciones se realizan a nivel de firewalls. Por otro lado, en el caso de que tomes la medida de bloquear cualquier tipo de conexión entrante, es decir, cualquier número de puerto y protocolo; definitivamente, no habrá tráfico. Es importante considerar que esta medida es procedente solamente ante un escenario crítico. Esto último puede ser si es la organización es víctima de ransomware.

Cuándo es más frecuente sufrir un ataque ransomware

Las estadísticas normalmente sirven en estos casos. Es una realidad que los ataques Phishing, por ejemplo, aumentan en épocas como la navidad. A fin de cuentas, se aprovechan de periodos en los que los usuarios pueden ser más susceptibles de sufrir algún tipo de ataque. Ahora bien, ¿cómo se traduce esto en el caso del ransomware?

Según un grupo de expertos en seguridad informática, los piratas cibernéticos no dejan nada al azar o improvisación. Miran muy al detalle todas las posibilidades que tienen. De igual forma que pueden atacar aquellos servicios o plataformas que cuentan con más usuarios, también hay que indicar que miran muy bien los tiempos.

El 27% de los ataques ransomware son en fin de semana. Además, el 49% de los ataques en días laborales tienen lugar después del horario general de trabajo. ¿Por qué ocurre esto? Los expertos indican que uno de los motivos principales porque en horarios de fin de semana o después de las horas generales de trabajo hay menos atención. Muchas empresas incluso pueden no tener trabajadores preparados y operativos.

Cuando se ejecuta un ataque ransomware en una empresa el tiempo es fundamental. En caso de que ocurra en horario laboral, lo normal es que haya trabajadores cualificados preparados para dar la señal de alerta. Pero claro, si esto ocurre en fin de semana o por la noche, no habría gente o al menos no tan preparada, para llevar a cabo la defensa de una empresa.

Por tanto, podemos decir que el momento más frecuente de sufrir un ataque ransomware es después del horario laboral, así como los fines de semana. Al menos a nivel estadístico los datos muestran que es así. Esto aplica principalmente a nivel empresarial, pero podríamos trasladarlos también a nivel de usuarios particulares. Eso sí, en este último caso habría que tener en cuenta otras características importantes.

Encriptación que usan los ransomware

Los atacantes que lanzan los ransomware utilizan complejos algoritmos de encriptación. El tipo más común es una encriptación de clave simétrica, en el que la misma clave se utiliza para cifrar y descifrar los datos. Esta resulta ser una encriptación rápida y eficiente, lo cual hace que el ransomware pueda encriptar todo el contenido de forma rápida y de grandes cantidades de datos. Uno de los más populares es el Advanced Encryption Standard, o más conocido como AES. Este ofrece niveles de seguridad de 128, 192 y 256 bits.

Unos de los ransomwares más populares, son WannaCry y CryptoLocker, los cuales han utilizado AES para poder realizar los encriptados. Gracias a su combinación de velocidad y seguridad durante el proceso. Pero otro de los tipos de cifra utilizado, es el asimétrico o de clave pública. Este utiliza una clave para descifrar los datos y una clave diferente para poder descifrarlos. Siendo un algoritmo muy comúnmente utilizado para poder realizar cifrados asimétricos con RSA. Uno de los más conocidos es RSA-2048, el cual utiliza RSA con una clave de 2048 bits, proporcionando un nivel de seguridad que es muy alto y prácticamente irrompible.

Por otro lado, también nos podemos encontrar con ransomware que utiliza cifrados simétricos y asimétricos. Lo cual permite aprovechar las fortalezas de ambos sistemas. En estos casos, el mecanismo puede utilizar un cifrado simétrico para cifrar los datos de las víctimas, y luego utilizar un cifrado asimétrico para cifrar la clave del cifrado simétrico. Esto hace que la eficiencia del encriptado sea mucho más fuerte, y se aseguran que solo ellos podrán proporcionar las claves de descifrado. Por lo cual estaremos ante algo que sería extremadamente complicado romper, incluso utilizando superordenadores con grandes capacidades de procesamiento. Por lo cual son herramientas que los cibercriminales utilizan mucho para luego pedir rescates por todo el material que se ha encriptado.

Consejos para evitar esta amenaza

Pero sin duda lo mejor de todo para hacer frente al ransomware es evitarlo. Por ello queremos dar algunos consejos que son esenciales para evitar ser víctimas de este grave problema. Muchas de estas recomendaciones también te ayudarán a protegerte de otras amenazas que igualmente puedan afectarte.

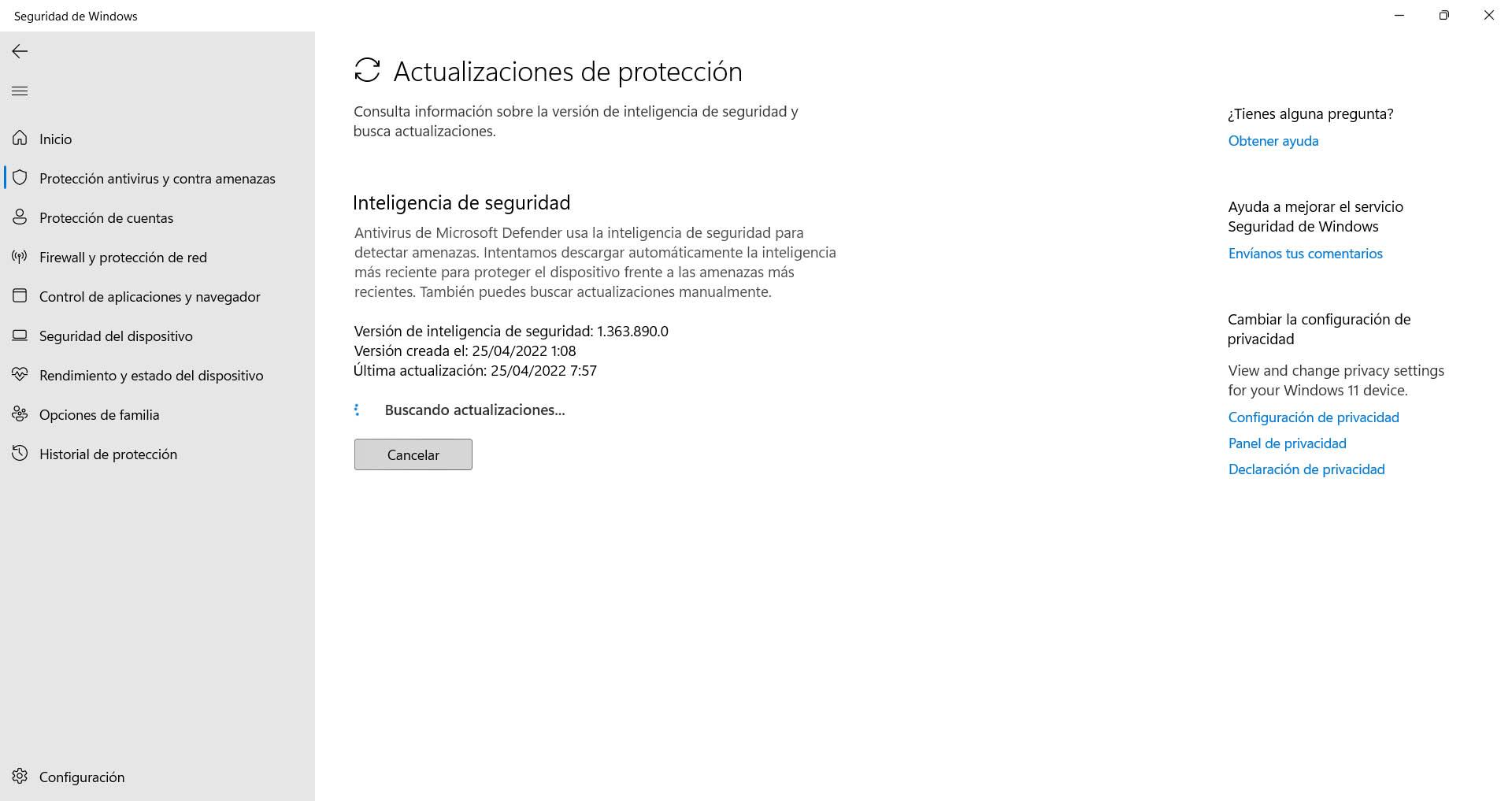

Usar un buen antivirus

Un primer consejo es tener un buen antivirus instalado. Contar con programas de seguridad puede alertarnos de problemas que podrían afectar a nuestros equipos. Si por ejemplo descargamos por error un archivo malicioso que nos llega por e-mail o a través de un enlace, ese antivirus nos lanzaría una advertencia en caso de que lo detecte.

Hay muchas opciones que puedes instalar, tanto gratuitas como de pago. No obstante, recomendamos mirar muy bien las especificaciones y utilizar una de garantías. Algunas opciones interesantes son Windows Defender, Avast o Bitdefender.

Tener todo actualizado

Por supuesto, otro punto importante es tener todo actualizado. El ransomware en muchas ocasiones se aprovecha de vulnerabilidades que puede haber en un sistema. Si hay fallos sin corregir, un atacante podría tener una buena oportunidad para colar algún tipo de software malicioso y comprometer el sistema.

Para evitar esto lo mejor es actualizar Windows o el sistema operativo que utilices, así como cualquier programa que tengas, controladores, etc. En el caso de Windows, para actualizarlo tienes que ir a Inicio, entras en Configuración, vas a Windows Update y allí agregas todas las novedades que pueda haber pendientes.

Descargar solo de fuentes oficiales

Hemos visto que a través de la descarga de software puede entrar malware en nuestro sistema. Por tanto, vamos a aconsejar descargar únicamente desde fuentes oficiales. De esta forma nos aseguraremos que ese software que estamos agregando no ha sido modificado de forma maliciosa.

Siempre que vayamos a instalar un programa, por ejemplo, debemos agregarlo desde tiendas o páginas oficiales. No importa si estamos utilizando un equipo de escritorio o un dispositivo móvil.

Sin embargo, se ha demostrado que se pueden encontrar apps falsas con virus en tiendas oficial como Play Store. Por esto mismo, hay que estar pendiente de las reseñas de otros usuarios, de los comentarios en Internet o de hasta las distintas noticias en las que se alertan de estos peligros. De esta forma, será más fácil evitar descargar apps falsas o con malware.

Sentido común

Pero si hay algo básico de cara a evitar ataques informáticos, como es el caso del ransomware, es el sentido común. En todo momento debes evitar cometer errores, como podría ser descargar archivos desde sitios inseguros, abrir un enlace que llega por e-mail sin verificar si puede ser una amenaza, etc.

En el caso del ransomware, en la mayoría de casos el pirata informático va a necesitar que cometamos algún error. Por ello, si mantenemos el sentido común tendremos mucho ganado en cuanto a seguridad y evitaremos amenazas de este tipo.

En definitiva, si has sido víctima de un ataque ransomware no todo está perdido. Más allá de la opción de pagar por el rescate, vas a poder utilizar diferentes herramientas para descifrar archivos. También podrás usar algunas utilidades como copias de seguridad que hayas creado o restaurar el sistema a un punto anterior.