LockBit 3.0 vuelve al ataque, esta vez los datos personales de Guardia Civil y Ejército están en peligro

Una vez más, tenemos que informar de un ataque relacionado con LockBit, una de las variedades de ransomware que más problemas ha causado en los últimos años. En esta ocasión, se trata de un ataque en el que habrían robado datos de agentes de la Guardia Civil y miembros de las Fuerzas Armadas. Vamos a explicarte en qué consiste exactamente este ataque, cuáles son los problemas que pueden surgir y, también, darte algunos consejos para que, como usuario doméstico, no caigas en errores.

Concretamente, este ataque ha ocurrido después de que hayan accedido a una empresa subcontratada, tanto por parte de la Guardia Civil como del Ministerio de Defensa. Los sistemas de esta empresa han sido afectados por el ciberataque en el que han utilizado LockBit 3.0, un ransomware del que ya hemos hablado en otras ocasiones. Hace unas semanas, algunos cuerpos policiales asestaron un duro golpe a LockBit, sin embargo, parece ser que no ha sido suficiente y han vuelto más fuertes que nunca. Debemos recordar que, estos cuerpos policiales, consiguieron incautar muchos servidores donde se alojaba la web oficial de este grupo de ciberdelincuentes, aunque tenían muchos más repartidos por todo el mundo.

El objetivo es sacar dinero

Cuando nos encontramos con un ataque de ransomware de este tipo, el objetivo de los cibercriminales siempre es el mismo: obtener beneficio económico. Básicamente, lo que hacen es robar datos y amenazar con filtrarlos en Internet o evitar que la víctima pueda recuperar los archivos que han cifrado. No les importa la información que hayan conseguido, lo que ellos quieren es dinero por el rescate de los datos y que no se vean filtrados. Los primeros ransomwares lo que hacían era cifrar todos los datos, y pedir un rescate para su descifrado. Ahora no solamente piden un rescate para descifrar los datos, sino también para no filtrarlos a Internet a través de la web oficial de LockBit 3.0.

La empresa es Medios de Prevención Externos Sur, SL. Es la empresa que se encarga de realizar reconocimientos médicos. Precisamente, datos relacionados con la salud, son los que se habrían filtrado en este ataque. Además, también habrían robado información como el nombre completo, número de la tarjeta de identificación profesional, número de teléfono, e-mail, fecha de nacimiento o el puesto de trabajo correspondiente. Han lanzado el siguiente comunicado:

En este mismo comunicado indican que no hay evidencias, por ahora, de que se haya filtrado esa información. Además, añaden que han tomado medidas técnicas para reducir el impacto, un análisis forense para ver el alcance exacto del ciberataque, restauración de la información y, algo esencial en estos casos, cambiar las contraseñas.

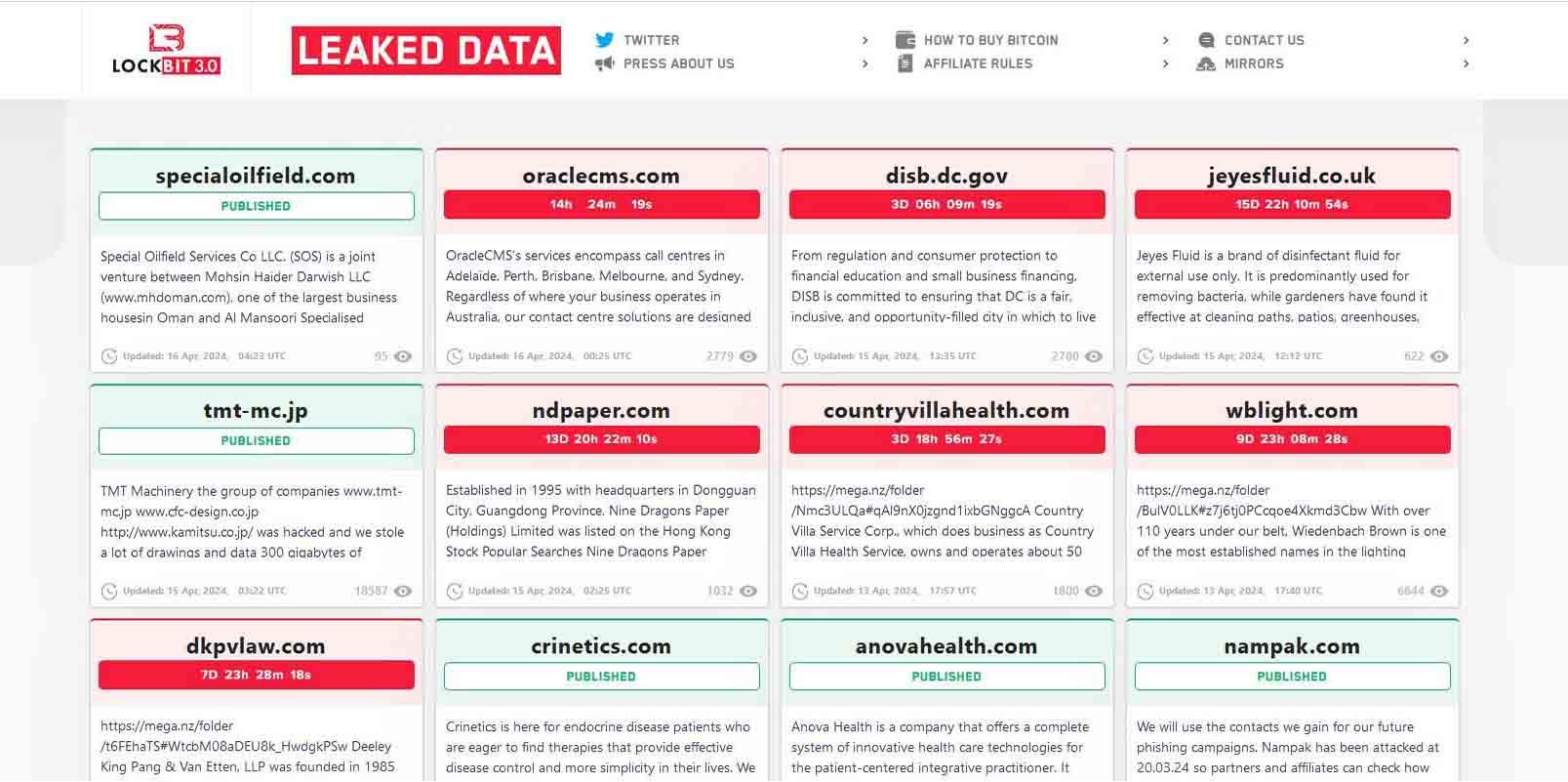

Por el momento, como hemos podido comprobar desde RedesZone, esos datos no están filtrados en la Dark Web. Esto nos lleva a pensar dos posibilidades: que hayan negociado y pagado el rescate, para evitar que esos datos lleguen a filtrarse realmente a cualquiera en la red, o bien que aún estén en negociaciones activas. En cualquiera de los dos supuestos, es un fallo de seguridad muy grave que atenta directamente contra la privacidad de los agentes de la Guardia Civil.

A fecha del 17 de abril, los datos de esta empresa que contiene información personal de Guardia Civil, no han sido filtrados a través de la web oficial, aunque es muy probable que, en el caso de que no paguen o lleguen a algún tipo de acuerdo, sí los filtren y estén disponibles en la deep web.

Personalizan LockBit 3.0

Más allá de este ataque del que nos hemos hecho eco, lo cierto es que están utilizando LockBit 3.0 para múltiples campañas. Según un informe reciente realizado por Kaspersky, están personalizando este peligroso ransomware para dirigir ataques a organizaciones de todo el mundo. Lo que hacen es adaptar el malware para tener mayor probabilidad de éxito. Por ejemplo, pueden obtener una mayor capacidad para propagarse por la red o desactivar las defensas. Según indican, han sido capaces de eliminar la protección de Windows Defender y también borrar los eventos del registro para poder cifrar los archivos del sistema. Esto puede hacer que muchos usuarios pierdan archivos de todo tipo.

Estos ataques están afectando a países muy variados. Como usuario doméstico, lo que debes hacer siempre es asegurarte de que no cometes errores. Por ejemplo, nunca deberías hacer clic en un enlace extraño que recibes, ya sea por correo electrónico, redes sociales o cualquier medio. Eso va a ser fundamental. En la mayoría de infecciones, ocurre porque un usuario ha hecho clic en un enlace de phishing y ha infectado el PC en cuestión, después de la infección el malware se encargará de escanear toda la red para saber si tiene más objetivos donde atacar, así que es fundamental proteger todos los ordenadores, incluso aislarlos en diferentes subredes para que no haya comunicación.

También es clave tener actualizado el sistema. En muchos casos, los cibercriminales van a explotar fallos de seguridad sin corregir. Al instalar las nuevas versiones, vas a asegurarte de que has corregido esos errores y no van a poder usarlos en tu contra. Además, conviene tener un buen antivirus que ayude a detectar malware. Si utilizas un sistema operativo Windows, el software de Microsof Defender funciona realmente bien, teniendo una muy buena tasa de detección e integrándose perfectamente con el sistema operativo. No obstante, si trabajas en una empresa, seguramente tengas otro software de seguridad instalado con más opciones y monitorización en tiempo real desde el Cloud.

En definitiva, LockBit vuelve a estar presente. Han utilizado esta amenaza para comprometer ciertos datos de agentes de la Guardia Civil y miembros de las Fuerzas Armadas. Es fundamental siempre tomar medidas para no caer en la trampa de los cibercriminales y proteger los datos.