La versión de Java que actualmente se encuentra disponible en la página de Oracle para ser descargada, posee un grave agujero de seguridad que puede comprometer la seguridad de los equipos que la tengan instalada.

De momento se sabe que las versiones JRE 1.7x están afectadas por el problema de seguridad mencionado anteriormente. El atacante puede sacar provecho del agujero de seguridad, utilizando un sitio web propio o un sitio web infectado con el código malicioso.

Se ha detectado un exploit que ya se encuentra circulando por algunos foros de internet, y que sirve para utilizar este agujero de seguridad para infectar los equipos.

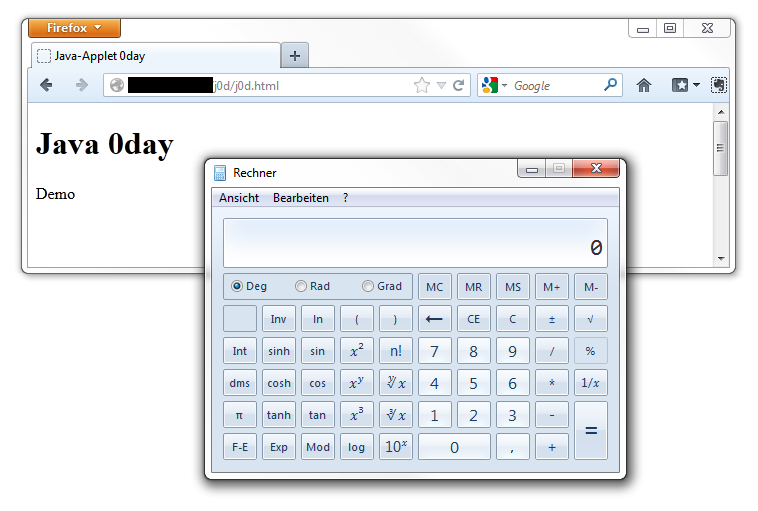

Unos investigadores han querido plasmar de forma gráfica hasta que punto puede llegar a ser un problema importante. Haciendo uso del exploit encontrado por los foros de determinadas páginas y después de haberlo incluido en una página web de prueba, se ha podido comprobar como el exploit puede llevar a cabo la ejecución de cualquier tipo de programa sin el consentimiento del usuario. En este caso, el exploit fue modificado para que se llevase a cabo la ejecución de la calculadora del sistema.

Las versiones de JRE 1.7.x están afectadas

Después de muchas comprobaciones, los investigadores han determinado que únicamente las variantes de la versión 1.7 son las que se ven afectadas. Además, se ha comprobado que el agujero de seguridad puede ser aprovechado utilizando cualquier navegador, ya que funciona en Chrome, Firefox, Opera o Internet Explorer. En principio, únicamente los sistemas operativos de Windows son los que se ven afectados.

Si nada cambia, hasta el 16 de octubre no hay actualización

A pesar de ser un tema serio, la próxima actualización de Java está programada para el 16 de octubre. Por lo tanto, tendremos que esperar si desde Oracle deciden adelantar dicha actualización o si por el contrario deciden mantener la fecha indicado pero sacando una «pequeña» actualización que resuelva este problema.

Vista la demostración, el atacante podría llevar a cabo la instalación de cualquier programa, además de posteriormente poder ejecutarlo.

Fuente | The H Security