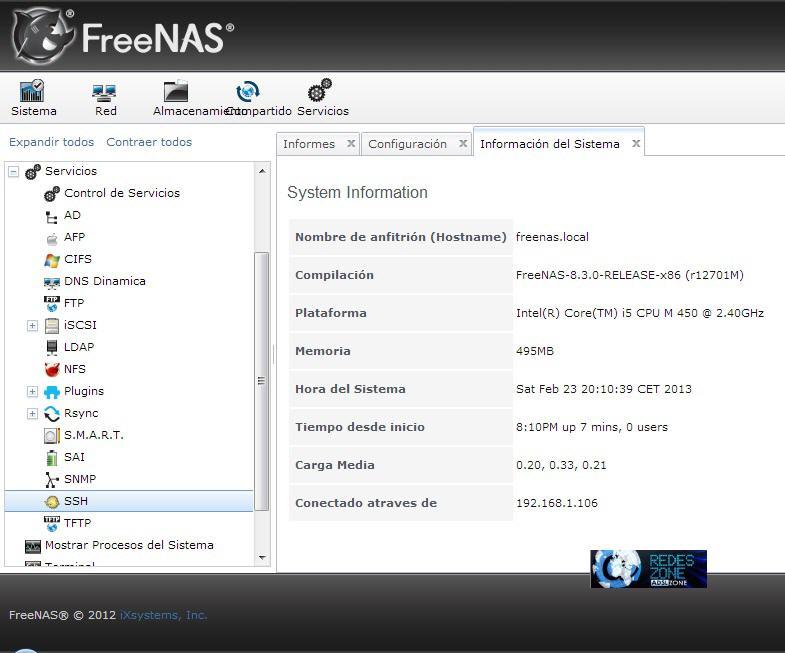

Continuamos con la guía rápida sobre FreeNAS que empezamos hace un par de semanas. Ahora vamos a hablar sobre una de las características que más utilizaremos en nuestro servidor para gestionarlo remotamente: El servidor SSH (Secure Shell). El protocolo SSH es ampliamente usado para gestionar sistemas Linux a través de la línea de comandos (terminal). Es fundamental para un administrador de redes o de sistemas conocer el funcionamiento de SSH porque se usará de forma habitual.

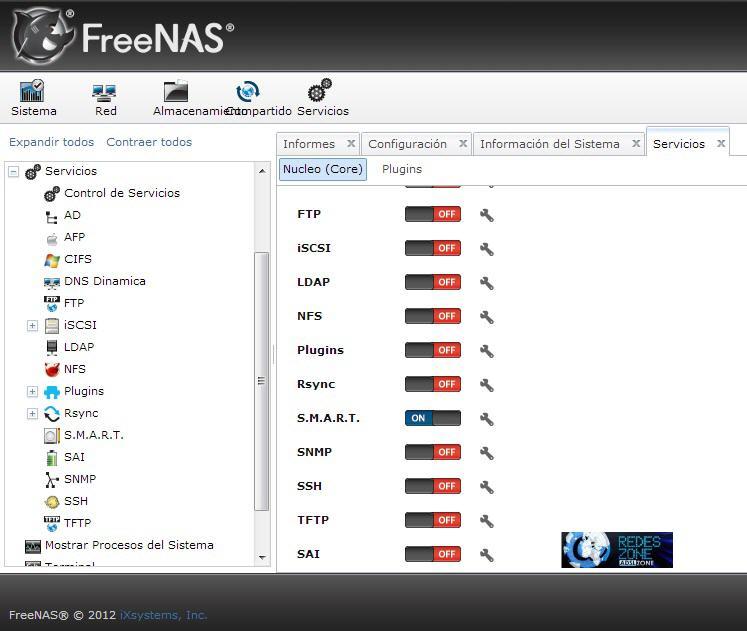

A parte de administrar el servidor NAS, gracias al servidor SSH también podremos transferir archivos vía SFTP o SCP de forma segura (parecido a FTPes): Diferencias entre SFTP y FTPS. Lo primero que tenemos que hacer es loguearnos en nuestra máquina FreeNAS en su interfaz web y nos vamos a «Servicios». Así puedes configurar un servidor compartido para alojar webs.

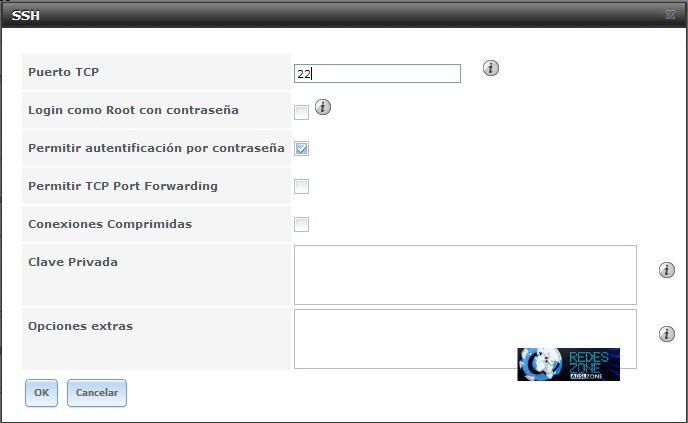

Una vez pinchamos «SSH» nos sale la siguiente pantalla en la que podemos configurar varios parámetros como el acceso root o el puerto. Si damos permisos de root, podremos gestionar todo el servidor NAS, también podemos poner una clave privada nuestra para autenticarnos en el servidor (por defecto es simplemente usuario/contraseña). En otro artículo hablamos de cómo configurar un servidor VPS.

Como os comentábamos en la anterior edición, el puerto 21 es para el FTP, pues en este caso el 22, es para SSH. Podemos cambiar el puerto por cualquier otro pero si luego accedemos vía SSH, deberemos acordarnos del puerto (el 22 es el puerto por defecto).

Si no queremos cambiar nada, pinchamos en OK OK y luego vamos a «Control de Servicios» para activar el servidor SSH, y ya estaría funcionando.

Después de hacer esto, vamos a probar el servidor SSH. Procedemos a bajarnos el programa Putty o Kitty para establecer una conexión SSH. En el programa deberemos indicar la dirección IP de la máquina y el puerto (por defecto el puerto 22).

Siempre que nos conectamos por primera vez al NAS vía SSH, nos saldrá un aviso (fingerprint) para que confirmemos la identificación del propio servidor SSH al que nos conectamos (no confundir con la clave de inicio de sesión en SSH). Es una medida de seguridad para evitar ataques MITM ya que en teoría, nosotros conocemos previamente el fingerprint del servidor…y aceptamos la conexión.

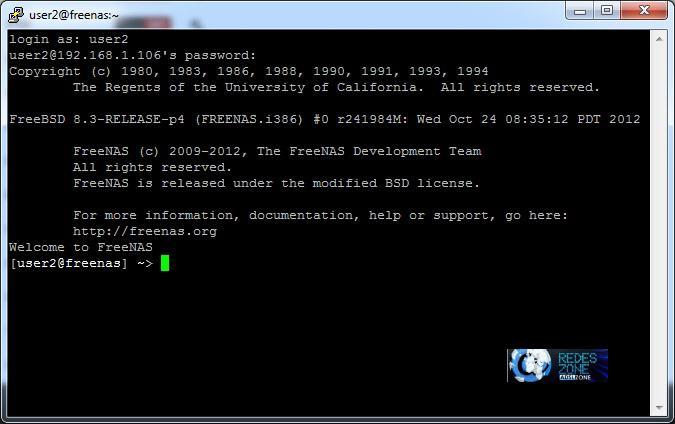

Nos pedirá usuario y contraseña (de los usuario que hicimos en la 1º guía) y el resultado es el siguiente.

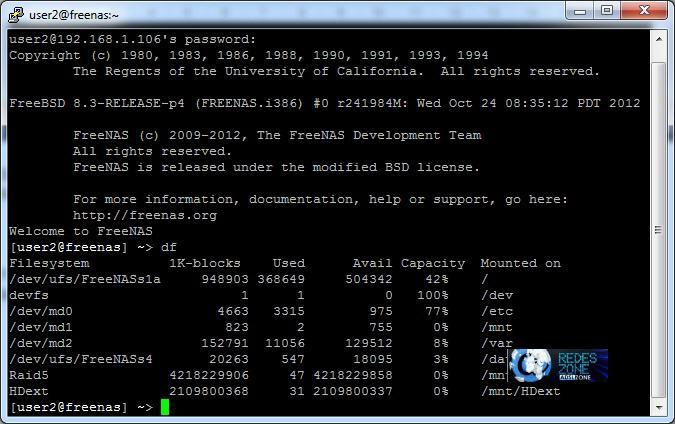

Una vez que hemos entrado en la máquina vía SSH, podemos escribir cualquier comando de Linux como por ejemplo «df» para ver las particiones del sistema.

Manual realizado por Eduardo G. Aguilar (yacopi88) para RedesZone.net.