Ayer se filtraron unos documentos secretos de la NSA donde se explica en detalle decenas de proyectos que ha realizado la división ANT de la NSA. ANT es la división que se encarga del desarrollo de exploits para diferentes sistemas operativos, también se encarga de fabricar hardware y desarrollar el correspondiente software para tareas de penetración en redes inalámbricas, teléfonos móviles y un largo etcétera.

La lista completa de los proyectos de ANT lo podéis ver en la página web oficial, sin embargo, os vamos a nombrar los más destacados, aunque hay decenas donde elegir.

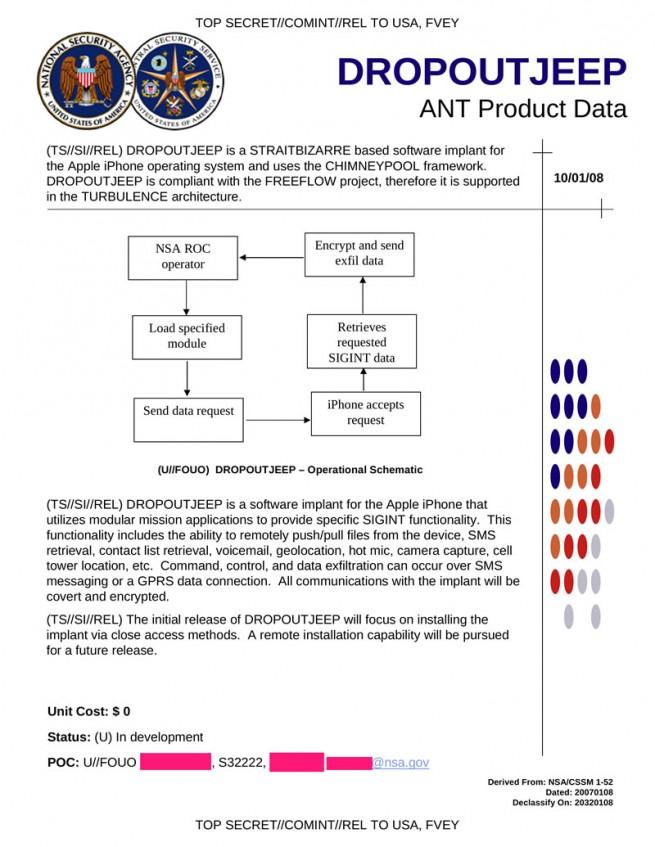

DROPOUTJEEP: Accede a cualquier iPhone

El proyecto DROPOUTJEEP permite a la NSA acceder a cualquier iPhone. Con este software es posible acceder a los documentos del teléfono, a los mensajes SMS, a todos los contactos del móvil, al buzón de voz, activar la geolocalización, acceso completo al micrófono y a la cámara. El intercambio de información se hace en segundo plano de forma oculta y cifrada. La parte negativa de la herramienta es que no se podía hacer la instalación del software de forma remota, no obstante, este documento data del año 2007 y 6 años en tecnología es un mundo. Según el documento el éxito es del 100%.

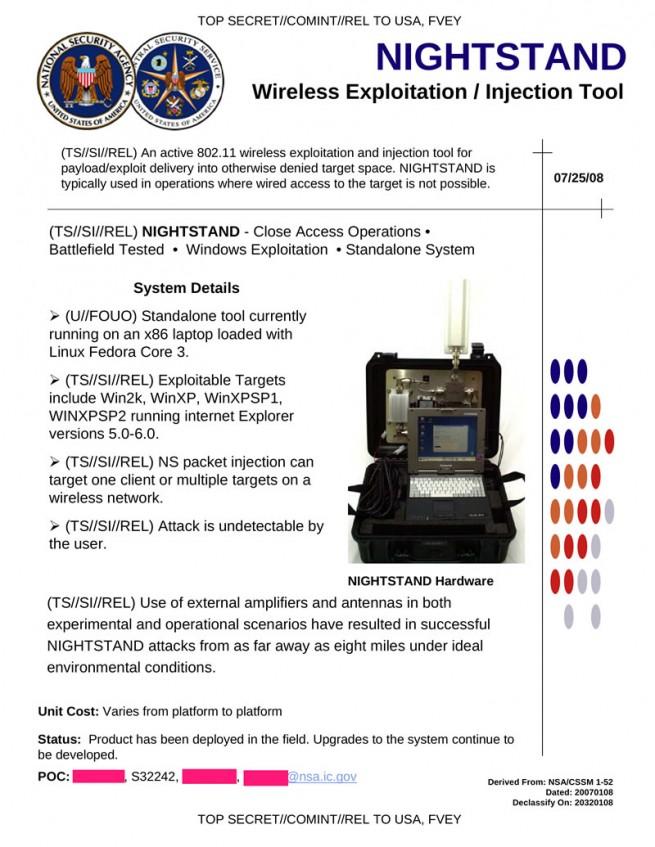

Nightstand: Acceso a redes Wi-Fi a una distancia de hasta 12km

Nightstand es un conjunto hardware y software capaz de penetrar en redes inalámbricas a una distancia de 12km, hemos hablado de ello en detalle en esta noticia: La NSA puede hackear redes Wi-Fi a 12km de distancia.

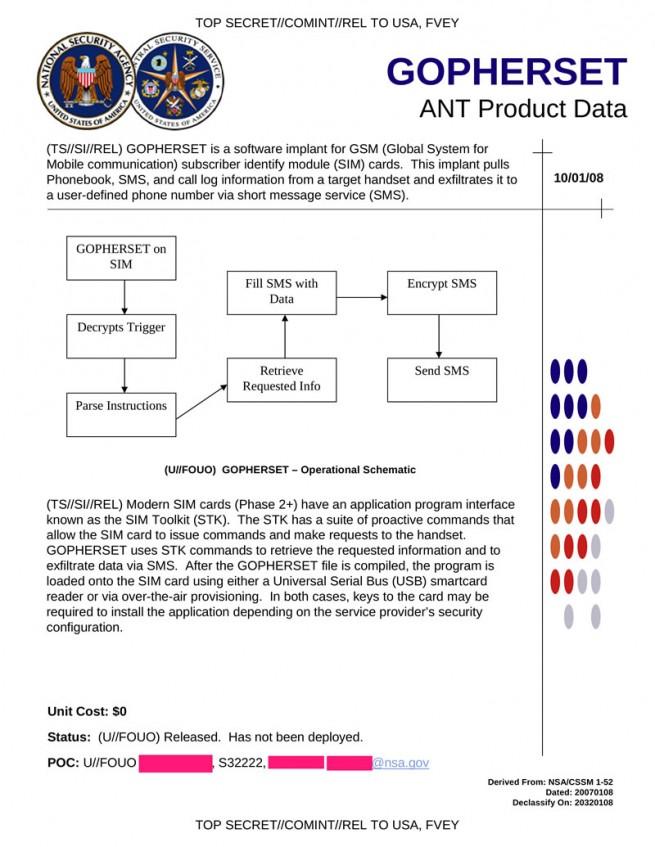

Gopherset y Monkeycalendar: Las tarjetas SIM de los teléfonos móviles comprometidas

El proyecto Gopherset es un software que se implanta en las tarjetas SIM de los teléfonos móviles con un simple lector de tarjetas. Este software proporciona a la NSA información sobre la geolocalización, contactos, mensajes SMS, y un completo historial de las llamadas realizadas y recibidas.

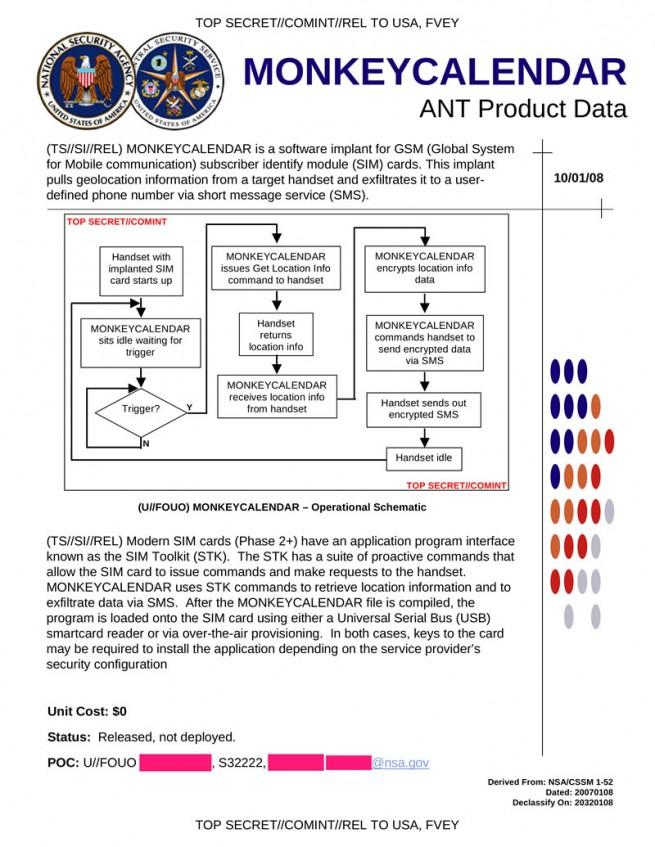

El proyecto Monkeycalendar es un software para geolocalizar el usuario con la tarjeta SIM comprometida, envía mensajes SMS de forma periodica con la ubicación del terminal móvil.

El proyecto Monkeycalendar es un software para geolocalizar el usuario con la tarjeta SIM comprometida, envía mensajes SMS de forma periodica con la ubicación del terminal móvil.

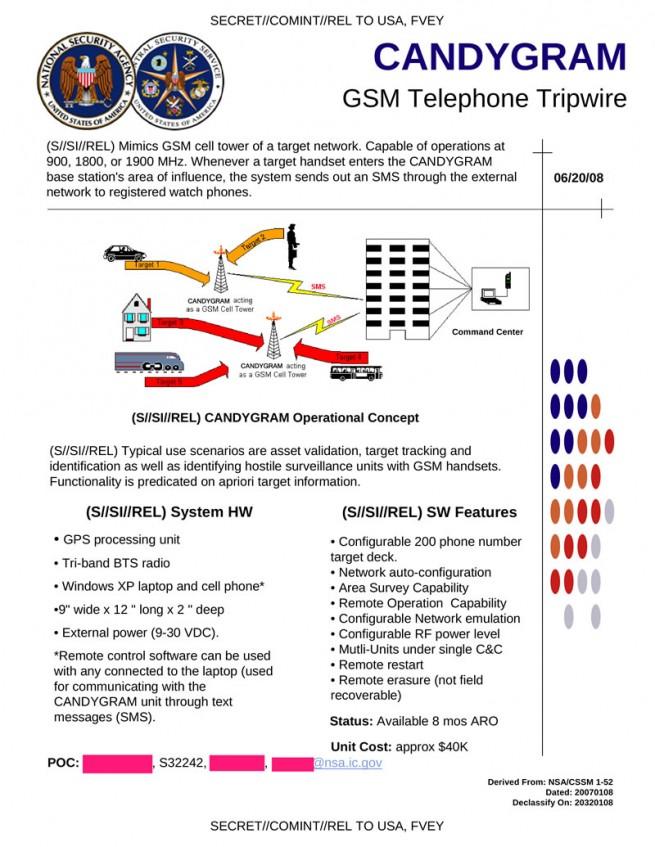

Candygram: Estaciones de telefonía GSM

La NSA no sólo tenía software para rastrear los móviles de los usuarios, sino que también eran capaces de comprometer las estaciones GSM para obtener información de cualquier terminal móvil que se conectara a ellas. Con una estación GSM podían tener hasta 200 objetivos potenciales con los que recoger ubicación GPS entre otra información.

Tenéis todos los exploits de ANT en la página web oficial.

En el siguiente vídeo podéis ver otras herramientas de la NSA para espiar a los ciudadanos:

Ahora sí que podemos decir eso de ¡Hola NSA! en cualquier lugar y desde cualquier parte.