BashLite ataca a los dispositivos que ejecutan BusyBox utilizando Shellshock

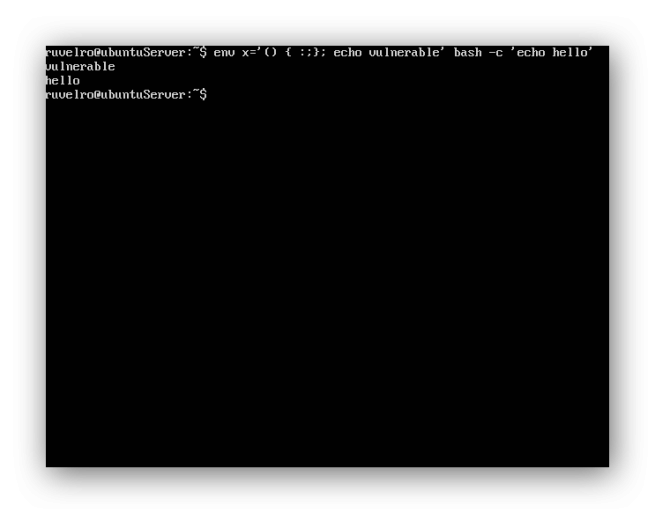

Shellshock ha sido una de las vulnerabilidades más graves detectadas en los últimos meses. Este fallo permitía a usuarios malintencionados explotar sistemas Linux utilizando parámetros mal configurados en Bash que aparentemente bajo una función sencilla se ocultaba código malicioso.

Esta vulnerabilidad fue solucionada a las pocas horas de su descubrimiento gracias a la colaboración activa de la comunidad (una de las ventajas de ser un sistema de código abierto), sin embargo, muchas aplicaciones que también puedan ejecutar código por su cuenta basadas en Bash no se han actualizado correctamente siendo aún vulnerables a estos ataques. Uno de los ejemplos más claros de esto es BusyBox.

BusyBox es una aplicación que facilita una línea de comandos en los sistemas operativos con diferentes funciones que, por defecto, no estarían incluidas en Bash. Estas funciones nos van a permitir, por ejemplo, reducir el tamaño de los binarios de las aplicaciones, compilarlas de nuevo, congelarlas en el sistema y muchas más.

Trend Micro ha detectado una nueva variante de BashLite que busca atacar y explotar sistemas operativos que ejecutan BusyBox utilizando la vulnerabilidad Shellshock. BusyBox es un sistema muy utilizado especialmente en smartphones Android con permisos de Root y routers avanzados, por lo que estos dispositivos van a ser principalmente los más atacados.

Cuando este malware llega a un sistema (Windows, por ejemplo) automáticamente analiza la red en busca de smartphones, routers y otros dispositivos vulnerables. Una vez detecta uno utiliza la fuerza bruta para conseguir iniciar sesión en un terminal ssh en ellos y, una vez dentro, ejecuta dos scripts (bin.sh y bin2.sh) en el sistema vulnerable. Esto demuestra que a diferencia de las primeras versiones de BashLite, esta ya no sólo identifica objetivos potenciales sino que también los explota.

Al igual que se puede explotar de esta forma también se pueden desarrollar aplicaciones maliciosas que exploten la vulnerabilidad a través de BusyBox de forma local. Debemos tener cuidado con las fuentes desde las que descargamos las aplicaciones para evitar ser víctimas de un ataque informático utilizando esta vulnerabilidad. Para explotar Shellshock es necesario que el código se ejecute en nuestro sistema de forma local (mediante un script o aplicación maliciosa, por ejemplo) ya que de forma remota no puede ser explotado salvo en una red local como hace BashLite.

Para protegernos de este malware que explota Shellshock es recomendable actualizar los módulos de BusyBox a la espera de una actualización de seguridad, cambiar las contraseñas por defecto de nuestros dispositivos y desactivar siempre que sea posible el Shell remoto para evitar que el malware pueda localizar nuestros dispositivos en la red.

¿Qué opinas de BashLite? ¿Crees que aún pueden aparecer amenazas más peligrosas para Shellshock?

Fuente: The Hacker News