Los portales web son uno de los objetivos más atacados por los piratas informáticos. Ya sea mediante una serie de ataques específicos (fuerza bruta, por ejemplo) como buscando y explotando posibles vulnerabilidades del sistema, estos piratas suelen conseguir acceder al panel de administración de estos portales y desde allí llevar a cabo diferentes ataques (instalación de malware, modificación de contenidos, etc). Podéis visitar nuestro tutorial sobre programas crackear contraseñas.

Para evitar ser víctima de estos piratas es necesario analizar nuestra plataforma de forma periódica en busca de posibles fallos. CMSmap es una herramienta libre escrita en Python diseñada especialmente para buscar posibles vulnerabilidades en todo tipo de portales que utilicen los CMS más utilizados como Joomla, Drupal o WordPress. De forma automática, esta plataforma detectará la plataforma que está siendo utilizada y lanzará una serie de test para comprobar la seguridad de la misma y notificar al administrador en caso de detectar posibles vulnerabilidades.

Por defecto, un escaneo convencional de CMSmap crea 5 hilos desde los que analiza el sistema seleccionado. Este número de ha limitado para evitar que durante el escaneo puedan ocurrir ataques DoS, sin embargo, el número de hilos puede aumentar, aumentando el riesgo pero reduciendo el tiempo total.

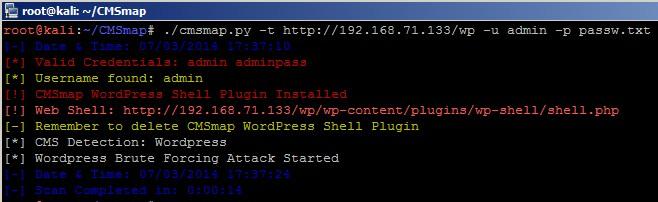

En la imagen anterior podemos ver un ejemplo de un escaneo de vulnerabilidades sencillo. En primer lugar se ha detectado un usuario potencialmente vulnerable (admin) y se ha probado a intentar acceder a él con la lista de credenciales guardadas en el archivo passw.txt con éxito. Igualmente nos indica que tenemos habilitada una extensión que puede ser utilizada por terceros usuarios para habilitar un terminal en nuestra web y poder ejecutar comandos de forma oculta.

Podemos modificar los análisis de CMSmap modificando los diferentes parámetros de la misma:

-t, --target La URL o la IP del objetivo a analizar.

-v, --verbose Si queremos ver todo el proceso paso a paso en nuestro terminal.

-T, --threads Número de hilos.

-u, --usr Nombre de usuario o archivo de usuarios a probar.

-p, --psw Contraseña o archivo de contraseñas a probar.

-i, --input Archivo de texto con múltiples sitios que analizar.

-o, --output Exportar los resultados a un fichero.

-k, --crack Analizar los Hash de las contraseñas.

-w, --wordlist Comprobar una lista de palabras en los análisis.

-a, --agent Configurar un agente específico.

-U, --update Actualizar todo.

-f, --force Escaneo de vulnerbailidades por fuerza bruta.

-F, --fullscan Escaneo completo, desactivado por defecto por ser muy lento.

-h, --help Mostrar la ayuda.

Podemos acceder al desarrollo del proyecto, así como al fichero README explicativo desde la plataforma GitHub. CMSmap aún se encuentra en una etapa temprana de su desarrollo, por lo que aún puede no ser 100% eficaz, carecer de funciones y generar algún fallo al realizar los análisis. Sin embargo, poco a poco irá mejorando y convirtiéndose en una herramienta imprescindible para cualquier administrador de sistemas.

¿Qué te parece CMSmap? ¿Conoces otras plataformas similares?