La realidad es que a lo largo de la historia de estos componentes han sufrido pocos fallos de seguridad como este, detectado el pasado mes de marzo. Ahora expertos en seguridad han detectado que los chips de memoria RAM DDR3 vulnerables a Row Hammer pueden sufrir los efectos de este gracias a la utilización de código Javascript.

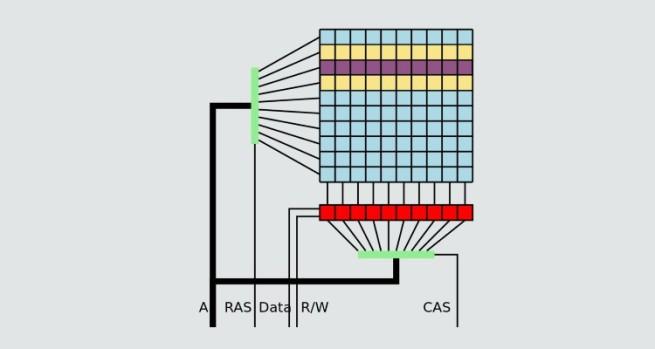

Esta vulnerabilidad permitía al atacante tomar el control del equipo gracias a un fallo producido por un campo magnético: según se detalló hace varios meses, consiste en utilizar de forma continuada una fila perteneciente a uno de los chips que forman los DIMM de memorias RAM, provocando que se cree un campo magnético y que las operaciones en las filas adyacentes fallen, alterándose el ciclo normal de funcionamiento de las lecturas y escrituras.

Teniendo en cuenta que ahora se ha demostrado que un código Javascript puede o tener el resultado los atacantes disponen de muchas más facilidades, ya que ahora solo tiene que subir el código a una página web y esperar que el usuario realice su descarga y lo ejecute en el equipo.

El código Javascript que utiliza Row Hammer también se puede ejecutar desde un navegador

Tal y como han detallado los investigadores al mando de esta demostración, los propios navegadores también son capaces de ejecutar este tipo de archivos, por lo que se eliminaría la necesidad de descargar un archivos. Durante las pruebas realizadas, los investigadores se percataron de que al reducir la velocidad de ejecución de este código en el navegador también desaparecía Row Hammer, por lo que se han apresurado en recomendar esto a los principales desarrolladores de navegadores.

Sin embargo, ya saben que sus palabras no serán escuchadas ya que reconocen que hoy en día los programadores de este tipo de aplicaciones están obsesionados con la obtención del mejor rendimiento en los test.

Muchos chips de memoria RAM están preparados frente a esta vulnerabilidad

Desde que se detectó el problema, fueron muchos los fabricantes que se apresuraron a crear medidas para minimizar o impedir que esta vulnerabilidad hiciese acto de presencia. A pesar de que estas pedidas están presentes en la actualidad en muchos chip, los expertos encargados de demostrar las opciones con el código Javascript informan que las medidas adoptadas no son suficientes y que en muchos casos no impiden que la vulnerabilidad aparezca y permita a terceras personas acceder a la memoria física del equipo.

Fuente | Softpedia