En RedesZone hemos hablado en varias ocasiones de cómo configurar un servidor SSH correctamente para conectarnos remotamente y administrar nuestros servidores. Además también os hemos dado recomendaciones sobre cómo mejorar su seguridad. Hoy os traemos un caso práctico donde se demuestra la importancia de proteger adecuadamente tu servidor SSH, y además también las consecuencias si intentas atacar un servidor probando múltiples claves ya sea por diccionario o fuerza bruta.

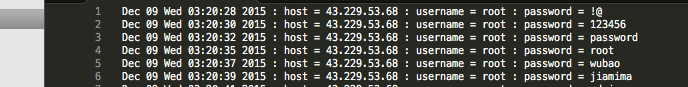

Cuando contratamos un servidor VPS o dedicado en un hosting, es común encontrarse que el direccionamiento IP que utilizan está registrado en las bases de datos de ARIN, RIPE y otras organizaciones que se encargan de gestionar las direcciones IP a lo largo y ancho de todo el mundo. En este caso que os vamos a contar, Digital Ocean es un proveedor de VPS con un rango de IP que podemos ver públicamente en ARIN, lo que permite a los usuarios malintencionados probar fuerza bruta y diccionario para intentar acceder vía SSH a todos los servidores de este rango de IP. El administrador decidió instalar un Honeypot simulando un servidor SSH y capturando todas las direcciones IP de origen con las contraseñas que han intentado para iniciar sesión como «root».

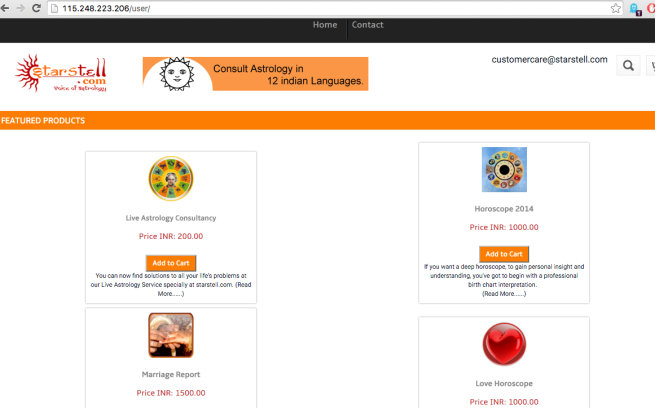

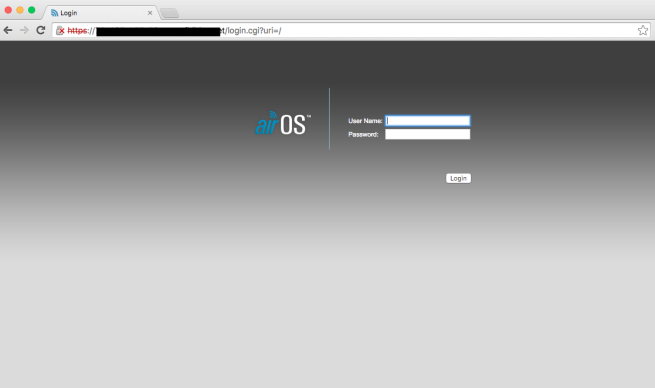

Inmediatamente después de ponerlo en marcha, cientos de direcciones IP de origen comenzaron a intentar acceder al «servidor SSH». El resultado de este Honeypot es que en tres meses recibió un total de 1 millón de intentos de acceso no autorizados. De hecho, en esta investigación se ha dado cuenta que algunas direcciones IP de origen alojaban páginas web, web de prueba (como la que se configura en cuanto instalas un servidor web) pero también encontró el menú de acceso a un equipo Ubiquiti Air OS.

Por tanto, si vas a intentar entrar a un servidor SSH que no es tuyo, asegúrate que no tienes ningún servicio corriendo en tu sistema y accesible desde Internet, porque de lo contrario serás el cazador cazado como has visto. Podéis visitar nuestro tutorial para configurar un túnel SSH.

Os recomendamos acceder a la página LiveSSHAttack.net donde encontraréis toda la información sobre este Honeypot. En este enlace tenéis las estadísticas de las IP de origen que más han atacado así como los usuarios y contraseñas más probados a lo largo de estos meses. También tenéis un completo gráfico que muestra detalladamente cómo evoluciona el ataque.

Cómo proteger tu servidor SSH con seguridad

En RedesZone hemos realizado un completo manual para proteger al máximo vuestro servidor SSH de intrusiones, lo más recomendable es utilizar claves criptográficas para la autenticación, y no permitir el acceso a través de usuario y contraseña. Por último, si quieres una seguridad adicional, os recomendamos darle una oportunidad a Latch para no permitir el acceso al servicio SSH a menos que tú lo permitas.