Cuando los expertos en seguridad informática quieren hacer un pentesting a una organización, es fundamental saber los diferentes dominios con los que cuenta dicha organización. Sublist3r es una herramienta escrita en Python y que se encarga de mostrarnos un listado de subdominios que tiene una determinada empresa, para ello utiliza la potencia de los motores de búsqueda.

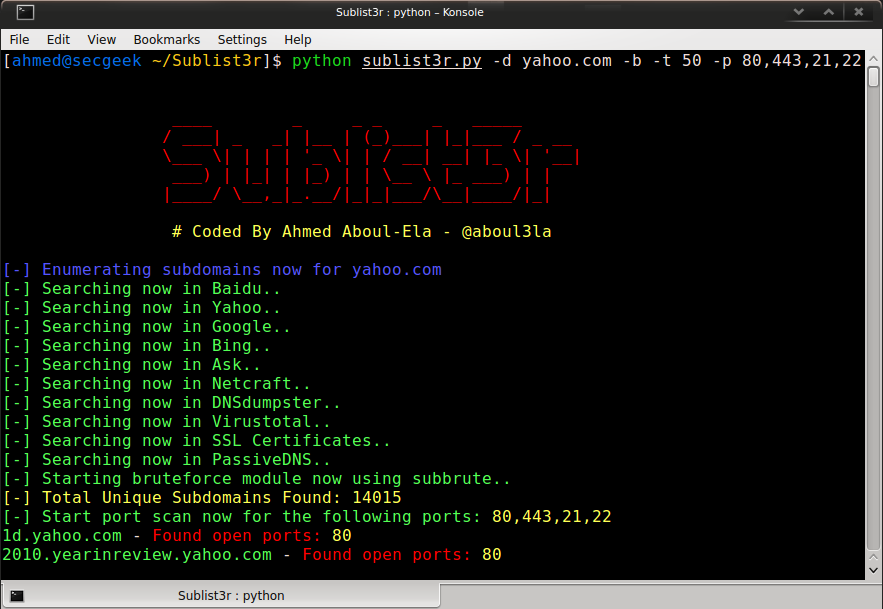

Sublist3r es capaz de buscar en los principales motores de búsqueda como Google, Yahoo, Bing, Baidu, and Ask la existencia de subdominios, simplemente debemos proporcionar el dominio principal de la empresa y el programa se encargará del resto. Sublist3r también recopila subdominios utilizando Netcraft, VirusTotal, ThreatCrowd, DNSdumpster y passiveDNS. Otra característica añadida recientemente a Sublist3r es subbrute, una herramienta que hace exactamente la misma función pero que en lugar de utilizar los motores de búsqueda, utiliza un listado de palabras de un fichero e incluso prueba con fuerza bruta la existencia de diferentes subdominios.

Esta herramienta al estar escrita en Python, necesita que nuestro sistema operativo tenga instalado Python 2.7.x y funciona en cualquier plataforma, si tenemos instalado en nuestro sistema otra versión es posible que también funcione el programa pero el desarrollador no lo garantiza.

Cómo funciona Sublist3r

Este programa permite, además de mostrar el listado de subdominios buscados a través de los motores de búsqueda, buscarlos a través del módulo de fuerza bruta (proporcionado por la herramienta subbrute), además también es posible realizar un escaneo de puertos en los subdominios encontrados y nos mostrará cuáles tenemos abiertos. Otras características es que podremos definir el número de hilos para mejorar el descubrimiento de subdominios por fuerza bruta. Por último, Sublist3r nos permite guardar todos los resultados en un fichero de texto para su posterior tratamiento.

Si por ejemplo ejecutamos el siguiente comando, buscaremos en los motores de búsqueda todos los subdominios de RedesZone.net:

python sublist3r.py -d redeszone.net

Si por ejemplo queremos que solo nos muestre subdominios que tengan los puertos 80 y 443 abiertos, deberemos poner lo siguiente:

python sublist3r.py -d example.com -p 80,443

Esta última opción de escaneo de puertos se ha implementado en la última versión de Sublist3r, igual que la posibilidad de realizar búsquedas a través de VirusTotal y otras plataformas, por lo que si ya conocías esta herramienta os recomendamos descargar la última versión.

En la página web oficial del proyecto Sublist3r en GitHub tenéis toda la información sobre cómo instalar las dependencias de Python así como ejemplos de utilización.