Hyperfox es uno de los Proxy Man In The Middle más completos y fáciles de utilizar. Esta herramienta gratuita es capaz de capturar el tráfico HTTP y HTTPS de nuestra red local, y almacenar toda la información en una base de datos para su posterior tratamiento. Aprende para qué sirve un proxy SOCKS5.

Principales características de Hyperfox

Cuando realizamos un ataque Man In The Middle para realizar una auditoría de seguridad en la red local, no solo se necesita hacer el típico ARP Spoofing, sino que tenemos que tener una herramienta para capturar toda la información y mostrarla de manera fácil al auditor. Hyperfox es compatible con el protocolo HTTP, por lo que todas las peticiones que nuestra víctima realice, nosotros seremos capaces de capturarla de manera fácil y rápida. Os recomendamos leer nuestro tutorial para evitar el ataque ARP Spoofing.

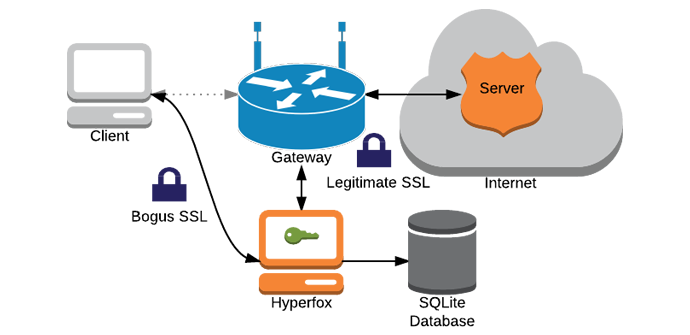

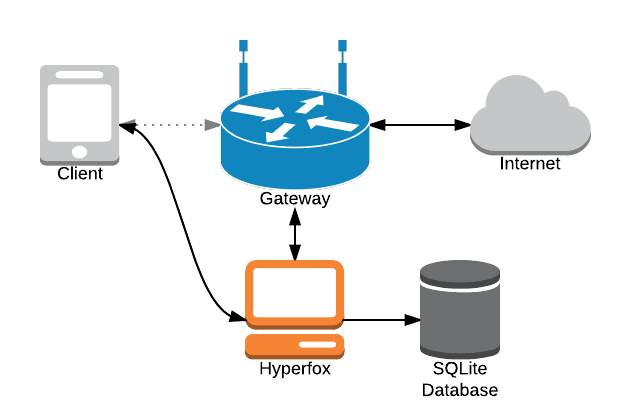

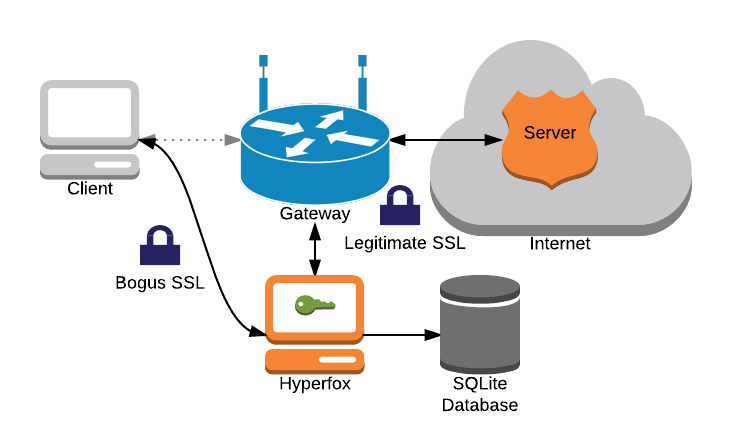

En el siguiente diagrama se puede ver cómo funcionaría Hyperfox es un esquema de red típico para la realización de ataques Man In The Middle.

Esta herramienta también es capaz de capturar peticiones HTTPS, Hyperfox es capaz de crear certificados SSL al vuelo utilizando un certificado raíz autofirmado por el usuario. Si la máquina objetivo reconoce la CA como de confianza, la víctima no notará nada en su navegador, de lo contrario le saldrá el típico aviso de que el certificado digital no está reconocido por ninguna CA de confianza. Si la víctima acepta este certificado falso, todo el tráfico HTTPS será correctamente interceptado y guardado en una base de datos para su posterior tratamiento.

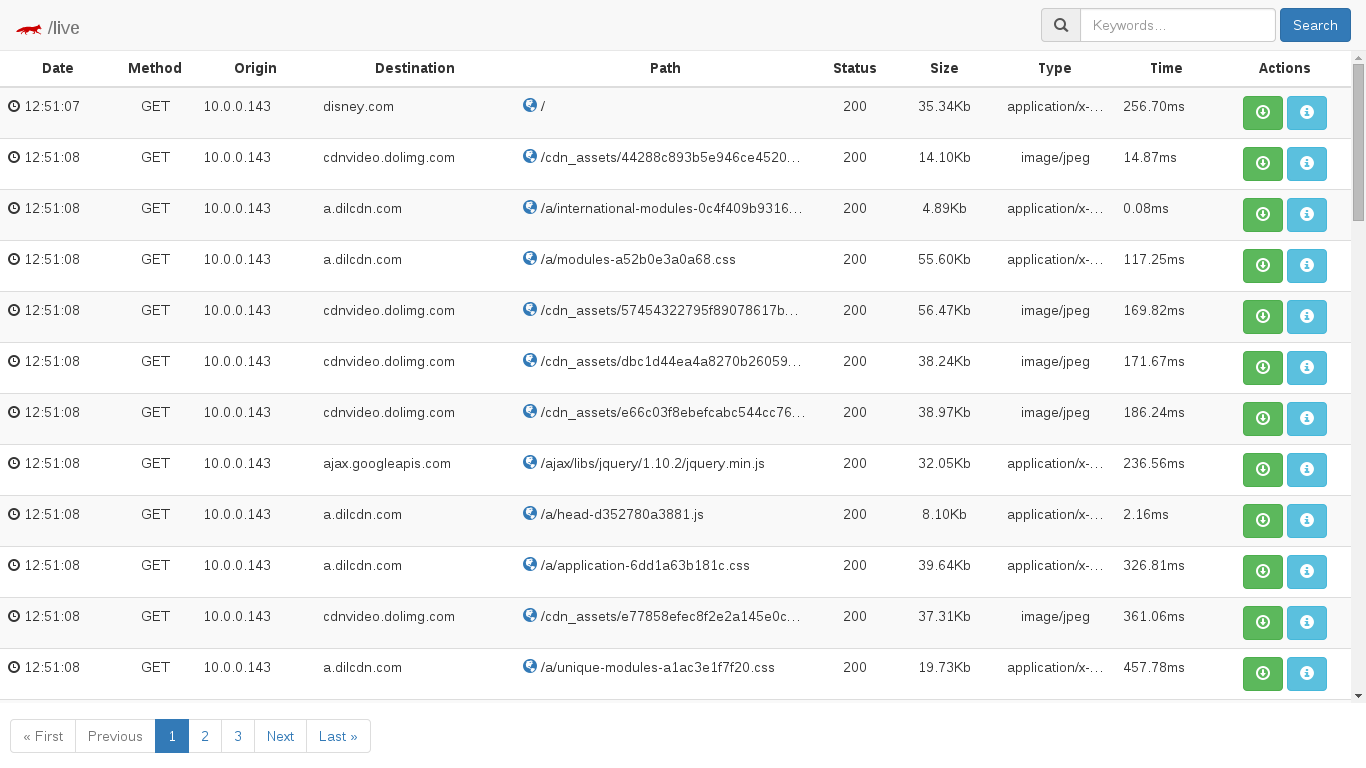

Esta herramienta guarda toda la información en una base de datos SQLite, además proporciona una interfaz gráfica de usuario muy sencilla donde podremos ver en tiempo real todos los mensajes intercambiados, tal y como podéis ver aquí:

Sistemas operativos compatibles con Hyperfox

Este software es de código abierto, pero el equipo de desarrollo de la herramienta ha precompilado los ejecutables para sistemas Linux x64, Linux ARMv6, MacOS x64, FreeBSD x64 y también Windows de 32 bits. No obstante, siempre podremos descargarnos el código fuente de la página de GitHub para compilarlo nosotros mismos. Los requisitos para compilarlo es tener Go1.4, gcc y también Git. En la página de descargas de Hyperfox tenéis los pasos para compilar la herramienta sin problemas.

Puesta en marcha del sistema

Lo primero que deberemos hacer para que la herramienta funcione correctamente, es activar el IP Forwarding en nuestro sistema operativo, también necesitaremos utilizar Iptables para redirigir el tráfico a un puerto en concreto donde el Proxy estará escuchando para capturar toda la información. En este artículo de cómo configurar el host tenéis toda la información.

Por último, debemos ejecutar herramientas como arpspoof o dsniff para redirigir el tráfico de la víctima a nuestro equipo, realizando el conocido ataque ARP Spoofing. A continuación, simplemente con ejecutar hyperfox en nuestro sistema ya comenzará a funcionar si usamos HTTP, si vamos a usar HTTPS deberemos seleccionar el certificado digital que vamos lanzarle al cliente.

Os recomendamos acceder a la página web oficial de Hyperfox donde encontraréis toda la información sobre esta magnífica herramienta.