Cualquier administrador de sistemas y redes, ha tenido que utilizar alguna vez un analizador de paquetes para saber qué está ocurriendo en su red a bajo nivel. Herramientas como Wireshark que es multiplataforma, o tcpdump para sistemas Linux, son las más conocidas y utilizadas. Hoy os vamos a presentar dripcap, un analizador de paquetes con una interfaz gráfica de usuario muy limpia, pero no por ello nos dará menos información.

¿Qué es dripcap?

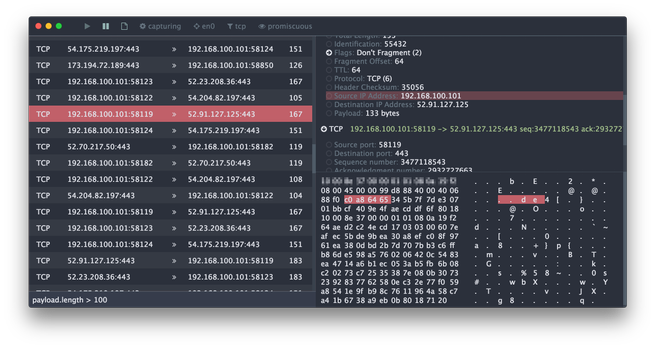

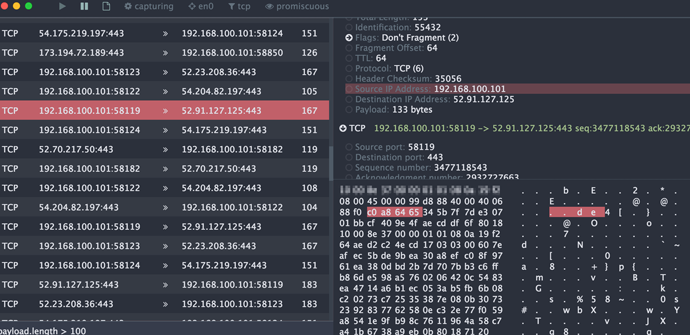

Dripcap es un nuevo analizador de paquetes para ver en tiempo real todos los paquetes que están pasando por nuestra tarjeta de red. El punto fuerte de esta herramienta es su interfaz gráfica de usuario, una interfaz moderna y limpia, ideal para encontrar rápidamente la información que necesitemos. Esta herramienta es completamente gratuita, además es de código abierto por lo que podremos ver el código fuente y modificar lo que haga falta.

Esta herramienta es compatible con sistemas operativos Microsoft Windows (Windows 8 en adelante), y necesita la librería WinPcap para funcionar. También lo podremos instalar en sistemas operativos basados en Linux e incluso en MacOS, por lo que esta herramienta es multiplataforma.

Descarga e instalación de dripcap

La descarga e instalación de dripcap es realmente sencilla, simplemente debemos entrar en la página oficial de descargas donde podremos descargar la última versión (actualmente la última versión es la 0.3.10). En esta página tendremos la posibilidad de descargar la herramienta para los diferentes sistemas operativos.

- Descarga para sistemas Windows

- Descarga para Linux .deb

- Descarga para Linux .rpm

- Descarga para MacOS

En la página de GitHub dedicada a la descarga e instalación tenéis unas breves instrucciones de cómo descargar e instalar esta herramienta. Es importante saber si la tarjeta tiene modo monitor y poder aprovecharla.

Utilización de dripcap

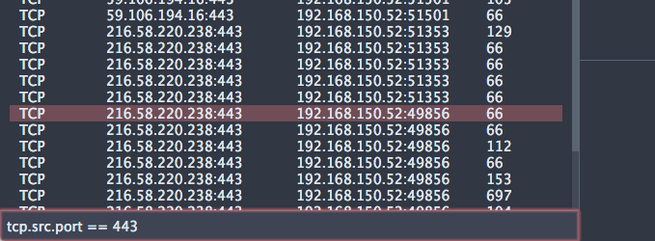

Esta herramienta nos permite crear filtros una vez que hemos capturado todos los datos, por ejemplo, si queremos mostrar únicamente los paquetes con puerto de origen 443, podremos aplicar un filtro fácilmente. No solo podremos hacerlo con todos los datos ya capturados, sino también en tiempo real mientras se están capturando.

Otra característica interesante es que nos permite hacer un filtrado en la propia captura, es decir, si nosotros necesitamos solo capturar las peticiones HTTP, el resto de protocolos no los capturará (ni tampoco nos lo mostrará). De esta forma, el archivo de captura será menor, y el uso de CPU se verá reducido drásticamente.

Os recomendamos darle una oportunidad a dripcap, en su página web oficial tenéis todos los detalles. También tenéis disponible el código fuente de este proyecto que podéis encontrarlo directamente en su GitHub.