Qué puertos abrir para VPN PPTP, L2TP, OpenVPN, IPsec y WireGuard

Hoy en día se utilizan mucho las redes Wi-Fi públicas, se pueden usar, pero eso no quiere decir que no tengamos que extremar las precauciones. En ese sentido, nunca debemos olvidarnos de nuestra seguridad, y siempre debemos contar con una conexión VPN. A veces, hay épocas del año como las vacaciones de verano, semana santa o los puentes en los que tener un servicio de este tipo se hace muy necesario. Para nuestra mayor tranquilidad deberíamos optar por una VPN de pago, porque las gratuitas a veces terminan vendiendo parte de nuestros datos. La otra alternativa segura y gratuita es crear un servidor VPN en nuestra casa, en este tutorial vamos a hablar sobre qué puertos abrir para una VPN si utilizas los protocolos PPTP, L2TP, OpenVPN, IPsec y WireGuard.

En muchas ocasiones, aunque queramos desconectar y relajarnos, ya sea en vacaciones o tiempo de ocio, nuestro smartphone nos acompaña. Así, vayamos donde vayamos seguramente en muchos momentos dispongamos de una red Wi-Fi pública disponible que podemos utilizar. Ya sea por nuestra propia seguridad o la de la empresa en la que trabajamos, debemos usarlas con cautela y estar estar protegidos.

Lo primero que vamos a hacer es explicar las razones por la que es necesario tener nuestro propio servidor. Luego veremos qué puertos para una VPN debo abrir en el router dependiendo del protocolo VPN utilizado.

Qué es un servidor VPN

Un servidor VPN o Red Privada Virtual es una herramienta muy importante en el término de seguridad en red. Funciona como un intermediario seguro entre tu dispositivo e Internet, añadiendo un nivel adicional de privacidad y seguridad. Cuando te conectas a un servidor VPN, tu tráfico de Internet se enruta a través de una conexión cifrada, ocultando tu dirección IP y protegiendo tus datos ante posibles amenazas.

Debes saber que la función principal de un servidor VPN es crear un túnel seguro, utilizando protocolos de cifrado avanzados como el SSL/TLS para proteger la información que transmites. Esto es algo muy importante cuando te conectas a redes públicas, por ejemplo, como en una cafetería o en un aeropuerto, donde los riesgos de seguridad son mayores.

Además, no solo nos dan mayor protección y seguridad cuando navegamos, también ofrecen la capacidad de eludir restricciones geográficas. Al conectarte a un servidor en otro país, puedes acceder a contenido que en tu país o en tu zona geográfica se encuentre bloqueado. Algo muy útil para acceder a servicios, webs y aplicaciones que estén restringidos en tu región.

Razones para tener un servidor VPN en nuestra casa

Aquí tenemos que hablar de los servidores VPN externos que son aquellos que nos permiten conectarnos a su red para poder navegar con mayor privacidad y seguridad, cifrando nuestros datos. En este caso sería abrir puertos para una VPN que tendríamos alojada en nuestra red doméstica. La finalidad de utilizar este tipo de servidores es mejorar la seguridad y privacidad de nuestra conexión a Internet al viajar todos nuestros datos cifrados. Así, nuestra información es como si viajara protegida dentro de un túnel gracias al cifrado que impide que los ciberdelincuentes puedan acceder a ella.

Como ya hemos explicado antes, una de las opciones sería contratar una VPN de pago de calidad como NordVPN, SurfShark, CyberGhost o HMA VPN. No obstante, podemos optar por opciones gratuitas e igualmente seguras. Lo único que se requiere es abrir puertos para una VPN en el router y tener el equipamiento de red adecuado.

Hoy en día, cada vez es más frecuente que los usuarios compren routers de fabricantes de reconocido prestigio como ASUS, FRITZ!Box, NETGEAR o D-Link en vez de utilizar los que nos proporciona nuestro proveedor de Internet. La razones por las que optan por este equipamiento de red es por su mayor calidad Wi-Fi, posibilidad de tener tu servidor VPN o multimedia y más. Esto lo consiguen gracias a un mejor hardware y un firmware más completo. Además, otro equipamiento que está ganando gran repercusión son dispositivos como la Raspberry Pi o los servidores NAS. Por lo tanto, si tenemos alguno de estos dos dispositivos en nuestra red doméstica también podemos utilizarlos para montar nuestro propio servidor VPN.

En resumen, tener nuestro propio servidor VPN nos va proporcionar las siguientes ventajas

- Nos va a poder permitir conectarnos de forma segura y privada a Internet.

- Podremos utilizarla desde cualquier sitio.

- No dependeremos de un servicio de pago.

- Podremos elegir el protocolo y la seguridad de nuestra VPN. Así podremos escoger entre L2TP, OpenVPN, IPsec y WireGuard, PPTP lo descartamos porque es un protocolo no seguro, aunque todavía se usa.

- Otra de las principales ventajas que nos ofrece tener nuestra propia VPN es la flexibilidad, ya que podemos elegir los parámetros que más nos convengan y esto incluye la potencia también las ubicaciones que necesitamos y también nos permite elegir si necesitamos configuraciones económicas o más bien alguna con un poco más de calidad y sobre todo más velocidad, que es lo que nos viene haciendo falta hoy en día.

- No nos podemos olvidar de una de las principales ventajas y es que, al no estar ligado a un servicio específico de pago, el hecho de que estemos creando nuestro propio servidor VPN supondrá que gozaremos de una mayor privacidad. Esto se debe, principalmente, a que no tendremos que estar compartiendo nuestros datos con ningún proveedor y como somos nosotros los propietarios de nuestro servidor, al mismo tiempo somos los que controlamos nuestros datos, por lo que sin duda es una de las mejores razones para tener en cuenta la opción de montar nuestro propio servidor.

- Por otro lado, cuando se trata de servidores VPN en la nube, también existen ventajas en cuanto al punto anterior que es la privacidad, aunque suene paradójico, y es que, al ser un servidor virtual, tenemos la capacidad de eliminar los servidores a nuestro antojo y crear nuevos servidores cuando así lo necesitemos. Por supuesto, al eliminar dicho servidor, con él, se eliminan los datos de manera definitiva.

En base a ello tenemos los inconvenientes que serían:

- La seguridad recae en nuestras manos, debemos ocuparnos de que tanto ese router, NAS o Raspberry Pi estén actualizados y bien configurados.

- El consumo de energía es relativo, porque en algunos casos van a estar siempre en funcionamiento, por lo que no supondría ningún coste, como un servidor NAS.

- Otro de los inconvenientes que observamos es que puede que seamos un poco más fáciles de rastrear. La razón de esto es que al estar utilizando la misma dirección IP para todas las conexiones que realizamos suele ser más sencillo para los sitios web rastrearnos, por lo que debemos tener cuidado en que sitios web ingresamos, ya que el solo hecho de tener una VPN no debe hacernos pensar que estamos blindados en este sentido.

Otro aspecto muy importante cuando tenemos un servidor VPN en nuestra casa, es que podremos acceder a todos los recursos compartidos como si estuviéramos físicamente conectados, por lo que es algo que debemos tener muy en cuenta.

Protección de las conexiones

Cuantos más puertos estén abiertos, más posibilidades estamos dando a los hackers de encontrar alguna brecha en la seguridad para acceder a nuestro router y demás dispositivos. Esto les da poder para hacerse con cierto control sobre estos para robar información, por ejemplo, o causar otro tipo de estragos en nuestra red.

Es recomendable que para conseguir una mayor seguridad en la conexión, mantener única y exclusivamente abierto el puerto que vamos a necesitar para utilizar nuestra VPN, y que sea solo el que se recomienda para esta, y no tener habilitados otros diferentes. Puesto que de este modo, la información que pase por ese puerto, estará de por si encriptada por la propia conexión VPN.

Que desventajas tiene

El hecho de crear tu propio servidor VPN lo cierto es que también presenta una serie de puntos en contra que se deben valorar antes de nada. Por ejemplo, uno de los primeros inconvenientes que nos podemos encontrar en nuestro camino es que hacen falta una serie de conocimientos para poder configurar sin errores un router o hasta para convertir una Raspberry Pi.

Por esto mismo, en función de los conocimientos que tengas en este campo, podría resultar o no una desventaja frente a otros usuarios. Es por esto mismo por lo que, para muchos, sí que será un punto en contra en el momento de querer montar un servidor VPN en casa.

Además del anterior aspecto, también hay otro punto que hay que valorar en todo momento: mantener siempre encendido el equipo. Si queremos que funcione en todo momento, habrá que dejarlo encendido. Y si, en tu caso, el router es compatible, no pasará nada, sin embargo, si tienes que usar una Raspberry Pi, entonces te interesa contar con otro dispositivo conectado, al igual que si se dan continuos cortes en el suministro de la luz, entonces se cortará la conexión en sí.

Y, al tener que dejar un equipo siempre encendido para tener el servidor VPN en casa en funcionamiento, hay que tener claro que el coste será mayor todos los meses. Sin dejar de lado que mantener una buena VPN tampoco es barato. Por lo que va a costar un dinero que, para muchos, será una cantidad demasiado elevada.

Es por todo esto por lo que no solamente hay que tener en cuenta las razones a favor de tener nuestro propio servidor VPN, sino también hay que ser conscientes de los aspectos en contra ya que juegan un papel importante en todo momento.

Qué puertos debemos abrir en nuestro router

De cara a entender mejor este apartado, lo primero es conocer a qué nos referimos cuando hablamos de puertos. Estos son los diferentes canales por los que un equipo, ya sea un PC, un router o un smartphone, pueden enviar o recibir datos para realizar la comunicación con otros dispositivos. Estos no son simples canales diferenciados por números, si no que a mayores, son tres la categorías que nos podemos encontrar, en donde se categorizan 65536 puertos.

- Puertos del 1 al 1024. Están generalmente reservados para los protocolos con un uso muy extendido, como por ejemplo HTTP o POP3, incluso reservados para sistemas operativos. Otro nombre que puede recibir esta categoría es “Puertos bien conocidos”.

- Puertos del 1025 al 49151. Aquí nos encontramos la mayor parte de ellos. Estos están destinados a usos más libres por parte de las aplicaciones. Aquí se encuentran los puertos que suelen usar las conexiones VPN. Si queremos ver todos estos puetos y que protocolos usan, podemos verlo desde un listado que nos facilita IANA. A este tipo de puertos, también se les conoce como “Puertos registrados”.

- Puertos 49152 al 65536. Estos son los considerados puertos dinámicos y privados. Son los utilizados para realizar conexiones directas entre equipos, o también llamadas peer to peer. Otro nombre que reciben, es el de “Puertos dinámicos o privados”.

Si queremos configurar un servidor VPN en un equipo, tendremos que abrir unos determinados puertos TCP o UDP. Cada router tiene su propio firmware con sus propias opciones, al igual que también sucede lo mismo con un Raspberry Pi o un NAS. Eso hace que el procedimiento para cada uno de ellos sea único. Si tomamos como ejemplo el caso de un NAS QNAP, su proceso de configuración es de lo más sencillo. Por otra parte, si nos fijamos en una Raspberry Pi, el procedimiento suele ser más complicado porque la instalación, configuración y puesta en marcha es mucho más «manual».

No obstante, independientemente del equipo de red que utilicemos, todos ellos comparten una característica en común a la hora de la configuración. En este caso se trata que para poder utilizar nuestro servidor VPN necesitaremos tener abiertos los puertos correspondientes. En caso de no hacerlo así nuestro router bloqueará la conexión y no podremos utilizarlo. También sería conveniente que en el DHCP estático del router tuviese establecida una IP fija local o en su defecto, en el propio dispositivo si admite dicha configuración.

También hay que señalar que los puertos que utilizamos van a ser diferentes y variarán en función del protocolo VPN que utilicemos, de hecho, en algunos protocolos se permite utilizar el puerto TCP o UDP que nosotros queramos, pero os vamos a indicar cuáles son los puertos por defecto. A continuación, os mostramos los puertos para una VPN que debemos abrir según el protocolo que utilicemos para crear nuestro servidor.

PPTP

El protocolo PPTP o también conocido como Point to Point Tunneling Protocol, es un protocolo VPN que actualmente está obsoleto debido a su seguridad. Permite configurar redes privadas virtuales en modo cliente/servidor VPN, sin embargo, debido a su cifrado débil no se recomienda utilizar nunca en ninguna circunstancia, ya que presenta bastantes vulnerabilidades.

Este protocolo hace uso del puerto 1723 TCP. Debido a que es un protocolo no seguro que está totalmente obsoleto, lo aconsejable sería mantener cerrado este puerto, y seleccionar otro de los protocolos que mencionamos a continuación en su lugar.

L2TP

El protocolo L2TP o también conocido como Layer 2 Tunneling Protocol, es un protocolo VPN que actualmente se utiliza para redes VPN. Es el heredero del popular protocolo PPTP y fue creado para corregir todos sus fallos, sin embargo, por sí mismo es un protocolo de VPN que no es seguro de utilizar, siempre debe usarse junto con el protocolo IPsec para proporcionar una capa de confidencialidad, autenticidad e integridad a los datos transmitidos. Este protocolo utiliza el protocolo PPP para realizar la conexión, define su propio protocolo de establecimiento de túneles e incluye los mismos mecanismos de autenticación que PPP. La parte negativa es que L2TP tiene deficiencias bastante importantes:

- Solo realiza la autenticación entre los puntos finales del túnel, y no por cada paquete que viaja por dentro de este túnel.

- No comprueba la integridad de los datos transmitidos, es decir, no comprueba cada paquete de forma individual.

- No cifra o encripta ningún paquete de datos, por lo que no proporciona confidencialidad de los datos.

- Aunque la información contenida en PPP puede ser cifrada, no dispone de los mecanismos necesarios para ello.

Por todos estos motivos, L2TP siempre se utiliza dentro de una conexión IPsec que sí le proporciona seguridad. L2TP utiliza el puerto 1701 con TCP. Este protocolo de VPN no permite el cambio de puerto, es el estándar siempre.

IPSec / IKEv2

El protocolo IPsec o también conocido como Internet Protocol security, es un conjunto de protocolos cuya función es asegurar las comunicaciones que se realizan a nivel de Protocolo de Internet (IP). Este protocolo permite cifrar y autenticar cada paquete que se envía y que se recibe a través del túnel VPN, además, incorpora un protocolo llamado IKE que se encarga de negociar el tipo de cifrado, autenticación e intercambio de claves extremo a extremo. Este protocolo se puede utilizar de manera única, o en conjunción con el protocolo L2TP que hemos visto anteriormente.

Este protocolo utiliza los puertos 500 y 1500 UDP, para que funcione la comunicación con IPsec es necesario abrir ambos puertos, de lo contrario tendremos problemas con el NAT de la red. Este protocolo tampoco permite el cambio de puerto, debemos usar el estándar, además, este protocolo trabaja a nivel de IP (no a nivel de capa de transporte).

OpenVPN

OpenVPN es un protocolo de la capa de transporte que nos permite proteger las comunicaciones creando un túnel seguro. Incorpora una criptografía robusta, proporcionando cifrado de datos punto a punto, autenticación de todos y cada uno de los paquetes, permite revisar la integridad desde el origen hasta el destino de los paquetes etc. OpenVPN tiene dos canales a la hora de establecer un túnel VPN, el canal de control hace uso de la seguridad de TLS, generalmente TLS 1.2 o el nuevo TLS 1.3, el canal de datos hace uso de algoritmos de cifrado simétricos robustos como AES-256-GCM o ChaCha20 en sus últimas versiones.

Este protocolo utiliza por defecto el puerto 1194 UDP, sin embargo, también puede utilizar el puerto 1194 TCP, ya que soporta tanto los protocolos TCP como UDP. Además, vamos a poder seleccionar cualquier puerto para conectarnos, en este caso tenemos la libertad de elegir el puerto TCP o UDP que nosotros queramos.

Wireguard

WireGuard es el protocolo VPN más famoso y popular en la actualidad. Nos proporciona la posibilidad de levantar un túnel VPN de manera muy rápida y segura, este protocolo no permite elegir diferentes suites de cifrado como sí ocurre con OpenVPN, por defecto y de manera única siempre usará los algoritmos más seguros y rápidos. Este protocolo se está empezando a desplegar en routers, servidores NAS, firewalls y otros tipos de dispositivos, ya que tiene un bajo consumo de recursos y una grandísima velocidad.

El puerto por defecto que usa es el 51820 UDP. Sin embargo, podemos configurarlo y poner otro distinto en el servidor, pero siempre debe ser UDP y nunca TCP.

Una vez que ya sabemos qué puertos usan los diferentes protocolos de VPN, os vamos a enseñar un ejemplo práctico para abrir puertos hacia el servidor VPN.

Ejemplo práctico de abrir puertos para una VPN

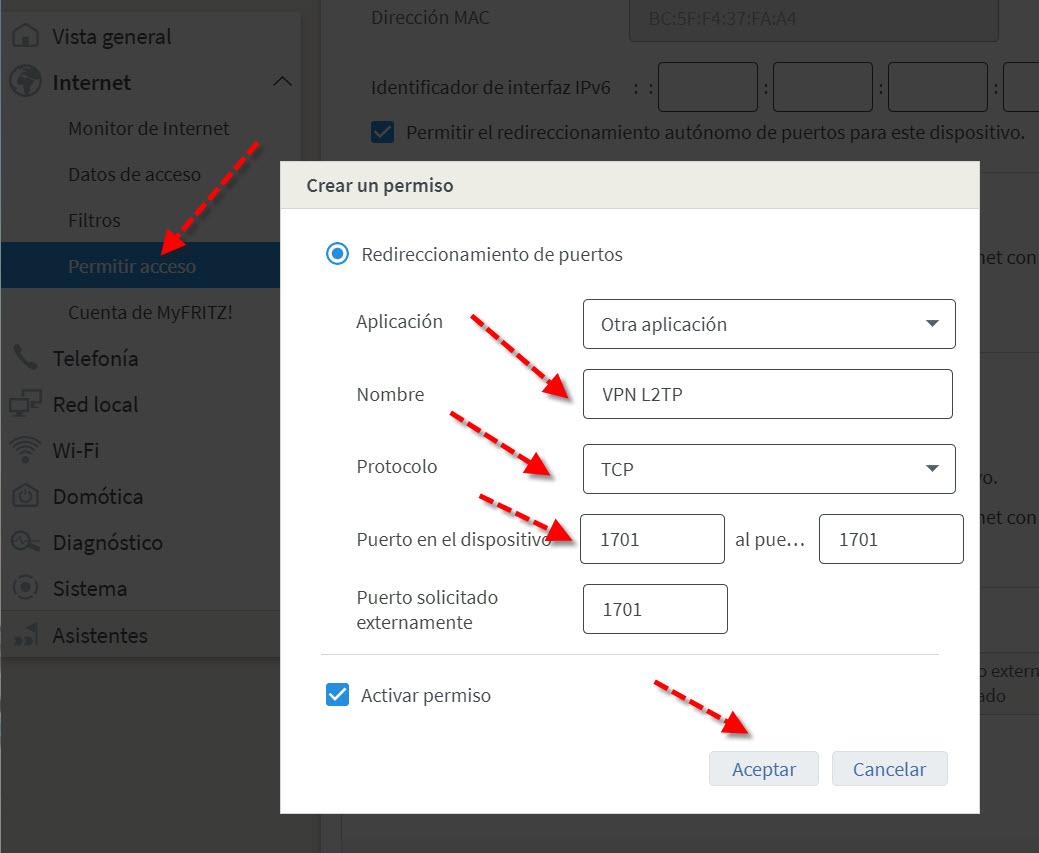

Estos puertos que acabamos de mencionar en el apartado anterior deberemos abrirlos en nuestro router. Así, en nuestro navegador de Internet pondremos la puerta de enlace de nuestro router e introduciremos su usuario y contraseña para acceder a su configuración web. Una vez dentro deberemos buscar el apartado Port Forwarding, Permitir acceso, Configuración de puertos o como lo haya denominado el fabricante. Ahora vamos a tomar como ejemplo el protocolo L2TP que utiliza el puerto 1701 con TCP.

En este caso se trataría en el apartado Permitir acceso, tendríamos que poner un nombre a la regla, seleccionar el protocolo TCP y añadir el puerto 1701.

Cuando se aplique al equipo que hemos seleccionado que tiene una IP fija local ya asignada, podremos ver la regla completa lista para ser utilizada por nuestro servidor VPN.

En este momento si tenemos bien configurado nuestro servidor VPN con el protocolo L2TP y esté tiene asignada la IP local 192.168.1.3 podremos empezar a operar con él desde el exterior, es decir, desde Internet. Recordad que para el buen funcionamiento de vuestro servidor VPN existen diferentes tipos de protocolos según la VPN que estemos usando y que cada uno de ellos usa un puerto TCP o UDP diferente.

Cómo saber cuándo abrir los puertos

En algunas ocasiones, va a ser necesario realizar la apertura de puertos en la red. Esto se hace para permitir que una aplicación o incluso un dispositivo, se puedan comunicar con el exterior. Los puertos, son canales virtuales por los cuales se permite el tráfico de datos. Cuando abrimos uno, se permite que ese tráfico de datos pueda fluir a través de ese puerto. Lo cual es útil en multitud de ocasiones diferentes, y muy variadas.

Una de las razones más comunes para abrir puertos, es permitir esta comunicación. Como pueden ser servicios en la nube, o servicios de correo electrónico, entre otros muchos. En muchos casos, es necesario que estos puertos se encuentren abiertos, y que se permita que estas aplicaciones se comuniquen con otros equipos en la red. Por otro lado, si necesitamos abrir los puertos, debemos considerar los riesgos que esto conlleva. Ya que esto es algo que abre una vía de entrada a posibles amenazas desde el exterior. Por lo cual, es muy importante que solo se abran los que son totalmente necesarios para poder desarrollar nuestra actividad. Y también se debe proteger la red todo lo que sea posible, utilizando las medidas de seguridad adecuadas para cada uno de los casos.

Podríamos decir, que el momento donde sabemos que es necesario abrir un puerto, se basa en cuando este es necesario para poder llevar a cabo alguna tarea. Por lo general, las aplicaciones más conocidas no van a darnos problemas en estos casos. Pero siempre podemos encontrar alguna alternativa, donde sí es necesario. En todo caso, siempre se deben valorar todas las opciones antes de abrir puertos de red, ya que algunos de ellos son mucho más peligrosos que otros. A pesar de que todos pueden entrañar cierto peligro. Para estar a salvo, es importante contar con un Firewall y un antivirus, los cuales nos pueden proteger de muchos de los ataques que pueden llegar por estos medios.

Peligros de abrir puertos

Siempre y cuando abrimos puertos con cualquier finalidad, debemos estar seguros de cuáles van a quedar abiertos. Cuando llevamos esto a cabo, estamos abriendo puertas hasta nuestra red, por lo cual la exposición a ataques aumenta. Pero en muchas ocasiones esto es algo necesario para que un programa funcione correctamente, o para que los videojuegos funcionen mejor online, pero siempre debemos estar alerta.

Según la OSI, la mayoría de los malware que nos podemos encontrar en internet, utilizan puertos específicos para lanzar sus ataques contra los usuarios y sus dispositivos. Por lo cual son puertos los cuales no es recomendable abrir. De lo contrario, un ataque podría suponer que nuestras comunicaciones queden comprometidas, y con ello nuestros dispositivos. Esto puede afectar directamente a nuestros datos, por lo cual nos arriesgamos a robos de información o filtraciones de cosas privadas.

Las amenazas más comunes en internet son:

- Modificación de la configuración DNS: Esto se utiliza para relacionar una IP de un servidor y el nombre de una web, a la cual nos dirigimos. Este ataque podría hacer que nos dirijan a páginas falsas, dedicadas a robar información.

- Man-in-the-middle: En este ataque, un intruso puede monitorizar y modificar los paquetes de datos que circulan por el router. Por lo cual pueden tener acceso y control sobre los datos que circulan por la red.

- Ataque DoS: Normalmente esto está dirigido a grandes compañías o eventos, pero, un atacante puede hacer que nuestro router forme parte del ejército de dispositivos los cuales envían paquetes de forma masiva a un objetivo para anular sus comunicaciones por saturación.

- Redes falsas: Los atacantes pueden crear réplicas de nuestras redes para proceder posteriormente con engaños a otros usuarios. Esto puede ser muy complicado de detectar, pues inicialmente tendríamos una red falsa con el mismo nombre y misma contraseña. Todo el que se conecte a esta, estaría en peligro.

Medidas de seguridad

Después de leer todo esto, es muy probable que tengas dudas sobre las medidas de seguridad adecuadas en los ordenadores. Si bien dar uso de una conexión VPN es de mucha ayuda debido al cifrado, esto no es algo que haga que nos podamos evitar el antivirus y el firewall. Siendo estas dos, herramientas extremadamente importantes dentro de cualquier sistema. En este caso, da igual que se encuentre conectado a la red o no, siguen siendo de mucha ayuda. Pero cuando estamos conectados a Internet y llevamos a cabo muchas tareas, cobran una importancia mucho mayor. Por varios motivos.

El primero es la protección de datos, en lo cual podemos englobar muchas cosas diferentes. Hoy en día en muchos programas tenemos que introducir datos personales, o directamente manejarlos. Entonces para todos ellos necesitamos la protección que nos ofrecen estos sistemas. En este caso de la apertura de puertos, es de extrema importancia. A pesar de utilizar VPN, el antivirus y el firewall van a jugar un papel fundamental en nuestro día a día. No solo nos van a evitar que nuestro PC se infecte o reciba algún que otro ataque, sino que las aplicaciones que se sacan un beneficio de esos puertos abiertos, funcionen de una forma mucho más segura.

Los datos en la actualidad, son uno de los activos más poderosos que hay en Internet y en el mundo en general. El problema es que no solo las empresas fiables quieren estos datos, sino todo tipo de empresa o atacantes que buscan obtener un beneficio también. Por lo general es económico, y lo pueden ejecutar de muchas formas diferentes. En todo caso, estar protegidos no es algo que solo nos va a beneficiar a nosotros, sino a todos los usuarios que utilizan nuestra conexión a Internet. Dónde están los teléfonos móviles, tablets y demás equipos que se encuentran dentro de nuestra propia red. De todos modos, todos esos equipos deben contar también con sus respectivas medidas de seguridad.

Por lo cual, si bien abrir puertos es una función que nos puede ayudar a que algunos programas funcionen correctamente, y a establecer comunicaciones con servidores concretos también puede hacer que nuestras comunicaciones se vean comprometidas. Por lo cual es recomendable contar con medidas de seguridad para neutralizar estos inconvenientes lo máximo posible, y no abrir más puertos de los estrictamente necesarios en todo momento.