Las conexiones VPN son utilizadas, principalmente, para ocultar nuestra identidad en la red y poder navegar de forma segura (gracias al cifrado de extremo a extremo) y privada con la seguridad de que nada de información sobre nosotros se filtra. Por ello, la seguridad de los servidores VPN es algo crucial para permitirles cumplir correctamente con su finalidad, seguridad que, en ocasiones, puede dejar un poco que desear como le ha pasado recientemente al servidor TunnelBear.

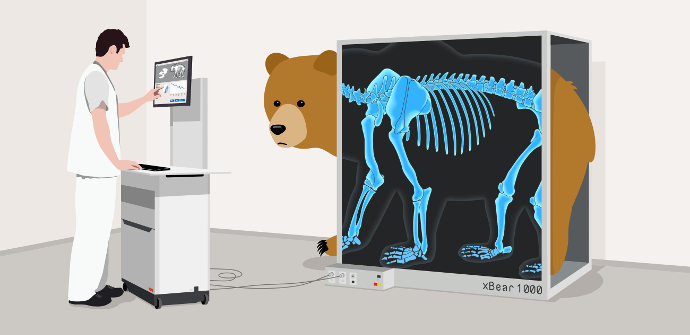

TunnelBear es uno de los servidores VPN más conocidos debido, principalmente, a que es uno de los más sencillos y rápidos de utilizar. Para seguir mejorando el servicio y ganándose la confianza de los usuarios, los responsables de este servidor decidieron someterse a una auditoría de seguridad que comprobara si realmente la plataforma era segura o si existía algún fallo de seguridad tanto en los propios servidores como en el código fuente. Conoce cómo saber si una VPN es una estafa.

La empresa encargada de llevar a cabo la auditoría ha sido Cure53 (empresa alemana que ya ha auditado proyectos como cURL, NTP, las cuentas de Firefox, Briar, SecureDrop, Cryptocat y Dovecot) y todo el proceso se ha llevado a cabo en dos fases, la primera de ellas en 2016 y una segunda llevada a cabo recientemente.

La auditoría de TunnelBear reveló varias vulnerabilidades graves, aunque la mayoría ya han sido solucionadas

Durante la primera de las auditorías, la que tuvo lugar en 2016, se detectaron varias vulnerabilidades graves en el software de este servidor VPN, 3 de ellas concretamente en las extensiones de los navegadores web y una también crítica en el software de macOS. Durante esta primera fase de la auditoría también se detectaron varias vulnerabilidades en la API del VPN que podían permitir ataques cross-site, revelar información sobre los usuarios e incluso causar ataques DoS a los usuarios de Android.

También se detectaron 13 vulnerabilidades de importancia media, 8 de baja importancia y 13 errores «informativos» que deberían solucionarse.

Con la segunda auditoría que acaba de terminar, la empresa Cure53 ha confirmado que las vulnerabilidades críticas reportadas en la primera fase de la auditoría han sido solucionadas y que ya no existen vulnerabilidades críticas en este servidor VPN. De todas formas, aunque las vulnerabilidades críticas ya no se encuentran en el software, los expertos de seguridad han detectado una vulnerabilidad de importancia alta, 4 de importancia media, 3 de importancia baja y 5 fallos informativos en esta segunda fase de la auditoría.

Podemos ver en detalle los resultados de estas auditorías de seguridad desde el siguiente enlace.

Poco a poco, TunnelBear seguirá mejorando la seguridad, tanto de sus propios servidores como de las aplicaciones utilizadas para conectarse a ellos, pudiendo demostrar a los usuarios que de verdad se toman en serio la seguridad y la privacidad y que, como dicen en su propio artículo, no son como otros servidores que venden el ancho de banda de los usuarios, los datos de navegación o, peor aún, incrustan malware o software publicitario en los clientes para sacar beneficio de ellos a través de justo lo que quieren ocultar los que se conectan a ellos.

¿Qué opinas de las auditorías de seguridad de TunnelBear?