Estos clientes de correo son vulnerables a Mailsploit, Spoofing y ataques XSS

El correo electrónico es uno de los medios de comunicación más utilizados hoy en día. A través de estas plataformas solemos compartir todo tipo de información, desde mensajes irrelevantes hasta información muy importante, como datos bancarios o datos de empresas que, de caer en malas manos pueden causarnos problemas. Normalmente confiamos en que los clientes y servidores de correo son seguros y protegen todos nuestros datos del mal uso, sin embargo, ¿esto es realmente así?

Mailsploit es una recopilación de fallos y errores en los principales clientes de correo electrónico que pueden ser utilizados para poner en peligro la seguridad de los usuarios mediante técnicas como el Spoofing y los ataques XSS. Estos ataques tienen una gravedad muy importante debido a que son indetectables para los servidores de correo, incluso para los mecanismos más avanzados de análisis y protección de amenazas.

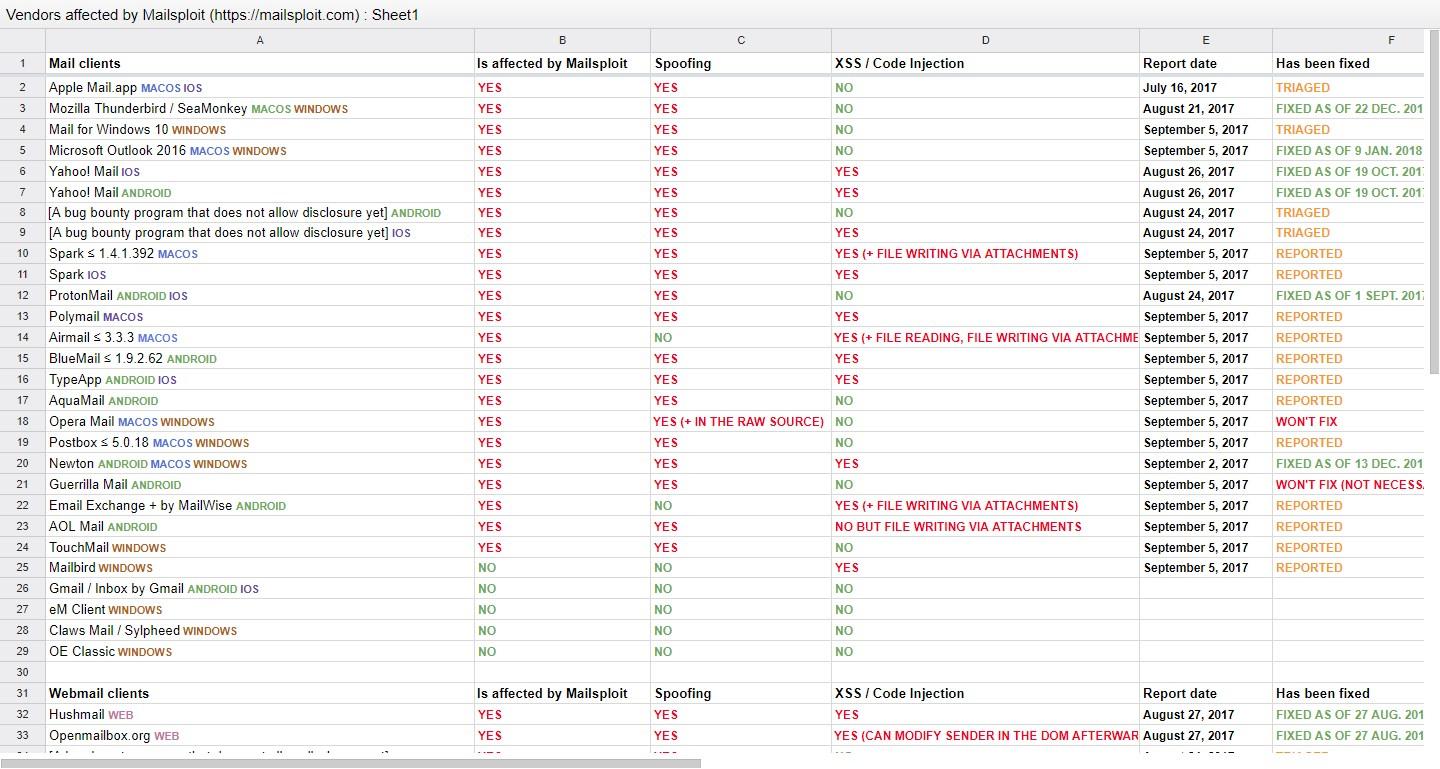

Estos fallos se encuentran en una gran cantidad de clientes de correo, tanto aplicaciones propias como plataformas webmail, por lo que es muy fácil que, sin saberlo, estemos haciendo uso de un cliente de correo vulnerable e inseguro. Por suerte, la siguiente tabla de Google Docs nos permite saber si un cliente es vulnerable o no, además de si la vulnerabilidad ha sido ya solucionada o aún siguen siendo vulnerable.

Damos por hecho que la tabla tiene información actualizada, aunque la última corrección en uno de los clientes está registrada en enero de 2018.

Clientes de correo vulnerables a Mailsploit

Como podemos ver en la tabla, la mayoría de los clientes de correo que utilizamos a menudo han sido vulnerables a estos fallos de seguridad que podían poner en peligro nuestros correos electrónicos. Grandes clientes de correo como Apple Mail, Thunderbird, Outlook, Yahoo Mail o Protonmail han sido vulnerables a los fallos de seguridad de Mailsploit, siendo Gmail (e Inbox) los únicos de los más conocidos que en ningún momento han sido vulnerables. Los ataques de DNS Spoofing son peligrosos y hay que evitarlos.

Por suerte, todos los desarrolladores, salvo Opera Mail y Guerrilla Mail, quienes no tienen intención de corregir las vulnerabilidades), el resto de clientes ya han recibido y aceptado la vulnerabilidad, y muchos de ellos, como Thunderbird, Outlook, ProtonMail y Newton, hasta han corregido las vulnerabilidades.

Clientes webmail también vulnerables a estos fallos de seguridad

Estas vulnerabilidades no han afectado solo a los clientes de correo basados en software, sino que también han comprometido la seguridad de las versiones web de estos clientes, aunque a menor escala. Openmailbox, Protonmail o Yahoo son algunos de los servidores de correo que se han visto comprometidos, aunque ya todos han corregido las vulnerabilidades.

Los clientes webmail de Gmail y Outlook no se han visto comprometidos por estas vulnerabilidades.

Estas vulnerabilidades también han afectado a otras plataformas, como las plataformas de soporte de tickets y reportes de soporte técnico. Además, a parte de los clientes mail citados anteriormente, la comunidad de usuarios también ha encontrado estas vulnerabilidades en otras plataformas, algunas de las cuales ya han sido solucionadas, pero otras muchas siguen suponiendo un peligro para los usuarios.

¿Utilizas un cliente de correo electrónico seguro?