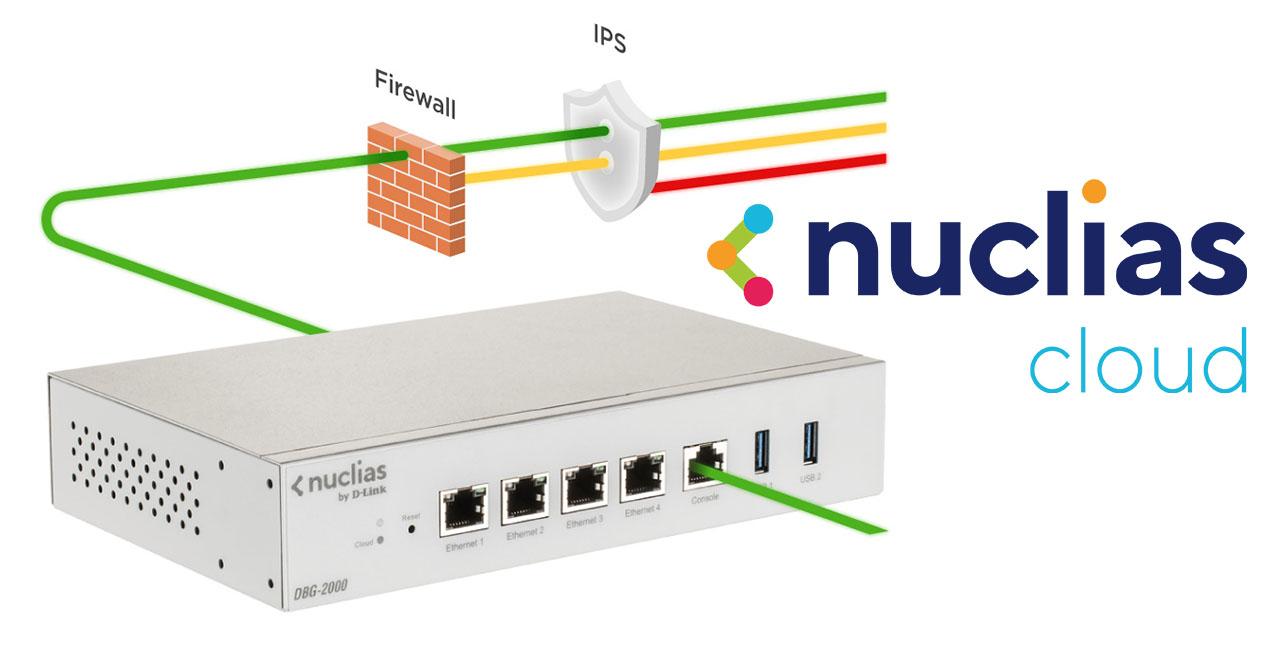

Cualquier equipo profesional debe tener un firewall muy configurable, para permitir o denegar el tráfico que nosotros queramos. El modelo D-Link DBG-2000 que tiene una gestión centralizada en Nuclias Cloud también tiene un completo firewall, además, también dispone de un sistema de detección y prevención de intrusiones (IDS / IPS), por lo que tendremos una seguridad adicional para nuestro negocio o empresa. Hoy en RedesZone os vamos a enseñar todas las opciones de configuración del firewall, y una prueba rápida de su funcionamiento.

Configuración del firewall del D-Link DBG-2000

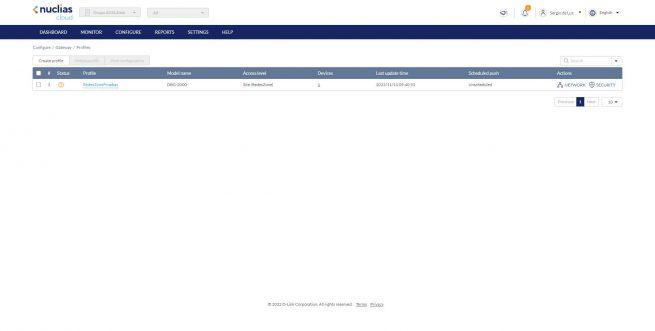

Para configurar el cortafuegos o firewall del D-Link DBG-2000, debemos hacerlo en la configuración del perfil para posteriormente aplicarlo y que el dispositivo se descargue la nueva configuración. Es muy importante configurar el firewall correctamente, porque de lo contrario, podríamos quedarnos sin acceso a Internet por parte de los dispositivos. Antes de aplicar los cambios debemos revisar muy bien todas las reglas que hayamos puesto, además, estas reglas de satisfacen por orden ya que van numeradas. Como norma general, la recomendación a la hora de crear reglas es la siguiente:

- Primero creamos las reglas más específicas.

- A continuación, creamos las reglas más generales.

- Debemos comprobar cuál es la última regla que normalmente es un «any». Si ponemos denegar tendremos que tener muchos «permit» por arriba, de lo contrario, estaremos denegando todo el tráfico de red y no habrá ninguna comunicación.

Una vez que nos haya quedado claro cómo deberíamos configurar el firewall en base a las reglas, también es muy recomendable crear las reglas con una numeración de 10 en 10 o de 20 en 20, con el objetivo de poder «meter» reglas en el medio, para no tener que editar las reglas para cambiarles el número de prioridad.

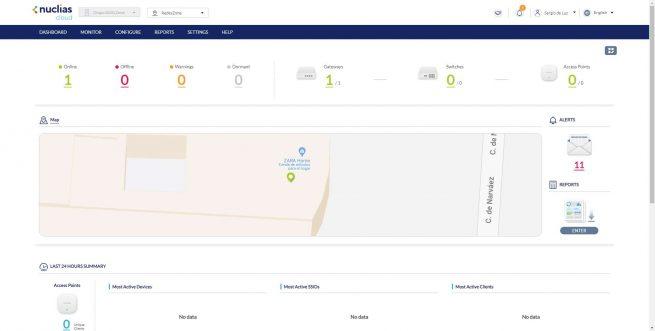

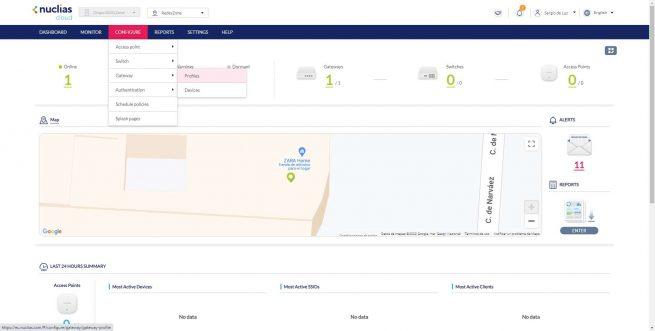

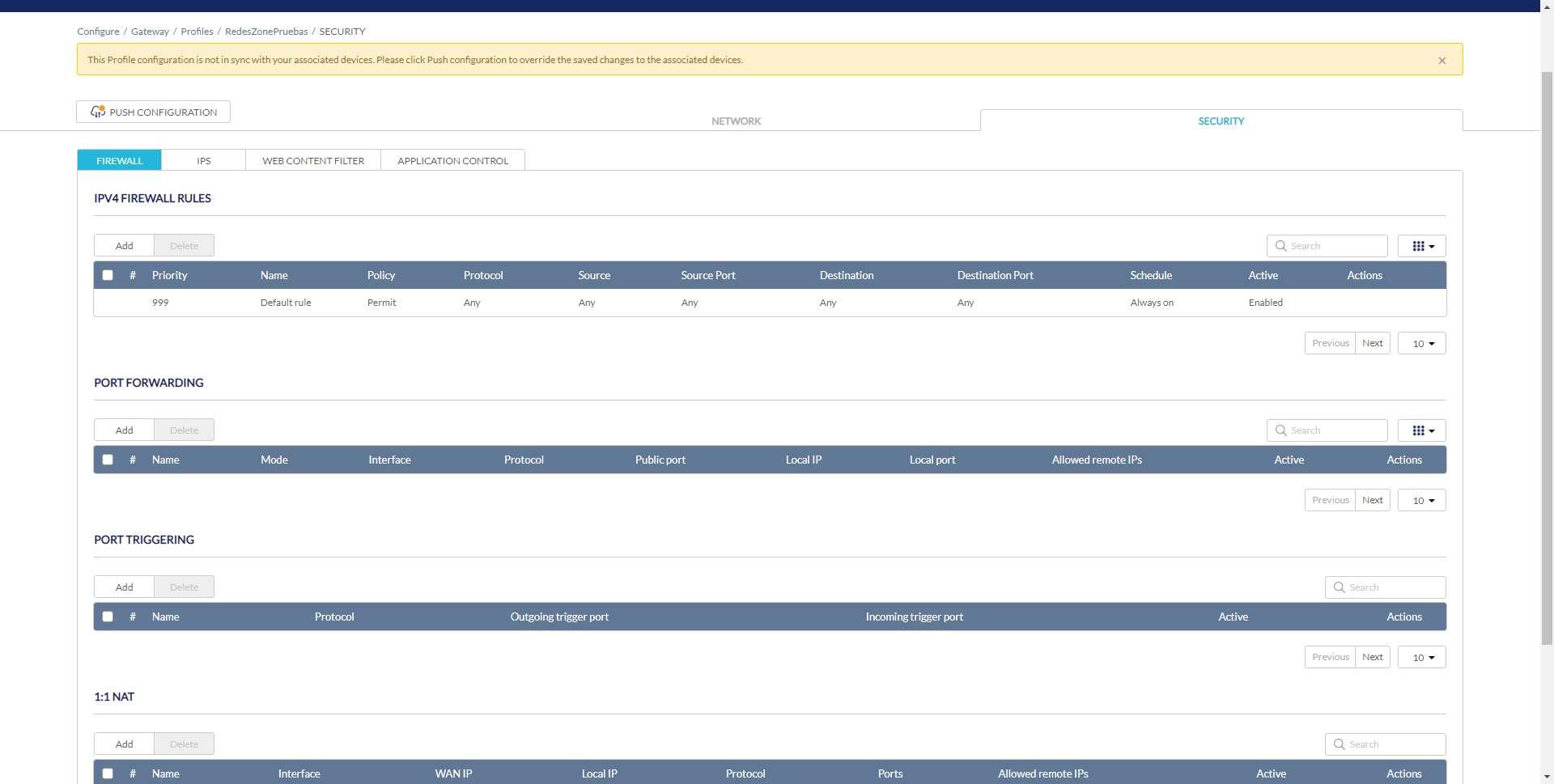

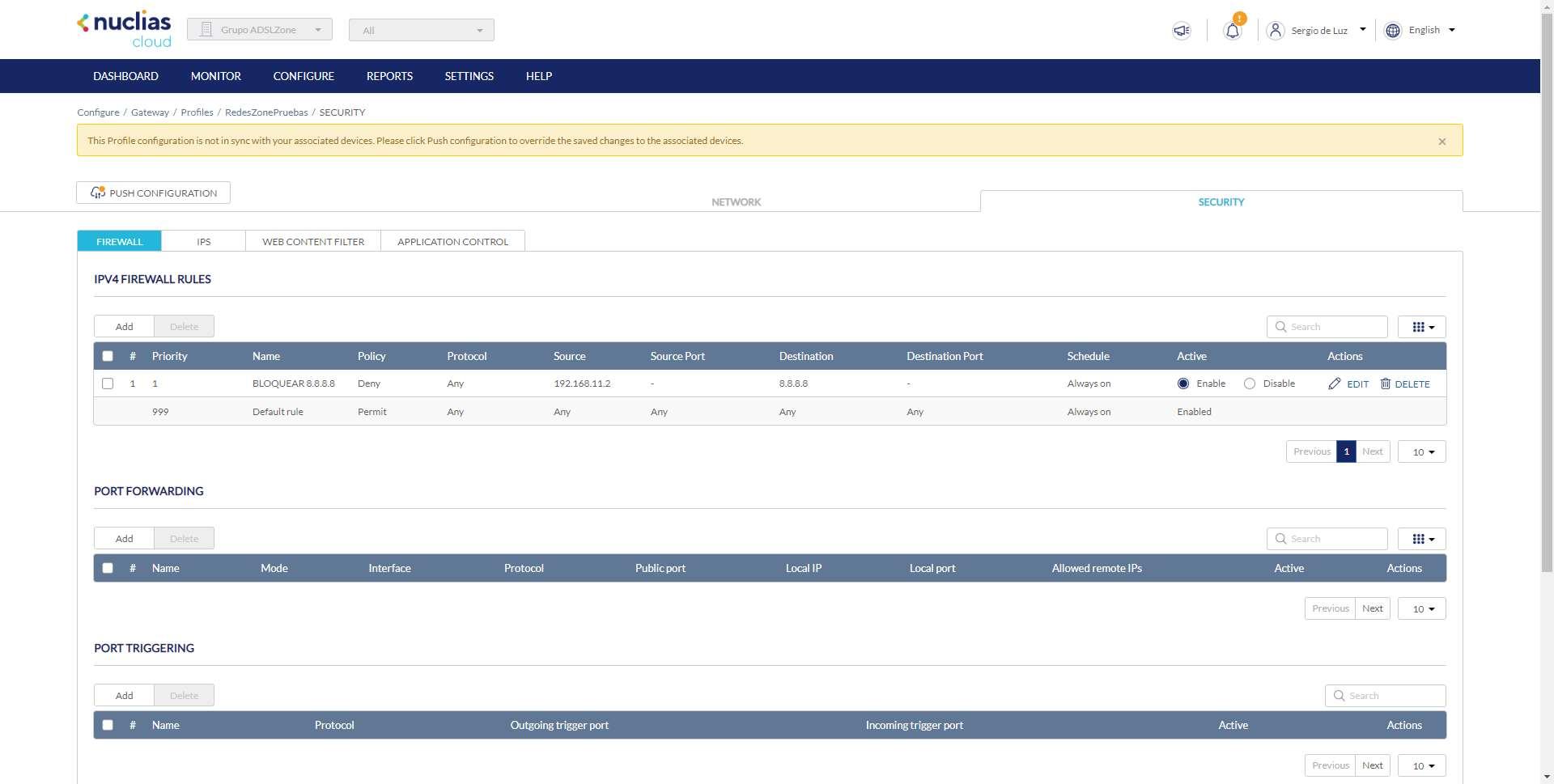

En el menú de configuración de «Configure / Gateway / Profiles» es donde debemos meternos, y pinchar en la sección de «Security» ya que todas las configuraciones relacionadas con el firewall o cortafuegos están justamente aquí.

En el primer menú llamado «Firewall» es donde tenemos todas las opciones de configuración disponibles, tanto de cara al propio firewall como también abrir puertos en la NAT con el port forwarding, e incluso el port triggering y el 1:1 NAT. Nosotros nos vamos a centrar en la opción de «IPv4 Firewall Rules«.

De forma predeterminada, tenemos creada una regla con prioridad 999 que nos indica que «permite» cualquier protocolo, IP origen y IP destino, así como puerto de origen y puerto de destino. Esto significa que permite cualquier tipo de tráfico sin ninguna restricción, y está habilitado siempre por defecto. Si queremos bloquear todo el tráfico excepto lo que esté permitido, tendremos que poner una regla de denegar todo en la prioridad 998, justo por encima de la 999 de permitir todo.

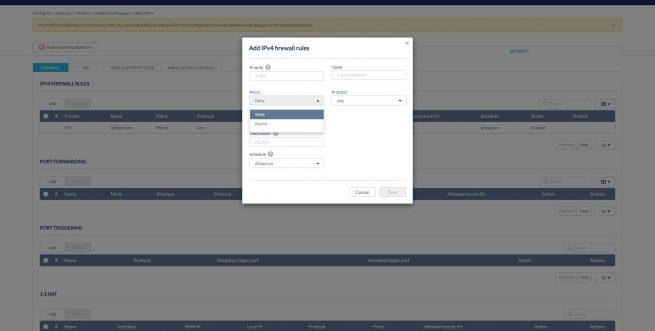

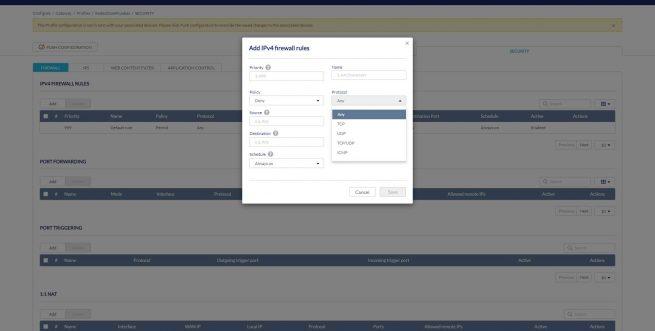

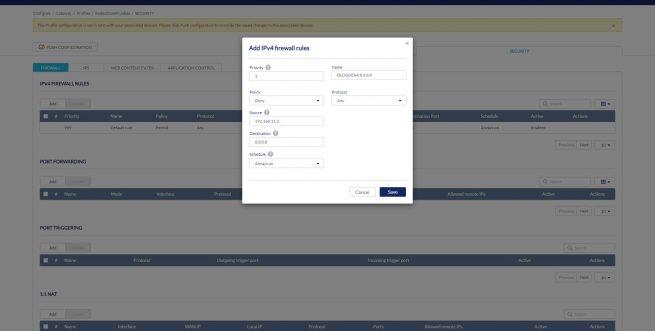

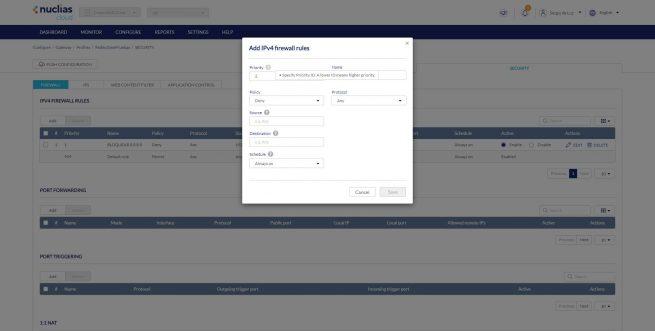

Para crear una nueva regla, debemos pinchar en «Add«, y se nos desplegará un nuevo menú de configuración con la información necesaria para realizar la configuración:

- Priority: debemos poner una prioridad a la regla, lo normal es ponerla por «encima» de la regla general de permitir todo, por lo tanto, el número debe ser menor que la regla 999. Podemos poner hasta 999 reglas en el firewall.

- Name: le ponemos un nombre descriptivo a la regla.

- Policy: la política de acción, si permitir o denegar el tráfico que cumpla esta regla.

- Protocol: podemos elegir el protocolo, básicamente tenemos que elegir entre TCP, UDP y ICMP o cualquiera de ellos (bloqueo a nivel de dirección IP).

- Source: es la dirección o direcciones IP de origen, también podemos poner «any» para que sea cualquier dirección IP de origen.

- Destination: es la dirección o direcciones IP de destino, también podemos poner «any» para que sea cualquier dirección IP de destino.

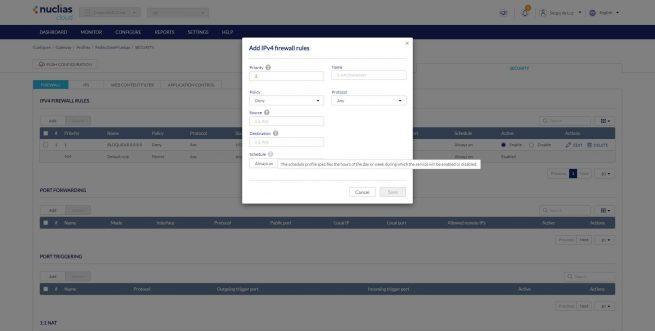

- Schedule: nos permite usar esta regla siempre, o en un determinado periodo de tiempo.

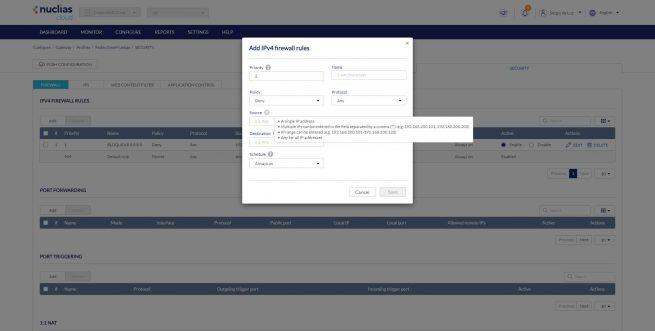

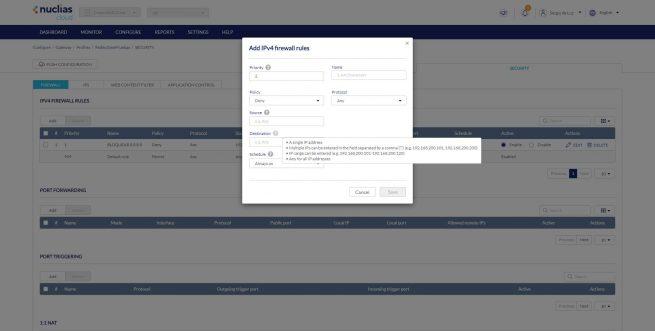

Si pasamos el cursor por el icono de interrogación en cada opción que hemos visto, nos va a permitir saber más sobre qué opciones tenemos disponibles. Por ejemplo, vamos a poder poner una prioridad desde 1 a 998 (porque la 999 ya está ocupada). También vamos a poder poner varias direcciones IP de origen/destino, e incluso un rango de direcciones IP. A continuación, podéis ver todas las opciones disponibles:

Una vez que ya hayamos añadido la regla, vamos a poder verla en orden de prioridad, tal y como podéis ver a continuación. Un detalle muy importante es que debemos mirar en la columna «Active» si está «enable» o «disable». De forma predeterminada estará disable, la tenemos que habilitar de manera específica. Una vez que esté la configuración realizada, pinchamos en el botón de «Push Configuration» para aplicar los cambios en el DBG-2000.

Si esperamos unos segundos, podemos ver que al principio sí tenemos comunicación con los DNS de Google a través de ping, y posteriormente cuando aplicamos la regla esta comunicación se corta directamente. Por supuesto, esta regla solamente afecta a nuestra dirección IP, el resto de IPs sí se podrán comunicar porque tenemos la regla de permitir todo justo debajo.

Como os hemos explicado antes, es recomendable siempre que pongas las reglas más específicas con la mayor prioridad (menor número), y las reglas más generales con menor prioridad (mayor número).

Tal y como habéis visto, tenemos un firewall o cortafuegos bastante configurable, aunque echamos de menos opciones algo más avanzadas ya que se trata de un equipo profesional. Por ejemplo, podríamos tener opciones para bloquear protocolos como ESP, AH, OSPF y muchos otros. También podríamos tener la posibilidad de bloquear solamente ciertos tipos de paquetes ICMP y no todos, igual que con el protocolo TCP y permitirnos bloquear ciertos mensajes TCP y no todo el protocolo.

Configuración del IDS/IPS

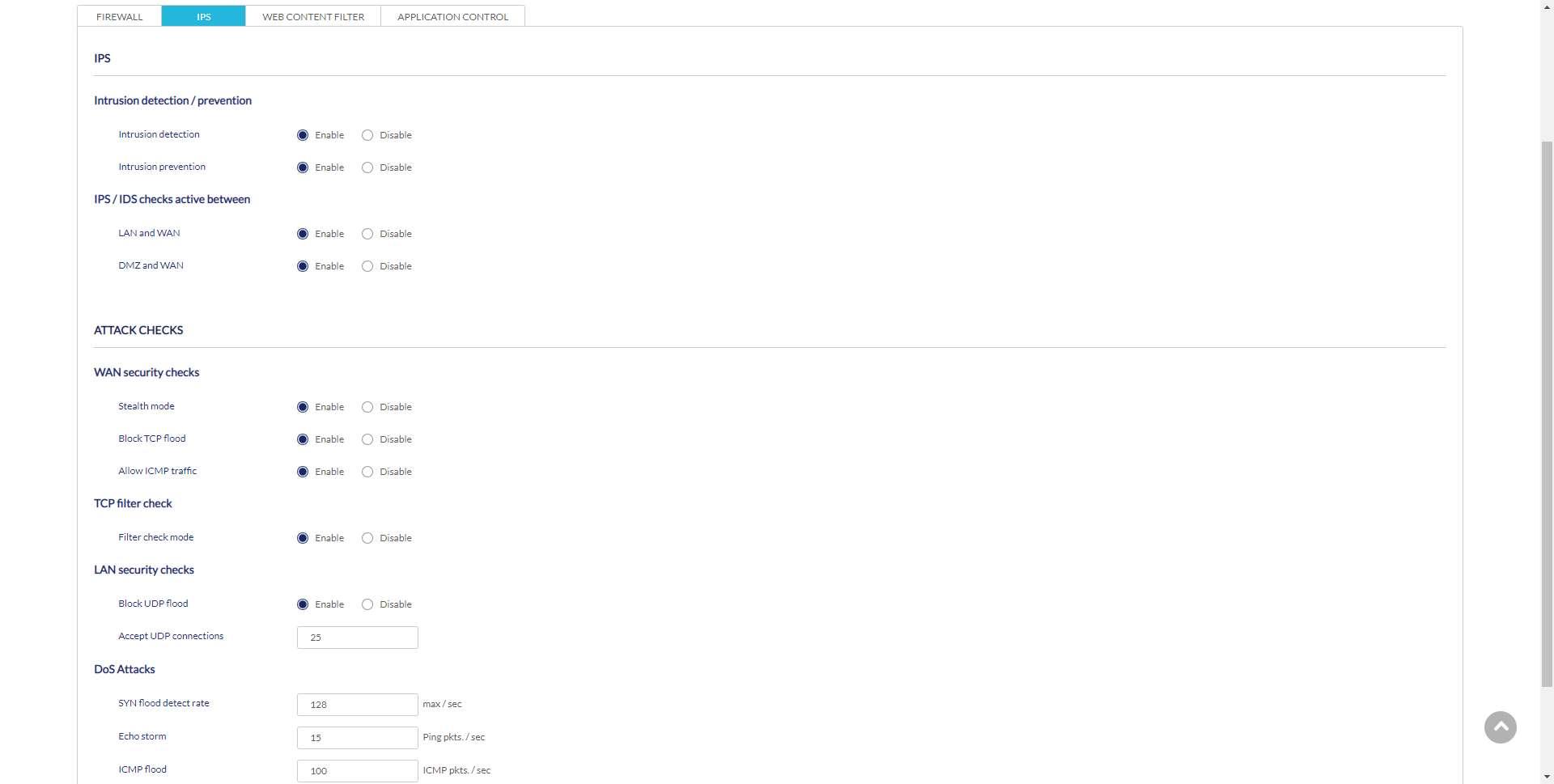

En la sección de «IPS» es donde nos vamos a encontrar con todas las opciones disponibles respecto a la configuración del sistema de detección y prevención de intrusiones. En este menú no tendremos la posibilidad de ver ni configurar ninguna firma por nosotros mismos, todas las firmas son las que nos proporcionar el fabricante D-Link. Lo único que vamos a poder hacer es activar o desactivar las diferentes opciones de configuración disponibles. Algo que sí nos gustaría destacar, es que podemos activar el IPS para controlar el tráfico desde la LAN a WAN, así como desde la DMZ hasta la WAN, para evitar posibles ataques con origen local.

Nuclias Cloud también nos permite habilitar diferentes medidas de seguridad en la WAN, como bloquear los ataques TCP Flood, e incluso denegar el tráfico ICMP en la WAN para que nadie pueda hacernos ping en la WAN. También tenemos la posibilidad de bloquear UDP Flood en la LAN, y configurar el sistema para mitigar ataques DoS.

Tal y como podéis ver, en la parte de IPS no vamos a tener demasiadas opciones de configuración, por una parte, es bueno para no «saturar» al equipo técnico con tantas opciones disponibles, esto para la gran mayoría de negocios y empresas les valdrá perfectamente, sin necesidad de irse a soluciones más avanzadas como Snort o Suricata que son los más populares. Sin embargo, echamos de menos que no podamos ver las firmas descargadas desde D-Link, y tampoco que no podamos meter nuestras propias firmas a la plataforma para utilizarlas.