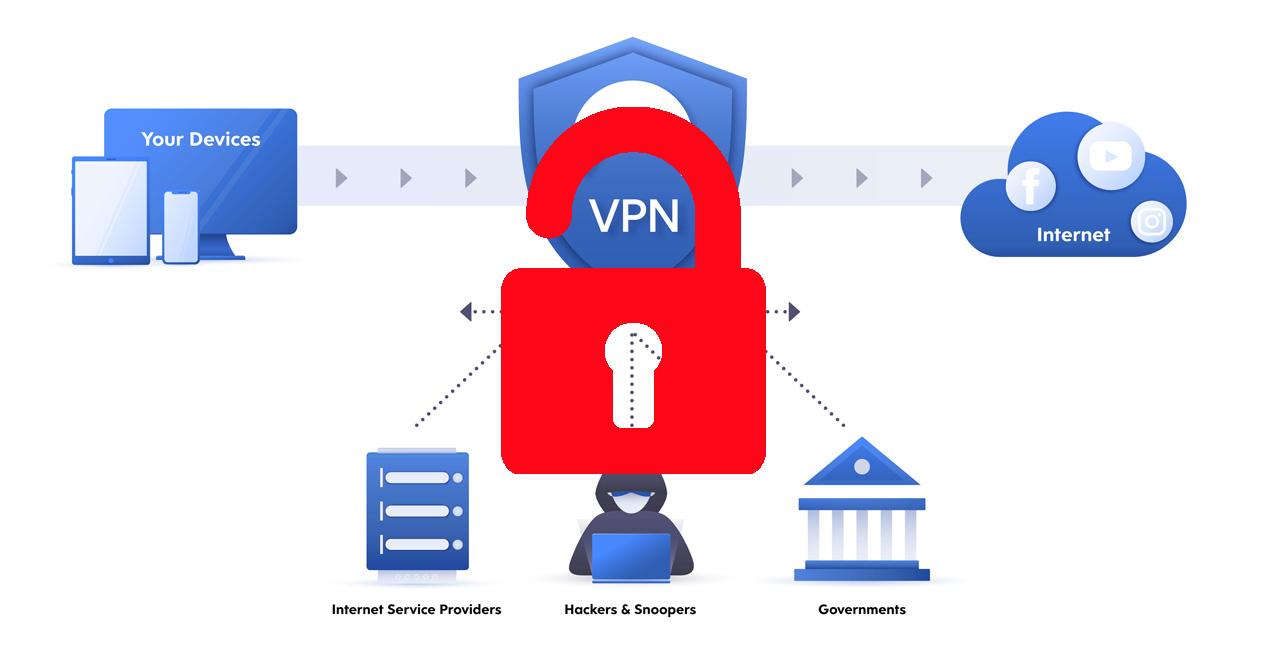

Un grupo de investigadores de seguridad han descubierto una vulnerabilidad crítica que afecta a la gran mayoría de sistemas operativos basados en Linux y Unix. Esta vulnerabilidad permitiría a los atacantes espiar y manipular las conexiones VPN cifradas, independientemente del protocolo VPN utilizado. ¿Quieres conocer todos los detalles sobre este nuevo bug en Linux y Unix?

La vulnerabilidad descubierta ha sido catalogada como CVE-2019-14899, y permitiría a un usuario remoto espiar y manipular las conexiones VPN que utilicen segmentos TCP. La vulnerabilidad afecta tanto a redes IPv4 como IPv6 cuando hacen uso del protocolo de la capa de transporte TCP. Si utilizas UDP estarás seguro (de momento). Esta vulnerabilidad afecta a cualquier protocolo VPN, no importa que estés utilizando protocolos como OpenVPN, WireGuard e incluso IPsec IKEv2, todos estos protocolos están afectados.

¿Qué podría hacer un ciberdelincuente si explota este fallo de seguridad?

Esta vulnerabilidad puede ser explotada por un atacante que esté en la misma red que nosotros, ya sea en la misma red de la víctima, o conectado al mismo punto de acceso inalámbrico Wi-Fi. El ataque consistiría en enviar paquetes de red no solicitados al usuario objetivo y observar los mensajes de respuesta, incluso aunque estos estén cifrados. Dependiendo del sistema operativo utilizado, un atacante podría:

- Determinar la dirección IP virtual de la víctima que ha sido asignado por el servidor VPN

- Determinar si hay una conexión activa en una determinada página web.

- Determinar con exactitud el número de secuencia y ack del protocolo TCP, incluso aunque los datos estén cifrados.

- Inyectar información en el flujo de datos TCP e incluso secuestrar la conexión.

Tal y como podéis ver, debido a esta vulnerabilidad, los usuarios que utilicen este tipo de VPN utilizando TCP corren un grave riesgo. Los investigadores han declarado que no han probado esta vulnerabilidad si utilizamos Tor, ya que utiliza SOCKS y el cifrado y autenticación se realiza en la capa de aplicación.

¿Qué sistemas operativos Linux y Unix están afectados?

La gran mayoría de distribuciones Linux y Unix están afectadas por esta vulnerabilidad. Los investigadores han probado distribuciones como Ubuntu 19.10, Fedora, Debian 10.2, Arch 2019.05 y otras, incluyendo Devuan basado en sysV init y no en systemd. En cuanto a las distribuciones basadas en Unix, FreeBSD y OpenBSD están afectadas, por lo que cualquier sistema operativo basado en estas distribuciones estará afectado, como ocurriría con pfSense.

Los sistemas operativos macOS y iOS también estarían afectados por este fallo de seguridad, aunque en estos casos, el atacante debería utilizar un puerto abierto en la máquina de Apple para determinar la IP virtual. Los investigadores vieron que el puerto 5223 se encuentra abierto para utilizar diferentes servicios de Apple, como iCloud, iMessage y otros.

¿Qué medidas para mitigar este fallo de seguridad podemos tomar?

La primera medida que los investigadores recomiendan es habilitar el filtrado de ruta inversa, aunque esto en dispositivos móviles no sería posible, y las dos primeras partes del ataque pueden seguir produciéndose, así que no es una solución completa. La segunda medida que podemos tomar es filtrar las redes Bogon, esto tiene el problema que es posible que tu conexión a Internet esté detrás de una red privada local. Por último, se podría añadir un relleno a los paquetes cifrados para que todos ellos tengan exactamente el mismo tamaño, esto podría evitar que el atacante pudiera llevar a cabo su ataque.

Os recomendamos acceder a esta página de seclists.org donde encontraréis todos los detalles sobre esta grave vulnerabilidad que pone en jaque la seguridad de las VPN.