Is BGP safe yet?: Herramienta de Cloudflare para saber si BGP es seguro

El protocolo BGP (Border Gateway Protocol) es uno de los protocolos fundamentales de Internet, ya que se encarga de intercambiar información de enrutamiento entre los diferentes sistemas autónomos que existen en el mundo. Por ejemplo, cada operador de Internet tiene su propio AS, y para comunicarse con el AS de otro operador, necesita usar el protocolo BGP. Si este protocolo no se configura correctamente, se podrían ocasionar interrupciones en Internet, o que se cambien las rutas de tráfico de manera que todo el tráfico de un cierto AS pase por otro sin solicitarlo. Cloudflare ha lanzado una herramienta gratuita para comprobar la seguridad del protocolo BGP de manera fácil y rápida.

Protocolo BGP: qué es, para qué sirve y cómo funciona

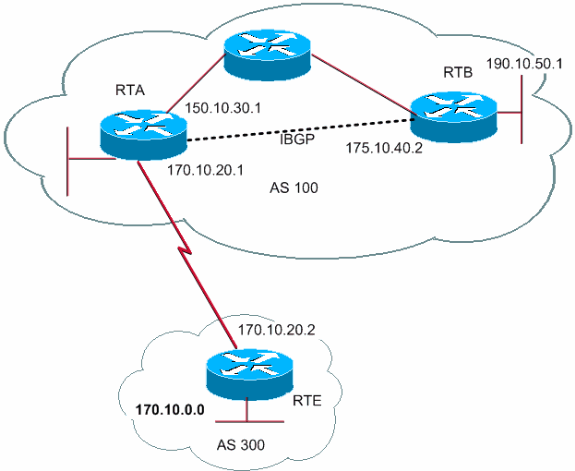

Internet está dividido en sistemas autónomos (AS), un sistema autónomo es un conjunto de routers de un mismo operador que intercambian rutas entre ellos para llegar de un origen a un destino. Es fundamental que un operador dentro de su AS, tenga perfectamente actualizas las rutas, ya que sino, podríamos tener pérdida de conectividad hacia un destino en concreto. Un AS es como un «pequeño» Internet que solamente permite comunicar al operador en cuestión, por ejemplo, si eres cliente de Movistar y quieres comunicarte con otro cliente de Movistar, todo el tráfico pasará por el interior del AS, no saliendo a Internet (en principio, depende de cómo esté configurado). Por ejemplo, cada operador que hay en España tiene como mínimo un sistema autónomo (podrían tener varios AS a su disposición). Dentro de un sistema autónomo, los routers de los operadores intercambian las diferentes rutas para llegar de un origen a un destino internamente, sin utilizar otros AS. La información de enrutamiento es proporcionada de manera dinámica por los protocolos de enrutamiento de pasarela interior (IGP – Interior Gateway Protocol), este enrutamiento es interno del propio AS, y hacen uso de protocolos específicos como OSPF o IS-IS en la gran mayoría de los casos, pero también existen otros protocolos IGP como RIP o EIGRP.

El protocolo BGP (Border Gateway Protocol) es un protocolo de pasarela exterior, externa o también se denomina «frontera». Este protocolo sirve para intercambiar las rutas entre diferentes AS, esta tarea es fundamental para que podamos tener conectividad desde un origen a un destino, cuando el tráfico debe pasar por diferentes AS. Por ejemplo, si nuestro operador es Movistar y queremos comunicarnos con alguien que tiene Vodafone, se hace necesario que nuestro tráfico pase por el AS de Movistar y también el de Vodafone para llegar a su destino correctamente. Mientras que los protocolos IGP comparten rutas dentro del AS, BGP se encarga de compartir las rutas hacia otros AS para tener conectividad entre diferentes operadores.