Cada día los ciberdelincuentes intentan vulnerar nuestras cuentas de Google y otras plataformas, con el objetivo de obtener un beneficio y robarnos nuestros datos. Una de las técnicas que pueden emplear es un ataque de Phishing para robarnos nuestras credenciales. Si queremos añadir una seguridad extra a nuestra cuenta Google o a las cuentas de otras plataformas podemos utilizar la verificación en dos pasos. Para obtener esa segunda barrera de defensa podemos utilizar una app de Google que es completamente gratuita para smartphones Android y iOS. En este tutorial vamos a aprender paso a paso cómo proteger tus cuentas con Google Authenticator y evitar que puedan ser hackeadas.

La importancia de la autenticación en dos pasos

Hay que mencionar antes de nada la importancia de la autenticación en dos pasos. Es cierto que es muy importante contar con contraseñas que sean fuertes y complejas, sin embargo, esto no va a evitar por completo posibles problemas de seguridad. Puede que haya filtración de claves, que alguien robe nuestra contraseña a través de algún tipo de malware o incluso mediante la fuerza bruta.

Para evitar que cualquier intruso pueda entrar en nuestras cuentas incluso teniendo la contraseña está la autenticación de dos factores o 2FA. Básicamente consiste en tener que introducir algo más que la contraseña cuando tengamos que iniciar sesión. Por ejemplo, puede ser un código que recibimos, una aplicación que nos verifique, etc. De alguna manera consiste en verificar que realmente somos nosotros, los usuarios legítimos, quienes estamos intentando iniciar sesión.

Esto es algo que cada vez está más presente en todo tipo de cuentas y redes sociales. Sin duda es algo muy interesante y que debemos aplicar. Ahora bien, lo más común es que ese segundo código lo recibamos por SMS. Recibimos ese código a través de un mensaje al móvil y posteriormente lo introducimos en la plataforma o servicio donde vayamos a iniciar sesión. Una manera de tener una barrera extra de seguridad.

El problema es que al utilizar nuestro número de teléfono podemos tener diferentes inconvenientes. Por un lado, estaríamos utilizando un método de 2FA que no es tan seguro. Esto es así ya que existen variedades de malware que pueden leer los SMS y enviarlos a un servidor controlado por los atacantes. Pero también está el problema de la privacidad y que muchos usuarios no quieren exponer el número de teléfono en una red social como es Facebook. Por ello existen alternativas.

Tipos de autenticación en dos pasos

En primer lugar, hay que recordar qué significa la autenticación en dos pasos o 2FA. Básicamente nos referimos a un método por el cual verificamos que somos nosotros quienes estamos accediendo realmente a nuestra cuenta y no un intruso que busca robarla. Esto es algo que agrega una barrera extra de seguridad en nuestros registros y evita la entrada de posibles intrusos.

Pongamos como ejemplo que vamos a iniciar sesión en una red social desde un ordenador que nunca antes hemos utilizado. Ponemos la contraseña y posteriormente nos piden un segundo paso para verificar que realmente somos nosotros y no un intruso. Ese segundo paso es lo que se conoce como 2FA. Es lo que verifica realmente que somos nosotros.

De esta forma podemos evitar que un intruso que haya robado nuestra clave de acceso a través de algún método pueda entrar en nuestras cuentas. Es algo que está presente en diferentes tipos de registros en Internet, plataformas de todo tipo o dispositivos. Como hemos mencionado pueden ser diferentes y cada uno puede tener sus puntos positivos y negativos.

Código por SMS

Sin duda uno de los métodos más comunes de autenticación en dos pasos es a través de un código por SMS. Es muy utilizado por los usuarios y está presente en muchas aplicaciones y plataformas en Internet. Una de las ventajas principales es que es sencillo de utilizar y además está accesible a cualquiera. Todo el mundo tiene un móvil y por tanto es muy fácil recibir el código por SMS y posteriormente utilizarlo para iniciar sesión.

También hay que destacar la rapidez. Lo normal es que ese mensaje de texto al móvil nos llegue en cuestión de segundos o máximo algún minuto. Incluso en caso de perder el móvil podremos transferir la SIM a otro terminal o bloquearla para que otro usuario no pueda recibir los mensajes. Pero claro, hay que tener en cuenta que tiene sus puntos negativos. Una de las desventajas es que vamos a tener que dar nuestro número de teléfono a ese servicio para que nos envíe SMS. ¿Qué significa esto? Podría ser utilizado también para fines publicitarios, incluirnos en listas de Spam o incluso que acabe en malas manos.

Además de esto también puede ocurrir que ese SMS sea interceptado. Existen variedades de malware cuyo objetivo precisamente es ese.

Contraseñas de un solo uso a través de aplicaciones

También podemos recibir una contraseña de un solo uso a través de aplicaciones. Básicamente consiste en recibir un código que debemos poner al iniciar sesión. Ese código tiene un tiempo de caducidad y solo será válido una única vez. Una de las ventajas es que podemos utilizar estas aplicaciones en varios dispositivos. Además, no vamos a recibir un código por SMS que pueda ser interceptado, ya que simplemente nos lo muestra esa aplicación que estamos usando.

Uno de los inconvenientes más importantes es que deberemos tener acceso al móvil. Esto significa que si por ejemplo está sin batería no podremos utilizar este servicio. También el tiempo puede ser un inconveniente en algunos casos.

Llaves U2F

La autenticación de dos factores (también conocida como autenticación en dos pasos o autenticación de factor múltiple) permite agregar una capa extra de seguridad a nuestras cuentas y dispositivos. Básicamente consiste en que, además de la contraseña, tenemos que autenticarnos por otro método. Esto va a permitir protegernos mejor en caso de que alguien robe nuestra contraseña de acceso. Gracias a los segundos factores de autenticación, si nuestra contraseña se ve filtrada en alguna base de datos que hayan atacado los cibercriminales, nuestra cuenta y nuestra identidad digital estará a salvo gracias a este segundo factor de autenticación. Hoy en día, con los peligros que hay en Internet es totalmente necesario hacer uso de segundo factor de autenticación en los diferentes servicios de Internet como Google, Microsoft, Facebook, Amazon, PayPal y cualquier servicio delicado que contenga muchos datos sobre nosotros o cuentas bancarias.

Una llave 2FA tiene esa función. Es un dispositivo físico que permite a los usuarios autenticarse más allá de simplemente poner una contraseña. Una forma más de verificar doblemente que ese usuario es legítimo y no es algún intruso que intenta acceder a la cuenta. Esa llave genera unos códigos que sirven para autenticarnos. De esta forma, cuando la ponemos en el ordenador y queremos iniciar sesión en Internet, simplemente tenemos que esperar a que la reconozca y verifique quién está intentando iniciar sesión.

Es cierto que todavía no es algo que esté muy extendido, aunque cada vez son más los servicios online compatibles con esta característica. Poco a poco irán apareciendo más y este tipo de dispositivos puede tener un mayor uso entre los usuarios.

Cómo podrían clonar una llave 2FA

Hemos visto qué es una llave 2FA. Hemos visto que es un dispositivo muy interesante para autenticarnos en la red y servir como complemento a las contraseñas para iniciar sesión con total seguridad sin poner en riesgo nuestros datos. Ahora bien, ¿podrían clonarla?

Hay que indicar que no es algo sencillo y tampoco económico, sin embargo, no es imposible. Un usuario con las claves y los conocimientos necesarios podrían llevar a cabo este tipo de ataque en caso de detectar alguna vulnerabilidad sin corregir. Normalmente este tipo de ataques se suelen realizar a personas importantes del mundo de la tecnología, para entrar en una empresa y vulnerar su seguridad etc. Normalmente a un usuario doméstico que no trabaja en una gran empresa no será el objetivo de los cibercriminales, pero es recomendable que nunca bajes la guardia y no te confíes.

Un grupo de investigadores de seguridad de NinjaLab utilizaron una llave 2FA, una Google Titan, y consiguieron clonarla. Esto fue posible debido a una vulnerabilidad existente en el chip que utilizaba. No es algo sencillo de llevar a cabo y ni mucho menos cualquiera podría lograrlo. Además, como hemos visto, sería necesario que hubiera alguna vulnerabilidad. Podemos decir que las llaves 2FA son muy seguras y casi imposible de clonar. Ahora bien, llegado el caso sí podría haber una posibilidad de que ocurra. Por tanto, vamos a dar también algunos consejos para evitar ser víctimas de este tipo de problemas, porque aunque tengamos autenticación 2FA con una llave recién comprada, la seguridad al 100% no existe.

Compatibilidad de las llaves 2FA y cuáles comprar

Actualmente este tipo de llaves son compatibles con los navegadores que más usamos actualmente, y no son otros que:

- Google Chrome

- Mozilla Firefox

- Opera

En cuanto a algunas de las plataformas que admiten estas llaves son Facebook, Dropbox, GitHub y Google, entre otras muchas. Por último, algunas de las llaves 2FA que podemos comprar que están ampliamente probadas son:

Otra que os va a funcionar muy bien es la siguiente:

Tal y como habéis visto, las llaves 2FA son un método de autenticación seguro, que nos permitirá llevar a cabo la autenticación en dos pasos de manera exitosa. Lo más importante es no perder nunca estas llaves físicas, de lo contrario, tendremos que entrar a nuestras cuentas en servicios online de otra forma.

Cómo proteger las llaves de autenticación de factor múltiple

No solo basta con utilizar una contraseña y en este caso una llave de autenticación múltiple, sino también hacer un buen uso. Es importante contar con algunos consejos para reducir al máximo el riesgo de seguridad y no tener problemas.

- Usar claves seguras: algo básico siempre es utilizar contraseñas que sean seguras. Nuestro consejo es contar con claves que contengan letras (mayúsculas y minúsculas), números y otros símbolos especiales. Siempre tiene que ser aleatoria y única, para evitar lo que se conoce como efecto dominó y que afecte a otras cuentas. Esta será la principal barrera, más allá de posteriormente complementarla con la llave 2FA.

- Proteger la llave 2FA físicamente: debemos entender la llave 2FA como si fuera la de nuestra casa o vehículo. Siempre debe estar a buen recaudo, no debemos perderla ni dejarla por ahí a la vista de cualquiera. Tampoco deberíamos dejarla nunca introducida en nuestro ordenador y perderla de vista, porque será fundamental para iniciar sesión en los diferentes servicios de correo electrónico, PayPal, Amazon y muchos otros, por tanto, debes protegerla y llevarla siempre contigo, como si fuera una extensión de tu smartphone.

- En caso de duda, eliminar la clave: en caso de que tengamos alguna duda sobre si nuestra clave ha podido ser filtrada, hay que eliminarla. Mejor prevenir que tener problemas en el futuro. Siempre podremos obtener una nueva que proteja correctamente nuestras cuentas y dispositivos.

- Utilizar funciones para detectar clones: existen funciones para saber si una llave 2FA ha sido clonada. Hemos visto que es complicado que esto ocurra, pero no imposible. Google utiliza funciones de contenedores FIDO U2F que permiten detectar llaves que han podido ser clonadas.

En definitiva, las llaves 2FA son muy útiles para proteger nuestras cuentas. Cada vez hay más servicios disponibles. Sin embargo, aunque sea algo poco probable, podrían llegar a ser clonadas. Hemos visto algunos consejos esenciales para aumentar la seguridad y no tener problemas. Hoy en día en ciberseguridad es fundamental disponer siempre de dos factores de autenticación e incluso más, para estar lo mejor protegido posible frente a amenazas externas. Las llaves 2FA físicas son una muy buena forma de proteger nuestras cuentas, aunque también podrías utilizar tu propio smartphone como segundo factor de autenticación, sin necesidad de comprar una llave 2FA adicional, porque siempre la tendrás que llevar contigo en todo momento.

Biométricos

Sobre el papel podemos decir que estamos ante una mejora en la seguridad. A fin de cuentas, nuestra huella es única, los sistemas de reconocimiento facial deben ser seguros, etc. Sin embargo, esto no siempre es garantía de que todo funcione correctamente. No hay garantías de una seguridad real y completa. Como en casi todo podemos encontrarnos con vulnerabilidades y problemas.

Generalmente un sistema de seguridad biométrica va a constar de tres partes: sensor, dispositivo (ordenador, móvil…) y software. En cada una de estas partes pueden aparecer vulnerabilidades o problemas que comprometan la seguridad a la hora de iniciar sesión. Una serie de inconvenientes que pueden lastrar el buen funcionamiento de los dispositivos y poner en riesgo nuestra privacidad.

En el caso del sensor estamos ante un dispositivo eléctrico que va a registrar nuestra información y la va a leer cuando lo necesite. Sin embargo, esa huella digital, esa información nuestra, podría ser duplicada por un ciberdelincuente. De esta forma lograría engañar a ese sensor para hacer creer que somos nosotros, los usuarios legítimos que quieren acceder a una plataforma o equipo.

La segunda parte es el equipo que almacena esa información. Esto puede ser un ordenador o un dispositivo móvil, por ejemplo. Esos datos se almacenan en una base de datos biométrica, que es un conjunto de datos en realidad. Puede haber vulnerabilidades que pongan en riesgo la seguridad de esos datos. El problema principal es que no podemos cambiar nuestra huella dactilar, por ejemplo. Si nos roban la contraseña siempre podremos cambiarla. ¿Qué pasa si nos roban los datos de reconocimiento facial o huella dactilar?

Por último, la tercera parte es el software. Es lo que conecta el hardware, el dispositivo que usamos, con el sensor. Un pirata informático podría proporcionar una muestra biométrica falsa a un sensor a través de ataques y de modificar el software.

En definitiva, aunque la seguridad biométrica ha avanzado mucho en los próximos años y todo hace indicar que a corto y medio plazo estará cada vez más presente, lo cierto es que no estamos ante métodos infalibles para proteger nuestros registros. Es importante tener en cuenta la importancia siempre de preservar la seguridad de nuestros dispositivos y mantener la privacidad, pero incluso aunque utilicemos métodos de inicio de sesión biométricos podríamos sufrir diferentes tipos de ataques y vulnerabilidades.

Notificaciones automáticas

Una forma más de autenticación en dos pasos son las notificaciones automáticas. En este caso nos aparece una ventana en nuestro móvil y tenemos que aprobar o rechazar ese inicio de sesión. Por ejemplo, cuando vamos a iniciar sesión en la cuenta de Gmail podemos configurarla para que nos lance una notificación automática en nuestro móvil y de esta forma aprobarlo para evitar que otros intrusos puedan entrar.

Una de las ventajas es que es más cómodo de utilizar. No vamos a tener que abrir una aplicación externa y tener que copiar un código. En este caso simplemente nos aparecerá esa notificación automática y tendremos que aceptar o rechazar ese inicio de sesión fácilmente a través de un cuadro de diálogo.

Normalmente nos indica quién está intentando iniciar sesión, ya que muestra información sobre la IP, el dispositivo desde el que están intentando acceder, etc. Datos que pueden permitirnos aceptarlo o no en caso de que compartamos una cuenta con alguien más. También es una ventaja que un posible pirata informático no pueda copiar ningún tipo de código que recibamos, como ocurren con otros métodos. En esta ocasión va vinculado a nuestro teléfono móvil y simplemente es un mensaje emergente.

Entre los inconvenientes podemos mencionar que es necesario que el dispositivo móvil tenga conexión a Internet. Esto significa que si no tenemos red o no estamos conectados al Wi-Fi no podremos iniciar sesión en nuestra cuenta. Además, también podremos aceptar esa conexión sin querer. Pongamos que nos aparece el cuadro de diálogo y sin darnos cuenta le damos a aceptar y en realidad estamos permitiendo que algún intruso acceda a nuestra cuenta.

Pregunta de seguridad

Seguramente sea la opción menos segura de todas. En este caso tendremos que poner una pregunta de seguridad para poder acceder a un determinado servicio. Nos pueden preguntar cosas como nuestra fecha de nacimiento, color favorito, lugar donde vivimos en la infancia, etc. Una ventaja es que es muy sencillo de llevar a cabo. Simplemente es información que ya sabemos y que podemos utilizar en estos casos.

Ahora bien, tiene puntos negativos muy importantes. Cualquiera que nos conozca muy bien o haya investigado sobre nosotros podría averiguar esas respuestas y llegar a robar nuestras cuentas. No es un método seguro.

Qué es el TOTP MFA

MFA responde a Multi-Factor Authentication (Autenticación Multi-Factor). Consiste en requerir autenticación adicional, además de introducir nuestros datos habituales de usuario y contraseña. Es un aliado a la hora de mitigar ataques y vulneraciones a diversos tipos de cuentas, ya que los pasos de autenticación que se añadan se ubican en el último lugar antes de poder acceder a las cuentas. Un punto interesante de MFA es que, cada paso que se añada funciona de manera independiente. Si por alguna razón, alguno de los pasos es vulnerado, no afectará a los demás. Esto hace que un ciberatacante tenga más dificultades a la hora de vulnerar cuentas.

TOTP quiere decir Time-Based One-Time Password. Es una variante de la autenticación multi-factor que funciona gracias a un código que se genera de forma aleatoria. Este último actúa como un token (ficha) de autenticación. Los códigos se generan mediante aplicaciones, como la conocida Google Authenticator y cambian después de un corto período de tiempo. Si un atacante desea vulnerar accesos tuyos con MFA integrado, debería contar también con tu móvil u otros dispositivos que hayas autorizado. Esto es así porque los códigos se generan en dichos dispositivos para que así se tenga certeza de que el acceso a la aplicación o servicio tiene origen legítimo. A pesar de que el tiempo de validez de los códigos generados por TOTP MFA son bastante cortos, es considerado como un método bastante fiable.

Comparemos, por ejemplo, con un método muy conocido. El de envío de SMS. Este se caracteriza por la generación del código aleatorio fuera del dispositivo, en vez de que sea creado por el móvil mismo mediante una app de autenticador. Una gran vulnerabilidad es que el mensaje que llegas a recibir, podría provenir de un atacante. Ya que el mismo puede alterar el origen de envío de esos mensajes de texto. Esto es más peligroso aún considerando que los destinatarios de dichos mensajes no son conocidos por nosotros, en muchos casos. Incluso, siendo conocidos los destinatarios, los SMS y sus métodos de envío son muy vulnerables.

Otra forma de poner en marcha un método de autenticación multi-factor es valerse de las notificaciones push del móvil. Esto facilita la visibilidad por parte del usuario a la hora de realizar los pasos de la autenticación. Una ventaja importante es que el usuario recibe la notificación push con datos importantes como la locación y la hora en que se deseó tener acceso. Esto es importante para determinar si tal usuario podría ser víctima de un ataque. Sin embargo, tiene coste adicional el poder desarrollarlo e implementarlo. Si no es posible o no se desea pagar por este método de autenticación, TOTP está disponible de forma gratuita.

Por último, también tenemos un método de autenticación multi-factor que es el biométrico, y es que actualmente los smartphones incorporan lectores de huella y también de iris, por lo que podríamos utilizar estos datos biométricos para acceder a los diferentes servicios. Por ejemplo, la popular aplicación Latch nos permite iniciar sesión rápidamente con nuestra huella en el smartphone, para posteriormente ver el código TOTP que ha generado automáticamente, de esta forma, estaremos añadiendo una capa más de seguridad al sistema, aunque en el caso de Latch, también podríamos iniciar sesión con el típico usuario y contraseña para acceder a todos los TOTP guardados en la nube.

Cómo podrían romper la autenticación en dos pasos

Vamos a ver cuáles son los principales métodos que un hipotético intruso podría utilizar para lograr romper la autenticación en dos pasos y llegar a acceder a nuestras cuentas. Hay diferentes opciones que podrían utilizar y conviene conocerlas.

Ingeniería social

Uno de los métodos más importantes para los piratas informáticos a la hora de robar códigos de autenticación en dos pasos es la ingeniería social. Consiste básicamente en estafar a la víctima para que piensen que están ante algo legítimo, algo seguro.

Pueden usar diferentes estrategias para ello. Un ejemplo sería realizar una llamada haciéndose pasar por una entidad bancaria y solicitar un código que van a recibir por SMS para poder verificar que realmente es el usuario legítimo. Lógicamente lo que van a recibir es un código 2FA para poder realizar un pago o cualquier acción.

Pero también podrían utilizar enlaces maliciosos, enviar un correo electrónico o a través de redes sociales. De esta forma podrían igualmente engañar a ese usuario y llegar a obtener el código para verificar la cuenta e iniciar sesión.

Robo de cookies

También podrían utilizar el robo de cookies. Para ello pueden llevar a cabo ataques como cross-site scripting, envío de malware o secuestrar el navegador. Así consiguen recopilar todas las claves e incluso el código 2FA que el usuario pueda enviar.

Así, gracias al método de robo de cookies, el atacante podría acceder a una plataforma saltándose el código de autenticación en dos pasos. Es, por tanto, una posibilidad más que pueden tener los ciberdelincuentes.

Fuerza bruta

Un clásico en el robo de contraseñas, también puede aplicarse en los códigos 2FA. Eso sí, hay que tener en cuenta que no funciona igual en todas las plataformas. Es decir, en ocasiones podemos encontrarnos con un código de autenticación en dos pasos que simplemente son cuatro números. Podrían realizar un ataque de fuerza bruta y sería más sencillo de explotar que si fuera de ocho dígitos, donde además combinara letras mayúsculas y minúsculas.

Por tanto, aunque el éxito de robar códigos de autenticación de factor múltiple va a ser menor con la fuerza bruta, lo cierto es que es una opción más que pueden tener.

Uso de terceros programas para iniciar sesión

Existen páginas que nos permiten iniciar sesión a través de redes sociales o usar un programa para recibir un código y posteriormente entrar. Si un atacante ha logrado robar el acceso de una de esas plataformas o programas, podría llegar a tener también el control de nuestra cuenta y saltarse el código 2FA. Es otra alternativa más que pueden usar.

Hemos visto que la autenticación en dos pasos es muy útil para proteger nuestras cuentas. Sin embargo, los piratas informáticos también podrían llegar a saltarse esta seguridad. Es esencial que tomemos medidas.

Cómo evitar el robo de códigos de 2FA

Si quieres aprender a evitar el robo de códigos de la verificación en dos pasos, presta especial atención a estas recomendaciones:

- Crear contraseñas fuertes: la autenticación en dos pasos es un complemento muy importante a las contraseñas, pero no hay que olvidar que el hecho de usar una clave que sea fuerte va a ser muy importante. Debemos crear contraseñas que cumplan los requisitos adecuados, como es contar con mayúsculas y minúsculas, tener números y otros símbolos especiales. Una contraseña fuerte es también aquella que es única, que no estamos usando en ningún otro lugar y que además es totalmente aleatoria. Hay que evitar poner palabras que nos relacionen, fechas o cualquier dato similar.

- Utilizar programas 2FA seguros: ¿vamos a utilizar programas para generar códigos 2FA? Es una opción muy interesante, pero debemos utilizar servicios que sean fiables. Hay que evitar aquellos que no nos den garantías y puedan ser un problema para nuestra seguridad, más que realmente protegernos.

- No guardar los códigos de forma insegura: por supuesto, también debemos evitar almacenar los códigos de autenticación en dos pasos de forma insegura. Esto podría ser, por ejemplo, tenerlos en un archivo de texto plano en nuestro ordenador. En caso de que un posible intruso accediera al sistema podría tener el control de una manera sencilla.

- Sentido común: otra cuestión muy importante es el sentido común. Aquí podemos mencionar por ejemplo evitar abrir links inseguros, iniciar sesión a través de sitios de terceros, dar nuestro código en caso de recibir una llamada o por redes sociales. A fin de cuentas, la mayoría de los ataques van a requerir de la interacción del usuario. El atacante va a necesitar que la víctima lleve a cabo algún tipo de acción. De ahí que el sentido común, no cometer errores, sea una de las principales barreras de seguridad que podemos tener para no sufrir problemas.

En definitiva, estos son algunos consejos a tener en cuenta para proteger la autenticación en dos pasos y, de esta forma, evitar intrusos en nuestras cuentas o dispositivos. Una serie de recomendaciones muy interesantes que podemos poner en práctica.

Qué nos aporta Google Authenticator

Lo primero que vamos a hacer es conocer qué es y qué nos puede ofrecer el uso de Google Authenticator. Luego iremos explicando cómo tenemos que activar la verificación en dos pasos en nuestra cuenta de Google, también veremos cómo descargar la app y configurarla. Para terminar, veremos cómo cambia el modo de iniciar sesión tras activar la autenticación 2FA en nuestro ordenador.

Google Authenticator es una aplicación que nos va permitir activar la autenticación en dos factores o 2FA en las cuentas de Google y en las de otras plataformas, como por ejemplo, Dropbox. Si activamos la autenticación en dos pasos vamos a ganar una segunda línea de defensa. Así, en el hipotético caso de que alguien lograse averiguar nuestra contraseña, ya sea mediante un ataque de fuerza bruta, filtración, o al azar, no podría entrar en la cuenta. En definitiva, lo que hace la verificación en dos pasos es que a través de una aplicación, correo o mensaje de texto SMS nos va permitir que verifiquemos nuestra identidad cuando iniciamos sesión. Aquí, en este caso concreto lo que vamos a utilizar es la app Google Authenticator.

En cuanto a la aplicación, la tenemos disponible para los sistemas operativos Android e iOS. Un buen punto de partida sería tenerla descargada ya para cuando nos haga falta. Si queréis descargarla para Android podréis hacerlo desde la Play Store desde aquí:

Por otra parte, si tenéis iOS podréis obtenerla desde la App Store desde aquí:

Una cosa muy interesante respecto a Google Authenticator es que puede generar códigos de verificación gratuitos incluso cuando nuestro móvil esté sin conexión a Internet.

A continuación, vamos a explicar cómo utilizarla mediante un ejemplo con una cuenta de Google. Primero veremos cómo activamos la verificación en dos pasos, y después la configuramos para que en el segundo paso podamos utilizar esta app.

Cómo de seguro es Google Authenticator

Este sistema de seguridad para la autenticación en dos factores, nos proporciona nuevas capas de seguridad, las cuales nos ayudan a proteger nuestras cuentas de usuario. Si bien el objetivo de esta herramienta es ayudarnos en la autenticación, puede que alguna vez nos preguntemos cómo de segura es la herramienta como tal. Ya que es la encargada de generar los códigos para nuestros accesos.

Esta aplicación utiliza un algoritmo de código abierto llamado TOTP (Time-based One-Time Password). Se trata de un algoritmo que resulta muy seguro, estando ampliamente testado por la comunidad que se dedica a las cuestiones de seguridad. Por otro lado, Google es una de las empresas tecnológicas más grandes del mundo, y también respectada. Por lo cual, siempre es de esperar que utilicen los mayores grados de seguridad en cuanto a la confianza de sus aplicaciones.

Los procesos de configuración de este servicio son sencillos, pero muy importantes. Se trata de proteger los códigos QR que Google nos proporciona en los momentos de la configuración. Este QR, nos permite establecer una sincronización de la cuenta, con la aplicación Authenticator. Por lo cual es algo que no se debe compartir con nadie más. Por otro lado, se Google Authenticator como aplicación, se ejecuta totalmente en nuestro dispositivo móvil. Por lo cual no realiza envíos de información hacia el exterior, reduciendo así el riesgo de recibir algún ataque o que la información quede expuesta. Y como añadido, esta no recopila los datos personales, entonces tampoco los va a utilizar para otros fines.

En definitiva, estamos ante una aplicación con estándares de seguridad muy altos, considerada como una de las más seguras para nuestros sistemas de 2FA. En cambio, siempre es bueno tomar medidas adicionales para proteger nuestras cuentas, como dar uso de contraseñas lo más seguras posibles.

Activar la verificación en dos pasos en Google

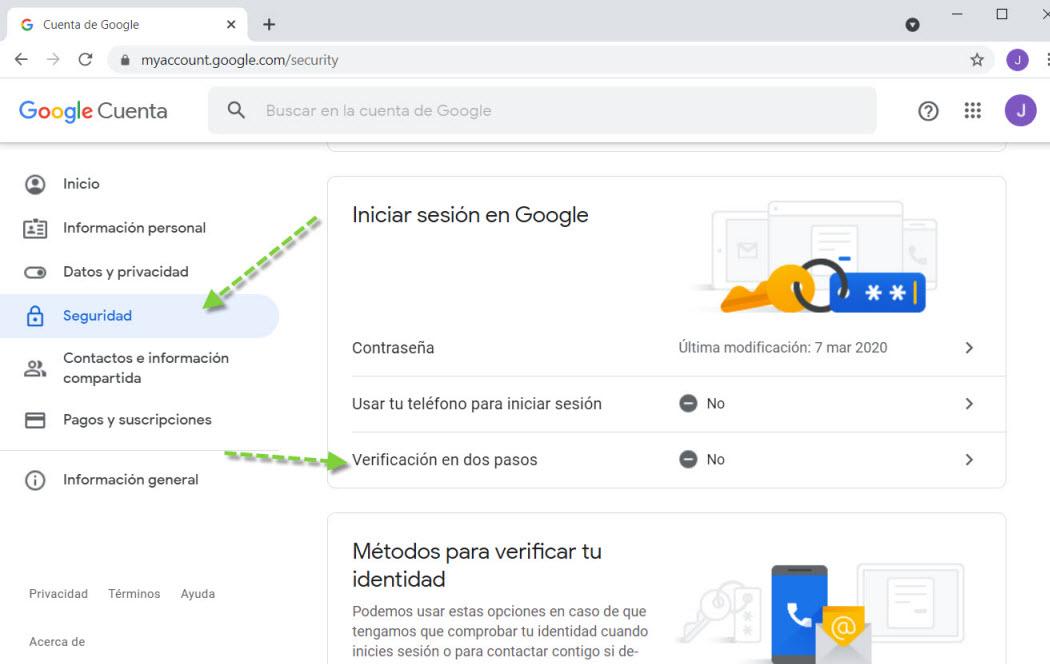

Evidentemente para utilizar Google Authenticator vamos a necesitar una cuenta compatible con la autenticación multifactor. Lo que queremos en este caso es que esta app sea ese segundo paso. En este caso, vamos a tomar como ejemplo la de Google, aunque hay muchas más que la admiten. Lo primero que tenemos que hacer es entrar a nuestra cuenta Google haciendo clic en este link e iniciar sesión poniendo nuestras credenciales si no lo hemos hecho antes. Después tendremos que dirigirnos al apartado Seguridad y fijarnos en el apartado Iniciar sesión en Google

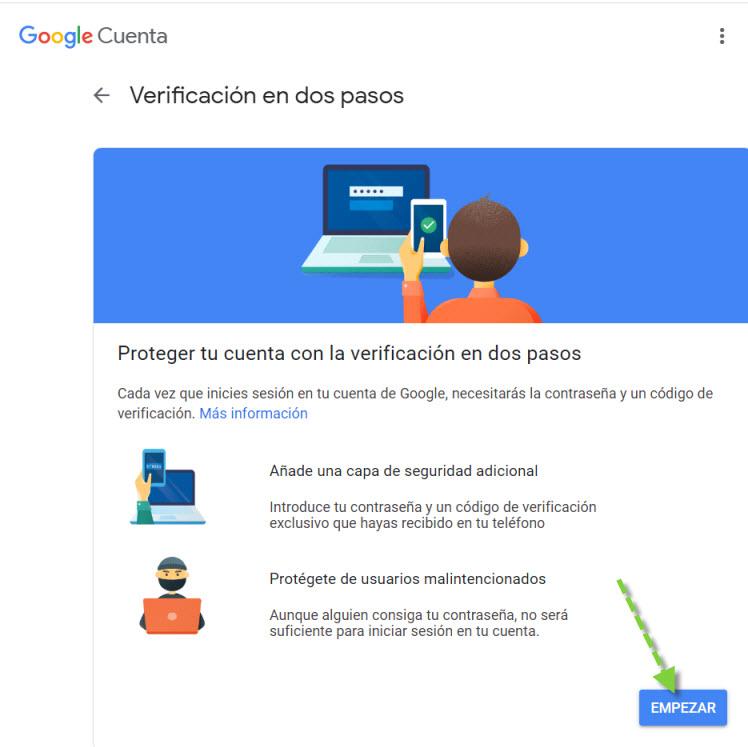

Allí pulsamos en Verificación en dos pasos y seguidamente aparecerá una ventana como esta donde daremos al botón Empezar.

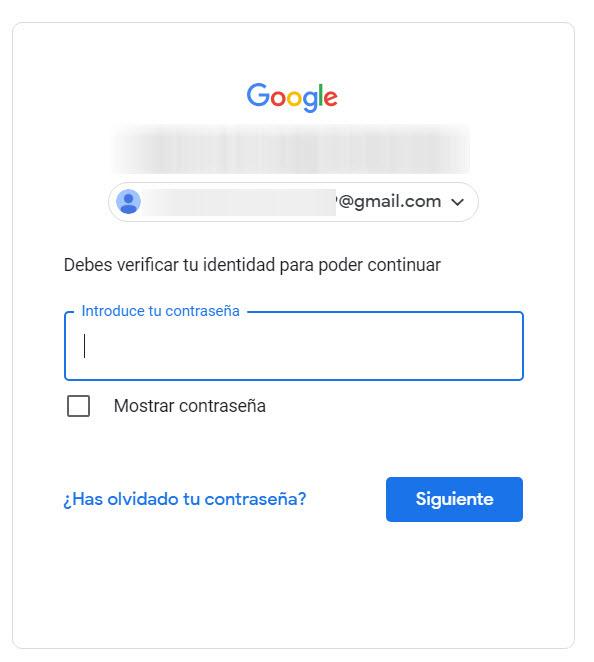

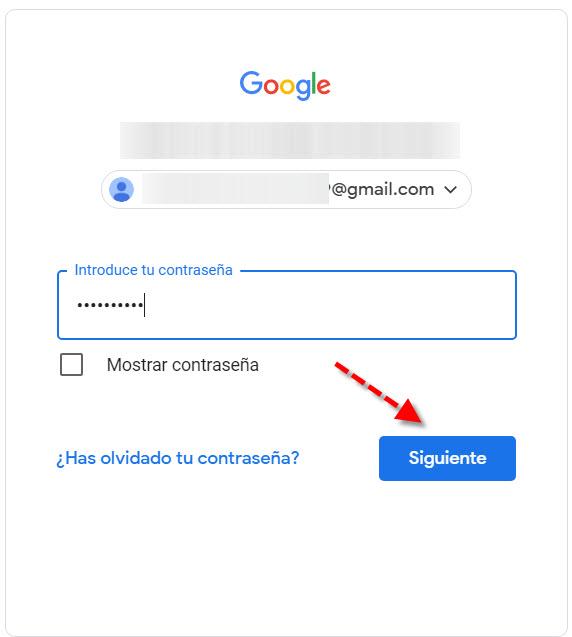

A continuación, nos va a pedir que introduzcamos de nuevo la contraseña de nuestra cuenta Google.

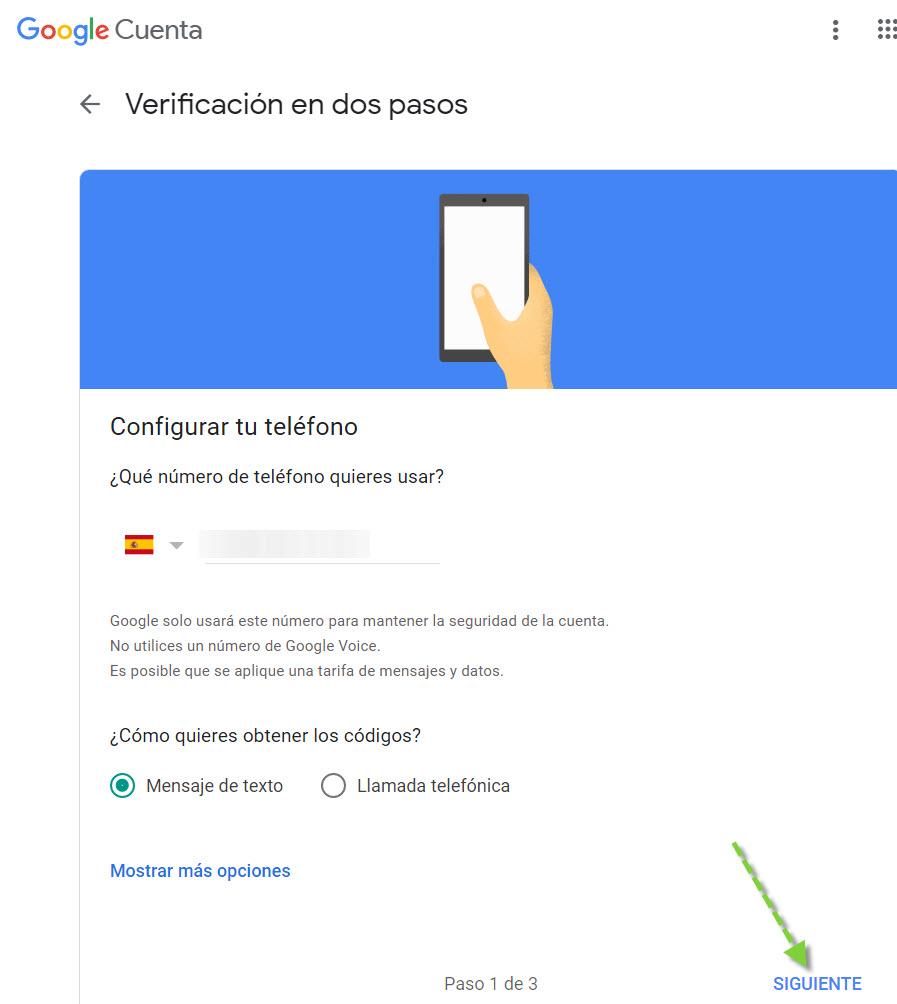

En este caso para la verificación en dos pasos hemos elegido que nos envíe los códigos mediante un mensaje de texto al móvil.

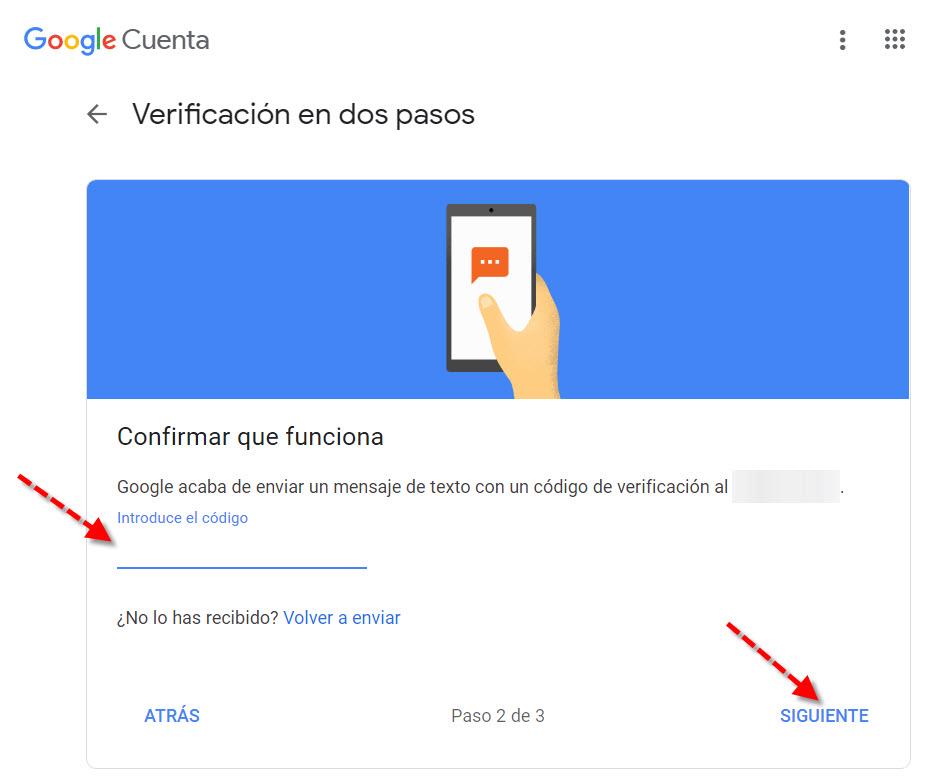

Después hemos desbloqueado el móvil, hemos mirado el código del SMS, lo hemos introducido y pulsado en Siguiente.

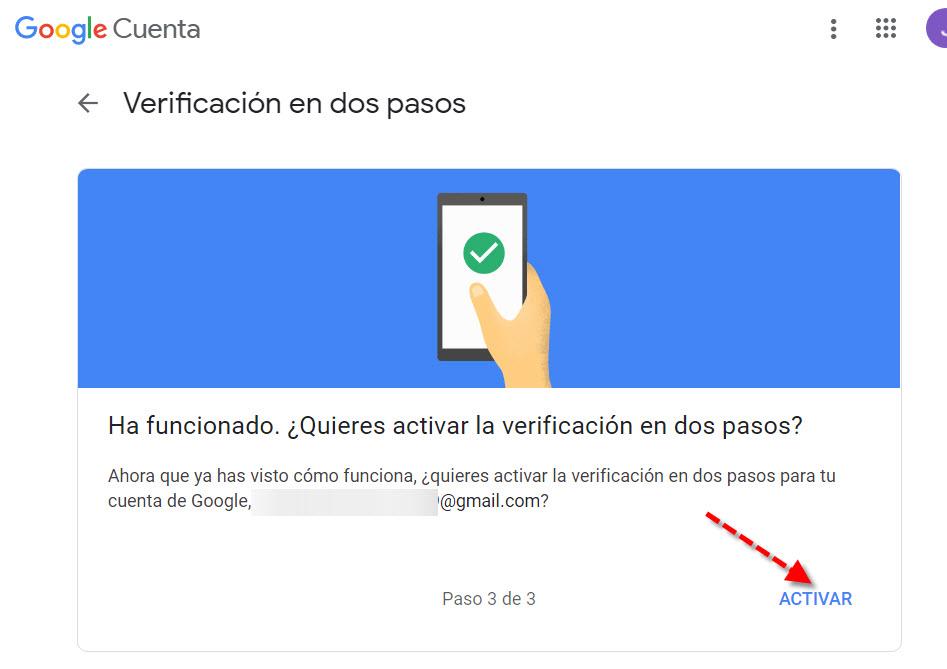

Seguidamente, veremos una pantalla como esta que nos indica que hemos introducido bien el código y pulsamos en Activar para que se produzca la activación de la autenticación 2FA.

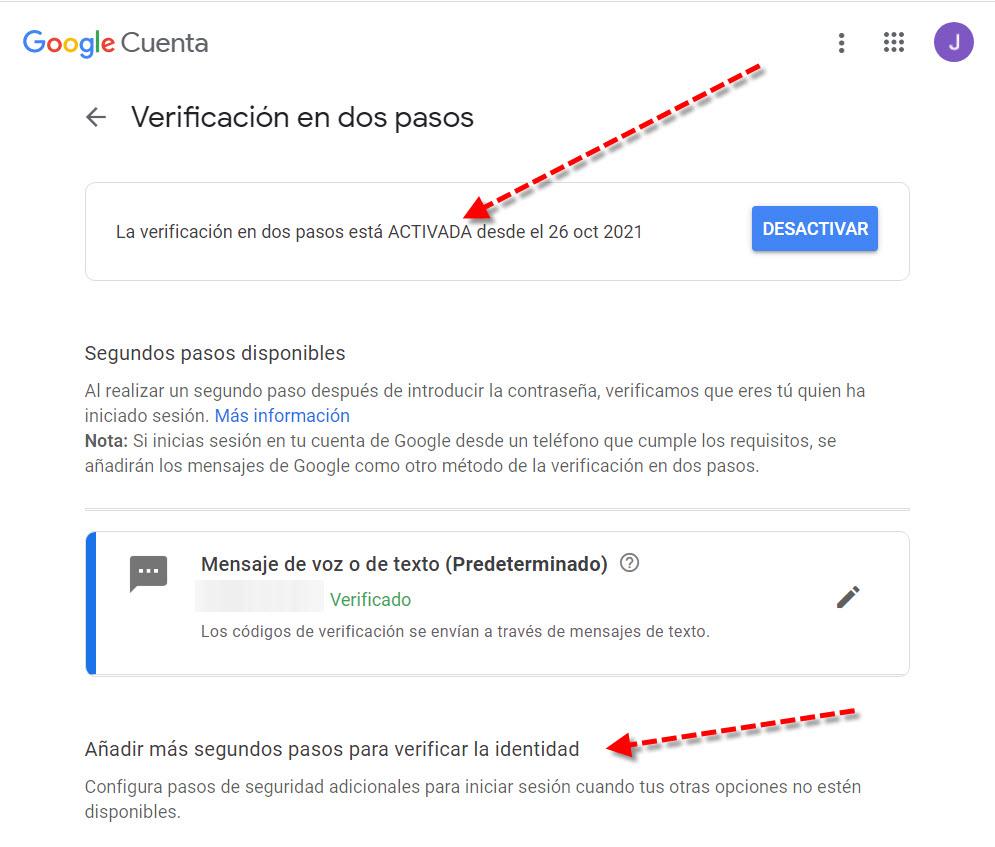

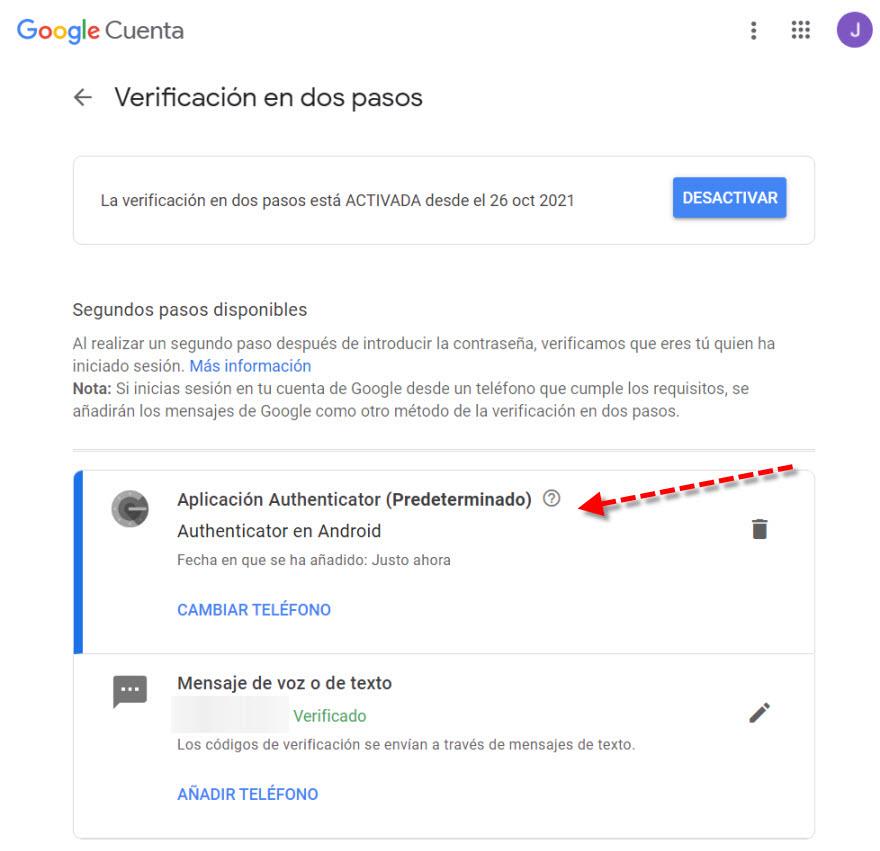

Aquí ya vemos como tenemos activada la verificación en dos pasos. El método que tenemos predeterminado ahora como segundo paso para entrar en nuestra cuenta Google va a ser un mensaje de voz o de texto del que obtendremos un código. Si por alguna razón queréis eliminar la autenticación en dos pasos, podréis hacerlo pulsando sobre el botón Desactivar.

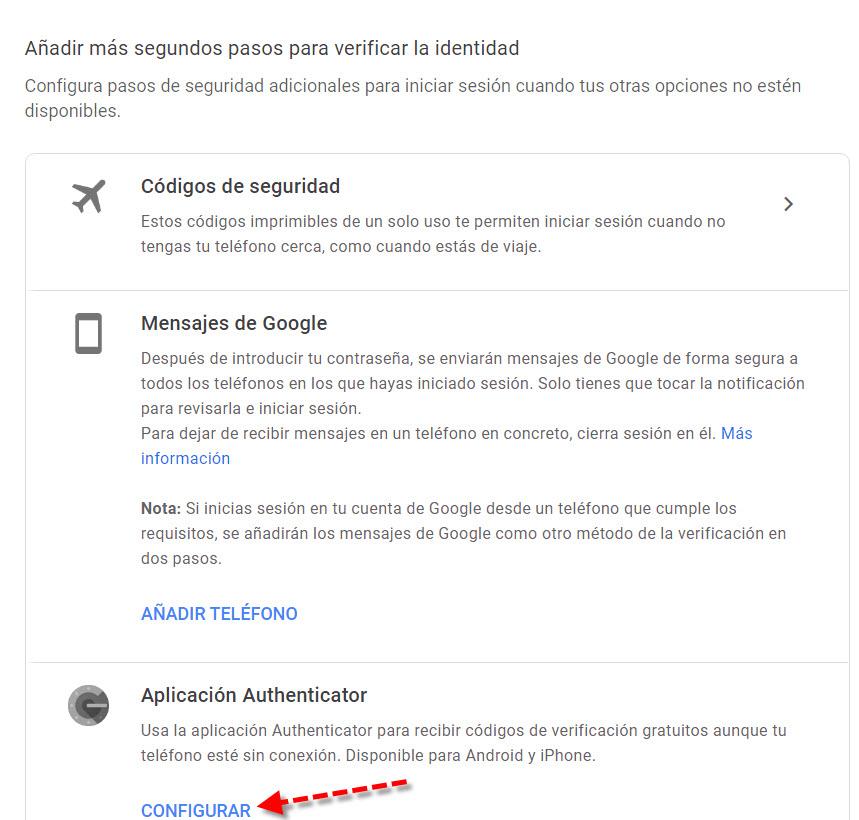

Elegir Google Authenticator como autenticador

En nuestro caso ya hemos comentado que ese segundo método que queremos utilizar va a ser Google Authenticator. Si bajáis más abajo podréis encontrarlo junto con algunos segundos pasos más que también sirven para verificar la identidad. Por lo que nos dirigimos al apartado Aplicación Authenticator y pulsamos sobre CONFIGURAR.

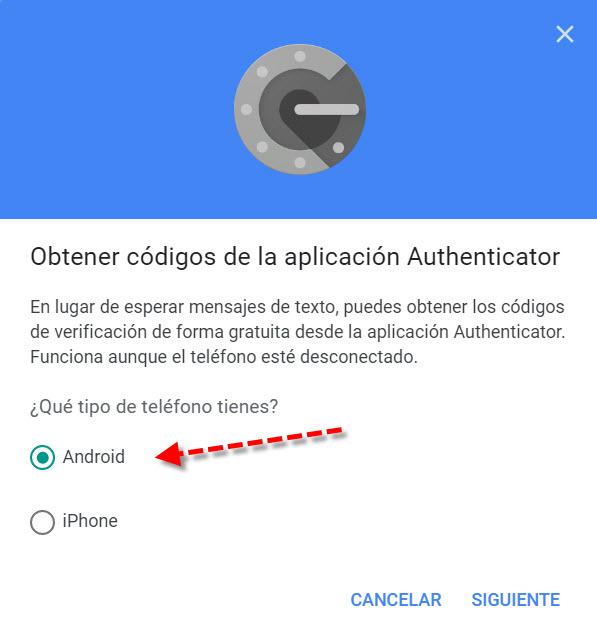

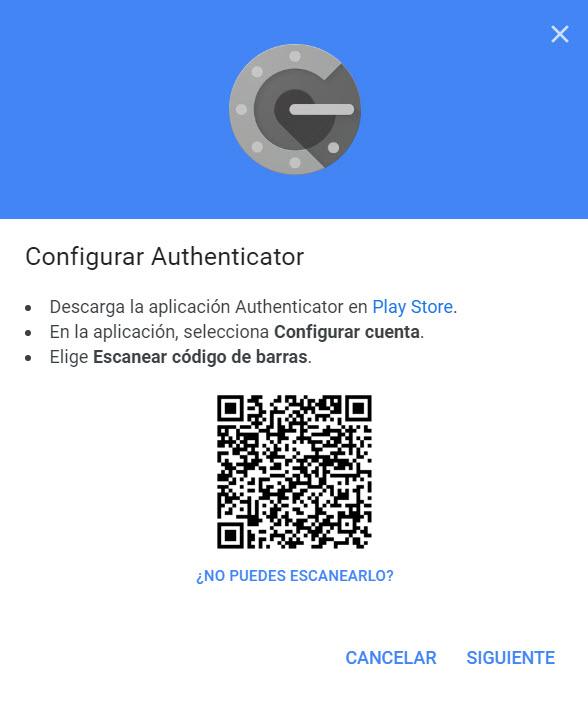

En este momento le tenemos que indicar si tenemos un smartphone con Android o IOS. El nuestro es Android y después seleccionamos Siguiente.

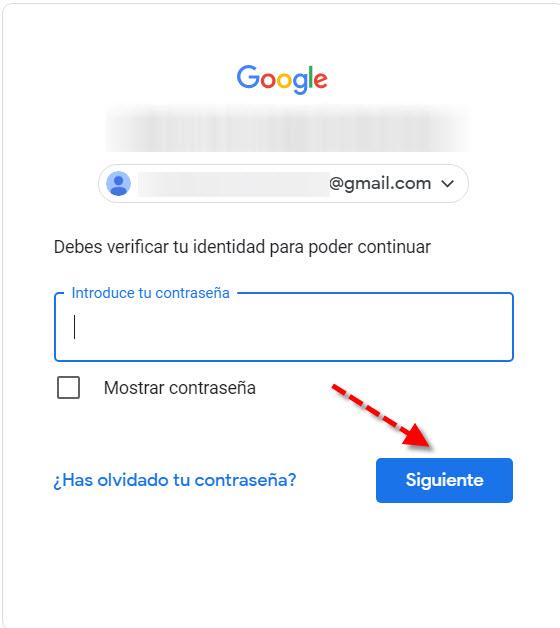

Luego nos pide una vez más que volvamos a introducir nuestra contraseña y pulsamos en el botón Siguiente.

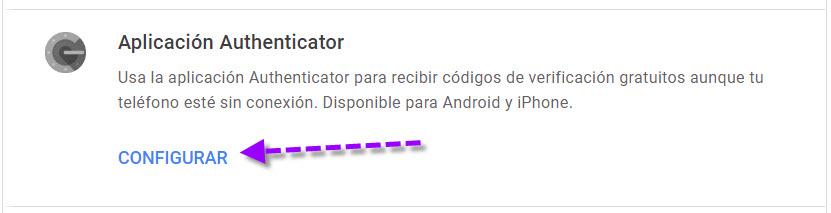

Como lo que queremos es utilizar Google Authenticator pulsamos en Configurar.

A continuación, lo que nos aparece es un código QR que debemos escanear. Por lo tanto, si no lo hemos hecho antes como indicamos nos toca descargarla de la Play Store o de la App Store según sea el caso.

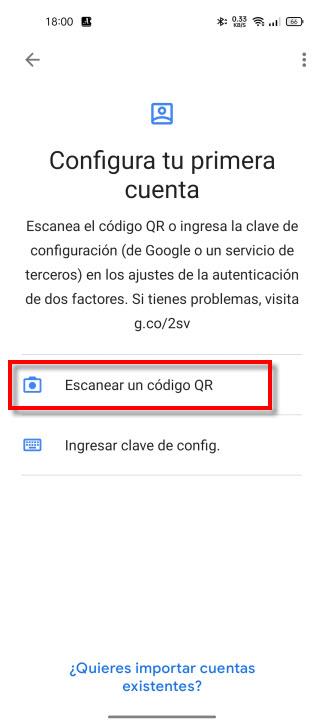

Lo siguiente que vamos a hacer es abrir la app Google Authenticator en nuestro smartphone y veremos una pantalla como esta. Aquí lo que tenemos que hacer es escanear el código QR que aparece en la pantalla de nuestro ordenador.

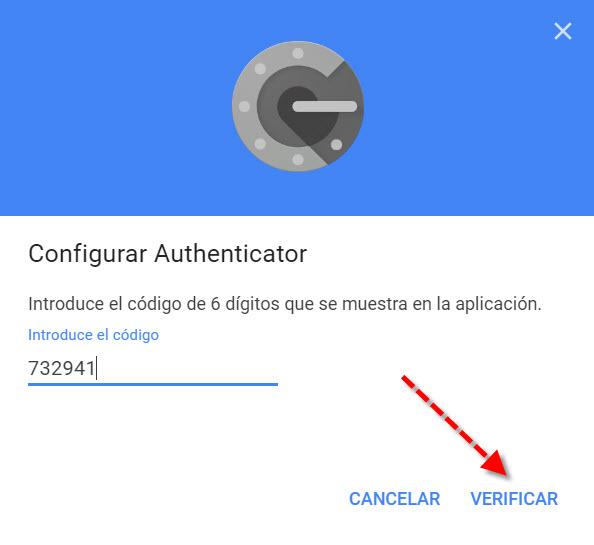

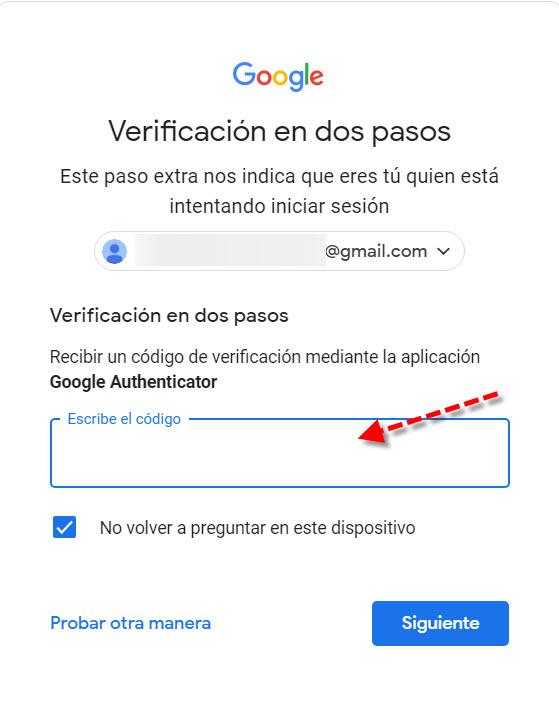

Seguidamente en nuestra aplicación veremos el nombre de nuestra cuenta de Google, y justo debajo aparecerán los códigos de verificación. En este aspecto hay que señalar que hay que ser bastante rápidos en introducirlos porque en menos de un minuto cambian. Nuestro siguiente paso consiste en mantener abierta la app Google Authenticator, introducir el código sin perder tiempo y pulsar el botón Verificar.

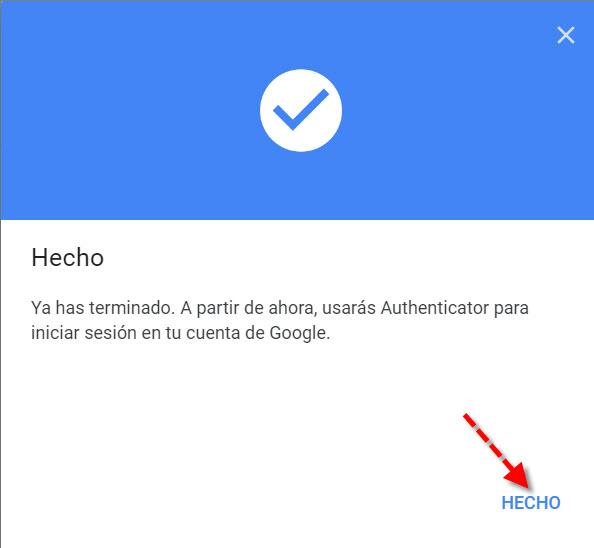

Aquí nos confirma que hemos realizado bien el procedimiento y pulsamos en Hecho.

Entonces vuelve a nuestra cuenta Google y vemos como ahora Authenticator es nuestro segundo paso predeterminado. El otro de mensajes de voz y texto todavía sigue estando activo y se podría utilizar en caso de necesidad.

Cambiar el inicio de sesión con la verificación 2FA

Antes de entrar a nuestra cuenta Google bastaba con introducir únicamente la contraseña. Ahora la cosa ha cambiado, se necesita un paso adicional más. El primer paso como siempre será poner nuestra password.

Luego necesitaremos coger nuestro móvil, abrir Google Authenticator, y añadir el código de verificación que esté en ese momento en pantalla.

También hay que señalar que en Probar otra manera tendréis disponibles otros segundos pasos que hayáis configurado previamente. En este caso además también tendríamos la opción de los mensajes de voz y texto.

Tal y como habéis visto, es realmente fácil proteger nuestra cuenta de Google con verificación en dos pasos. Este proceso se haría exactamente igual en otros servicios como Dropbox, Microsoft Outlook y muchos otros, simplemente lo que tendremos que configurar es la autenticación en dos pasos y habilitar que la autenticación queremos que sea con la aplicación autenticadora. También debemos indicar que existen otras aplicaciones muy interesantes como Latch de Eleven Paths e incluso Authy que nos permitirán guardar los tokens de estas autenticaciones 2FA en el Cloud. Google Authenticator almacena los tokens localmente, esto significa que, si restauramos o cambiamos de smartphone, tendremos que volver a configurar todas las cuentas.

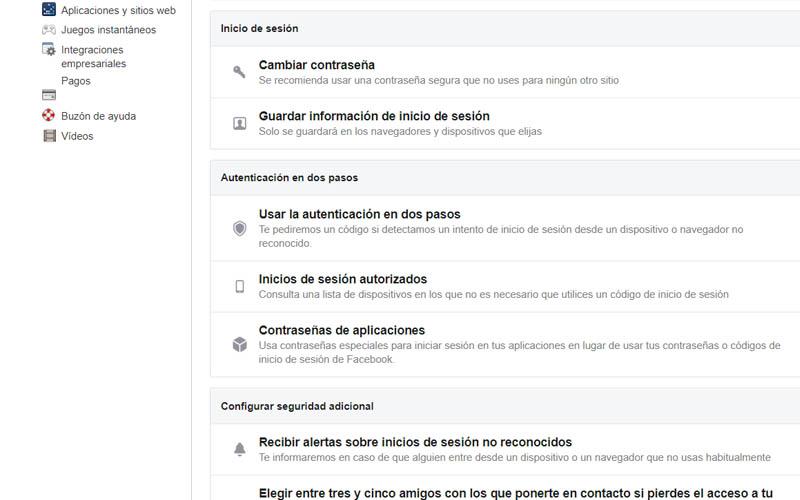

Activar autenticación en dos pasos en Facebook

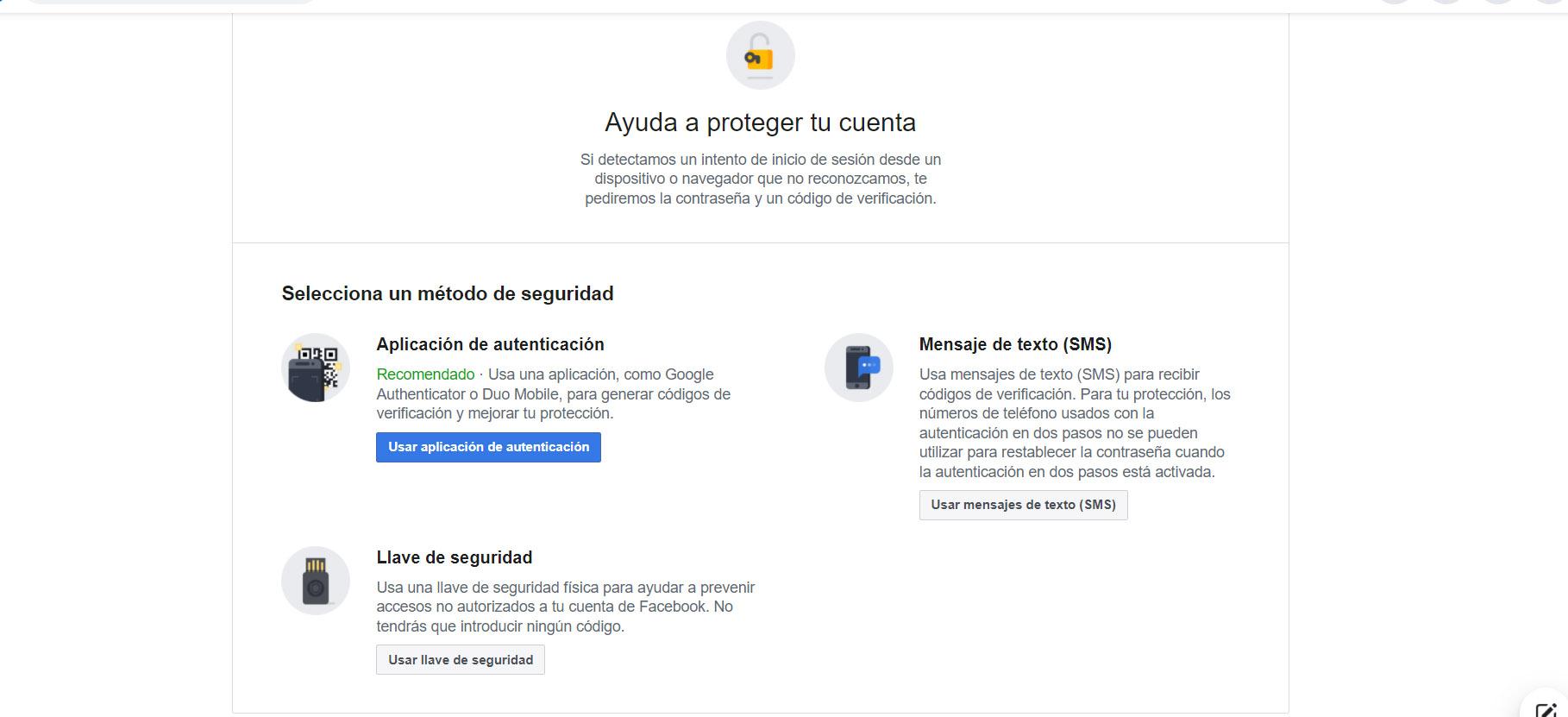

Por suerte en Facebook podemos utilizar la autenticación de dos factores sin necesidad de utilizar el número de teléfono. Esto nos aportará una barrera de seguridad extra pero también mantendremos nuestra privacidad sin problemas.

Lo primero que tenemos que hacer es entrar en Facebook y acceder a Configuración. Cuando estemos dentro hay que ir a Seguridad e inicio de sesión, que aparece en el apartado de la izquierda. Aquí nos mostrará una serie de opciones como vemos en la imagen de abajo. Tenemos que darle a Editar, junto a Usar la autenticación en dos pasos.

Veremos que nos muestra dos opciones: aplicación de autenticación y mensaje de texto (SMS). Lo que nos interesa en nuestro caso es proteger la cuenta de Facebook con autenticación en dos pasos sin número de teléfono, por tanto, le damos a la primera opción.

A partir de ahí podremos escanear el código QR para poder utilizar la autenticación de dos factores en Facebook con la aplicación que queramos. Podemos utilizar aplicaciones de 2FA como Google Authenticator, Authy o LATCH. Todas ellas nos permitirán mejorar la seguridad de nuestra cuenta de Facebook y no correr riesgos. Una manera de evitar la entrada de intrusos.

En definitiva, es posible activar la autenticación de dos factores en Facebook. Como hemos visto simplemente hay que seguir una serie de pasos que hemos ido mencionando. Podemos activarla sin la necesidad de utilizar un número de teléfono. Eso es útil si queremos mejorar aún más la seguridad, pero también si queremos evitar tener que dar nuestro número de móvil a Facebook.

Dónde es imprescindible usar la autenticación en dos pasos

Esta posibilidad la tenemos cada vez en más servicios y plataformas. Nos ofrecen poder proteger adecuadamente nuestras cuentas y evitar así la entrada de posibles intrusos. Vamos a ver en qué circunstancias es imprescindible que utilicemos la autenticación en dos pasos y nos protejamos adecuadamente. Un complemento muy bueno para la contraseña y otras medidas de seguridad que tomemos.

Cuentas bancarias

Uno de los servicios online donde resulta imprescindible configurar la autenticación en dos pasos es en las cuentas bancarias. Cada vez es más común acceder a nuestro banco simplemente desde la aplicación del móvil o a través de la versión web. Allí verás también diferentes opciones para poder proteger la cuenta y esta es una de ellas.

En caso de que suframos algún ataque y alguien pudiera lograr la contraseña de acceso podríamos tener problemas. De ahí la importancia de configurar la 2FA y agregar esa capa extra de seguridad para evitar intrusos indeseados. De hecho, muchos bancos requieren de tener autenticación en dos pasos a la hora de realizar una transferencia, realizar un pago online o cualquier acción que pueda ser sensible.

Redes sociales

Esto también lo podemos aplicar en redes sociales. Servicios como Facebook, Instagram o Twitter son muy utilizados hoy en día. Allí podemos guardar mensajes privados con información personal, contactos, publicar imágenes, etc. Si alguien lograra entrar en nuestra cuenta podría comprometer seriamente nuestra privacidad.

Por ejemplo, en el caso de Facebook para activarla tienes que ir al menú de arriba, entras en Configuración, Seguridad e inicio de sesión y allí seleccionas autenticación en dos pasos. Aparecerán diferentes opciones: utilizar una aplicación, recibir un mensaje de texto o usar una llave de seguridad. Puedes marcar la que más te interese, aunque como verás la red social recomienda usar una aplicación.

Por todo ello resulta también de gran importancia configurar la autenticación en dos pasos. Es necesario para proteger al máximo nuestras cuentas y no tener problemas a la hora de navegar por Internet y utilizar las redes sociales, sea cual sea la que utilicemos para comunicarnos con amigos o familiares.

Correo electrónico

Por supuesto el correo electrónico es un servicio muy importante en nuestro día a día. Allí podemos almacenar información relevante, tener archivos adjuntos guardados e incluso tenerlo vinculado a otras muchas cuentas en Internet. Puedes activar la 2FA en proveedores como Gmail y Outlook. De esta forma tendrás esa capa extra de seguridad para evitar la entrada de intrusos.

Es otro de esos servicios donde debemos activar siempre la autenticación en dos pasos. Solo así estaremos realmente protegidos en la red y no correremos peligro en caso de que suframos algún ataque Phishing, por ejemplo, y nos roben la clave del e-mail.

Programas de mensajería

Los programas de mensajería instantánea son muy utilizados hoy en día. Hablamos por ejemplo de WhatsApp, que tiene también versión web, así como cualquier otro similar. Incluso podemos incluir los programas para realizar videollamadas, algo que también ha ganado mucho peso últimamente.

Estas aplicaciones las debemos proteger con autenticación de dos factores, siempre que sea posible. Así evitaremos que puedan suplantar nuestra identidad y acceder a estos programas en nuestro nombre. Lo cierto es que hoy en día es muy común que este tipo de programas tengan esta característica, por lo que no tendremos muchos problemas para poder usarlo.

Almacenamiento en la nube

Los servicios de almacenamiento en la nube también son muy usados en la actualidad. Sirven para almacenar todo tipo de contenido, crear copias de seguridad, poder acceder a archivos desde cualquier lugar, compartir datos con otros usuarios… Por ejemplo, podemos nombrar a Google Drive, OneDrive o Dropbox como algunas de las opciones más populares.

Si alguien lograra entrar en nuestra cuenta podríamos tener problemas. Podría filtrarse información importante. De ahí que sea también imprescindible configurar correctamente la autenticación en dos pasos y protegernos.

Estas son, en definitiva, las cuentas que debemos proteger siempre que sea posible con autenticación en dos pasos. El objetivo no es otro que agregar ese plus de seguridad para evitar que haya intrusos que puedan robar nuestros datos. Es cierto que la principal barrera siempre va a ser la contraseña, la cual debe ser lo más compleja posible, pero eso no quita que no puedas usar otras funciones para aumentar aún más la protección.