Siempre que nos encontramos con tutoriales de cómo hackear un ordenador, una red Wi-Fi o el dispositivo que fuese, una de las cosas que más se requiere es la conexión a Internet. Sin embargo, ¿qué pasa si no tengo conexión a Internet? ¿Igualmente podrían hackear mi ordenador? Sí, se puede, y existen varias maneras de hacerlo. Esta guía te va a explicar sobre las principales técnicas aplicadas para hackear un ordenador sin internet. Estamos seguros que esto será de suma utilidad, no sólo por el conocimiento, sino también, para ser más conscientes a la hora de manipular tanto nuestro ordenador en sí, como los periféricos.

¡Cuidado con los dispositivos USB!

Muy probablemente esto te resulte familiar. Uno de los consejos de conciencia de seguridad que se acostumbra a dar es tener cuidado con cualquier dispositivo USB que encuentres. Especialmente si se trata de estos pequeños dispositivos de almacenamiento. A pesar de que ya no gozan de la popularidad de hace años atrás, estos dispositivos aún son de mucha utilidad para los cibercriminales. Principalmente porque es sumamente sencillo llevar a cabo la distribución de malware, ransomware o cualquier tipo de archivo malicioso.

Sin embargo, uno podría pensar de qué manera un USB podría dañar a mi ordenador. Existen varios escenarios, uno de los más conocidos es ir caminando por los pasillos de tu lugar de trabajo o algún lugar público y, de repente, te encuentras con un dispositivo USB. El mismo aparenta estar allí sin ninguna razón en particular, puede ser que se haya extraviado sin que alguien se haya dado cuenta, ¿cierto? Como no tiene ninguna etiqueta ni nada que diga a quién pertenece pues entonces lo coges para usarlo tú. Aquí es donde la ingeniería social tiene cabida porque se aprovecha de ciertos patrones de comportamiento de las personas, en este caso, la curiosidad y las ganas de poder obtener alguna ventaja o regalo. No lo podemos negar, de buenas a primeras nos viene bien «ganar» algo de almacenamiento extra para nuestros archivos.

En cuanto introduzcas este pendrive en tu equipo, tu ordenador podría haber sido hackeado de múltiples formas, con tan solo conectar este dispositivo malicioso a él.

Como hemos comentado, los «ataques USB» son sumamente eficaces, incluso este año se han registrado eventos de este tipo en donde personas se encontraban con dispositivos USB esparcidos en lugares cualquiera. Estos dispositivos estaban empaquetados de forma que la persona pueda sentir curiosad al respecto, incluso en algunos casos, había una indicación de que si accedías a ese dispositivo, podrías contar con una supuesta tarjeta de regalo electrónico de 50€.

USB Killer: tu ordenador completamente inservible en segundos

Existen casos en los que un ordenador se vea infectado por malware, ransomware o cualquier otro tipo de virus, logre recuperarse. Pero, ¿qué pasa si yo conecto un dispositivo USB a mi ordenador y súbitamente se apaga? Puede ser que hayas sido víctima de un USB Killer. La función principal de esto es hacer que el ordenador reciba una cantidad tremenda de energía eléctrica. Es tanta que el ordenador pone al límite sus recursos y capacidad, por lo que se apaga repentinamente. Para tener una idea de lo letal que puede ser el simple hecho de conectar un dispositivo USB, compartimos más abajo un vídeo con un recopilatorio bastante curioso del USB Killer en acción. Estamos seguros que con esto tendrás mucho más cuidado que antes:

La particularidad de estos USB killer es que, en realidad, no fue concebido con los fines maliciosos con los que se aplica hoy en día. Hong Kong es su lugar de origen, y tiene como propósito principal probar lo seguros que son los dispositivos ante este tipo de situaciones. Este dispositivo cuenta con unos condensadores que acumulan toda la carga eléctrica del ordenador o del dispositivo que fuese y se lo devuelve de una forma tal, que lo deja prácticamente inservible. Así es, si utilizas un móvil, una consola de videojuegos e incluso un automóvil, podrías estar en riesgo gracias a esta bestia que viene en tamaño pequeño.

Un dato curioso es que cualquiera puede acceder a su portal oficial y comprar uno o más kits de USB Killer a un precio sumamente asequible. Pero, ¿por qué esto podría estar a disposición de cualquiera si existen muchas personas que podrían aprovechar esto con malas intenciones? Esto es totalmente válido, pero los creadores de este proyecto lo hicieron público y es muy accesible debido a que los fabricantes a los cuales recurrieron, han ignorado las evidencias compartidas respecto a esta vulnerabilidad de múltiples dispositivos.

Si tu ordenador, consola, móvil u otro dispositivo, es víctima de un USB Killer, es porque sus circuitos eléctricos no se encuentran correctamente protegidos. De acuerdo al propio sitio oficial, esta vulnerabilidad es conocida por los fabricantes. Sin embargo, como la protección es muy costosa a la hora de ensamblar los productos, se decide dejar este aspecto de lado de manera que todos podamos tener acceso a productos relativamente asequibles. La última versión carga sus capacitores con la energía de sus dispositivos muy rápidamente y, una vez cargado, se realiza la descarga eléctrica en el dispositivo víctima mediante múltiples ciclos de carga y descarga por segundo. Instantes después, el dispositivo víctima ya no sirve.

Filtración de datos mediante los discos HDD

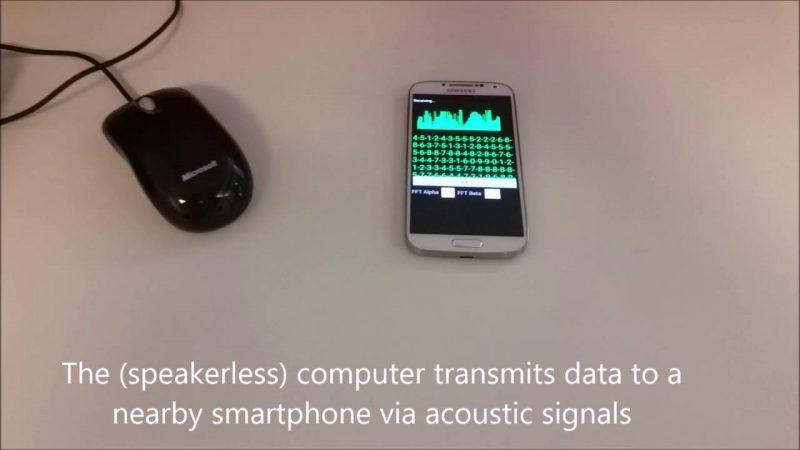

Si aún utilizas un ordenador que tenga disco HDD, habrás notado que hacen un ruido muy particular. Una de las comparaciones que se acostumbra a hacer, es pensar que nuestro disco duro es como un disco de vinilo. Y ese vinilo tiene una púa que se encarga de leer y escribir esa información. Sin embargo y no precisamente de forma intencional, ese ruido que hace el disco duro tiene la capacidad de transmitir datos. Por lo que, si cuento con un móvil capaz de recibir e interpretar esas señales, puedo filtrar datos sin mayores complicaciones.

Este tipo de filtraciones de datos puede ser aprovechado por los cibercriminales, sobre todo en grandes espacios públicos. Imagina que estás en una tienda enorme y alguien deja «por accidente» su móvil justamente muy cerca de donde está la bahía del ordenador. Seguramente, alguien se da cuenta ya unos minutos después de que hay un móvil allí. Igualmente, ya ese tiempo habrá sido suficiente como para poder apropiarse de datos. Esta es una evidencia más de que debemos ser atentos incluso en las situaciones del día a día que son más comunes. Prácticamente todo podría ser un puente para llevar a cabo ataques.

Para tener una mejor idea de cómo esto podría pasar, dejamos un pequeño vídeo demostrativo:

El acelerómetro de nuestro móvil

Uno de los sensores más utilizados y que más años lleva con nosotros en los smartphones, es el acelerómetro. Para que tengas una idea de la gran utilidad de este, este sensor permite que nosotros podamos rotar la pantalla del móvil de manera que podamos adaptar la vista del contenido que estamos visualizando. Por desgracia, este acelerómetro puede utilizarse con fines maliciosos. Específicamente, colocando el smartphone en la misma mesa donde nos encontramos con el ordenador. Lo que ocurre es que el acelerómetro del smartphone tiene la capacidad de capturar las vibraciones que se generan desde el teclado del ordenador. Dichas vibraciones te pueden dar mucha información, incluyendo qué es lo que exactamente estamos escribiendo.

Este método par a obtener información ya era sujeto de investigación desde el año 2011 por parte del prestigioso Instituto de Tecnología de Massachussets (MIT). A pesar de que en aquel momento se demostró que el acelerómetro del móvil puede capturar en cierta medida el patrón de movimiento cuando tecleamos, no habría muchas posibilidades de ataques. Sin embargo, consideremos que ya pasaron casi 10 años de ese evento, y no hay duda de que se dieron muchos avances en ámbitos que podrían «contribuir» en la ejecución de este tipo de ataques. Por ejemplo, la Inteligencia Artificial y el Machine Learning.

Filtración de datos tipo Fansmitter

No existe ordenador que pueda funcionar demasiado tiempo con normalidad si es que no cuenta con algo que regule la temperatura. A medida que vamos utilizando los recursos del ordenador al máximo, la temperatura de la CPU y de otros componentes comienzan a aumentar. En consecuencia, el ventilador o disipador que se encuentra dentro de la caja, nos ayuda a regular esa temperatura para evitar que los componentes internos se quemen. Pero, ¿de verdad pueden transmitirse datos mediante el disipador o ventilador del ordenador? Sí, a esto se lo denomina Fansmitter.

Normalmente, entre el disipador y la placa base se da un feedback loop. Esto consiste en el hecho de que el disipador provee información a la placa madre respecto a su velocidad de rotación. Con esto, la placa madre puede saber si necesita aumentar o no la rotación del disipador considerando la temperatura con la que cuenta en ese momento. Todo esto puede explotarse de manera tal a que podamos filtrar datos.

El disipador se ajusta de forma a que logre emitir cierta frecuencia de sonido que sea capaz de transmitir datos. Esto se da a raíz de que se alteran los ajustes óptimos del ventilador para que la placa base pueda mantener su temperatura ideal. Es como si el ventilador funcionara mucho más óptimamente sin que sea necesario. Cualquier dispositivo que actúe como receptor, generalmente un móvil, puede colectar los datos.

De buenas a primeras, no existe una medida de protección que podamos aplicar en forma inmediata. Pero, si tienes la posibilidad de hacerlo, se recomienda optar por disipadores que hagan la menor cantidad de ruido posible o bien, optar por un sistema de refrigeración líquida.

BitWhisper, manipulación térmica

Si bien muchos hacks de PC sin conexión se basan en el análisis de ruidos y salidas de audio, existen métodos alternativos. El ataque BitWhisper es parecido al Fansmitter, usa calor para comprometer un ordenador que se encuentra fuera de línea. Primero, hay varios requisitos para llevar a cabo este exploit, debe haber dos ordenadores; uno fuera de línea y con espacio de aire, el otro conectado a una red. Ambas máquinas también necesitan estar infectadas con el malware.

Los dos dispositivos deben estar dentro de un área cercana a las 15 pulgadas uno del otro. Dada esta configuración exacta, es la menos viable para la aplicación en el mundo real, pero, aún así, es teóricamente posible. Una vez que se han cumplido todas las condiciones previas, el PC en red cambia la temperatura de la habitación ajustando la carga colocada en tu CPU y GPU. Los sensores térmicos en la PC con espacio de aire detectan estos cambios y adaptan el rendimiento del ventilador para compensar.

Usando este sistema, BitWhisper usa el ordenador que se encuentra conectado en la red para enviar comandos a la PC con espacio de aire, el ordenador que se encuentra fuera de línea convierte los datos del sensor en binarios, ya sea un 1 o un 0, estas entradas se utilizan como base para la comunicación de equipo a equipo. Además de la configuración precisa necesaria para que esto funcione, también es un método de ataque lento, ya que solo alcanza una tasa de transferencia de datos de sólo ocho bits por hora.

Estos ataques demuestran que es posible piratear un ordenador sin tener conexión en la red, sin embargo, aunque técnicamente factible, estos ataques no son sencillos. La mayoría de estos métodos requieren una configuración particular o condiciones óptimas, incluso entonces, hay mucho margen de error ya que ninguno de estos ataques captura directamente los datos deseados.

Otras formas de hackear

En el mundo de la informática, estamos acostumbrados a pensar en ciertas cosas como las conexiones Wi-Fi, cable, USB, correo, enlaces, entre otros, como métodos por donde podemos hackear un ordenador. Pero existen otros métodos, cuanto menos extraños, los cuales, tras estudiarlos, se ha verificado que pueden funcionar. Estos métodos se escapan de casi todo lo que podemos comprender, pues son formas de hackear que no nos imaginamos en el día a día, como, por ejemplo, las siguientes:

El sonido del disco duro

En una universidad de Israel, consiguieron robar datos de un disco duro, tras realizar un profundo análisis del ruido que hacen los mecanismos de este cuando lee o escribe datos. Con los sonidos, lo que hace es analizar todos los saltos del sistema mecánico del disco cada vez que busca información.

Mediante la instalación de un software orientado a tal fin, podríamos hackear un ordenador con una grabación que nuestro móvil hace del ruido del disco duro con la grabadora de voz. Por supuesto, este método solo es factible con discos duros mecánicos, con los SSD actuales, esta forma de hackeo se anula por completo.

Los ventiladores del equipo

Casi la totalidad de los equipos actualmente, cuentan con ventiladores que ayudan a la refrigeración de los mismos. Si estos no se usarán, tendríamos que recurrir a sistemas de refrigeración pasiva, que en muchas ocasiones no sería suficiente para tal efecto

La velocidad de transmisión de un ventilador, no es mayor de 8 bits cada hora, pero incluso esto, puede hacer que nuestro equipo sea hackeado. Para tal acción, usan el calor para robar información de un equipo encendido. Eso sí, el equipo tendrá que estar infectado por un malware específico previamente.

El teclado

Si hemos usado alguna vez algún acelerómetro, sabemos que según la precisión con la que el dispositivo puede mostrar información, nos dará unos resultados más o menos fieles. Pues bien, aquí está el último método de hackeo que vamos a ver.

Investigadores del MIT, consiguieron asignar ciertas vibraciones con las teclas de un teclado, las cuales son recogidas por un acelerómetro, el cual tenía una precisión del 80%. De tal forma, se puede identificar que es lo que escribimos. Pero podemos estar tranquilos, esto requiere que muchos factores entren en escena, como por ejemplo un riguroso análisis del teclado.

Medidas de seguridad

Es posible que mucha gente llegue a pensar que en un equipo que no está conectado a internet, no es necesario disponer de muchas medidas de seguridad. Pero nada más lejos de la realidad. Hay medidas de seguridad que siempre será totalmente recomendable de disponer de ellas. Esto nos ayudará a prevenir casi cualquier tipo de problema, y mantener la privacidad y seguridad de nuestro equipo en las mejores condiciones posibles. Algunas de estas medidas son:

- Actualizaciones: Incluso con el equipo no conectado a internet, es totalmente necesario mantener todos los sistemas actualizados. Tanto el sistema operativo como todo el software que tengamos, requiere de estas actualizaciones tanto a nivel de rendimiento, como de seguridad.

- Antivirus: Estamos ante una de las partes más importantes en la seguridad. Que el equipo no tenga internet, no quita de que sea posible instalar software malicioso. Por lo cual es algo totalmente necesario en nuestro equipo.

- Firewall: De nuevo estamos ante una herramienta importante. Y es que estos nos ayudan a estar protegidos frente a ataques malintencionados o malware. Incluso sin internet, puede ser que el equipo se encuentre dentro de una red para compartir datos, por ejemplo.

- Contraseñas: Esto es algo muy básico, pero que funciona. Proteger nuestro equipo con contraseñas es algo muy recomendable. No solo en el acceso con nuestro usuario, si no en todo lo que sea posible. Cuantas más capas de seguridad, mejor.

- No tener archivos sospechosos: Llevar a nuestro equipo archivos sospechosos es algo que puede jugar en contra de nuestro equipo. Sea el método que sea por el cual llegue a nuestro ordenador, son peligrosos. Por lo cual debemos estar seguros de lo que tenemos en el equipo.

- Copias de seguridad: Disponer de una copia de seguridad es un salvavidas en muchos casos. Como el equipo no está conectado a internet, podremos mantenerla en este. Pero también es recomendable disponer de ella en otro dispositivo como puede ser un USB o disco duro externo.

No existe forma de evitar en un 100% los ataques, especialmente si nos referimos al ordenador y a los smartphones. Por supuesto, no es posible que seas víctima de todos estos ataques de una vez e incluso, puede ser que nunca seas víctima de ninguno. Sin embargo, es bueno tener presente qué es lo que podría pasar, y lo más importante: cómo protegernos en la medida de lo posible. Si estás desconectado de la red, las posibilidades son menores, pero no nulas. Igualmente, nuestros dispositivos y sus datos se encuentran en riesgo permanente y, si no somos lo suficientemente cautelosos, podemos acabar perdiendo muchísimo.