Visitamos la Unidad Central de Ciberdelincuencia de la Policía Nacional, así «cazan» a los cibercriminales

En un mundo cada vez más conectado a Internet, los cibercriminales se aprovechan de este hecho para atacar, tanto a instituciones, empresas como usuarios particulares. Estos ataques tienen una repercusión muy importante, tanto económicamente como también social. El phishing, ransomware o las violaciones de seguridad son algunos ejemplos ciberamenazas actuales que los Gobiernos deben enfrentar. La Unidad Central de Ciberdelincuencia de la Policía Nacional, es la unidad de élite encargada de investigar y resolver estos incidentes de ciberseguridad, y en RedesZone hemos tenido la oportunidad de visitar sus instalaciones y cómo trabajan para resolver todos los delitos.

La cibercriminalidad va creciendo año tras año, según este informe de cibercriminalidad del Ministerio del Interior, hemos pasado de un 7,5% en el año a un 16,1% en el año 2022, este porcentaje representa la cibercriminalidad sobre el total de infracciones penales. La mayoría de las víctimas de ciberdelincuencia se encuentran entre los 26 y 40 años en ambos sexos, y los principales ataques que se realizan contra estas personas son fraudes informáticos, amenazas y coacciones, así como falsificaciones informáticas. Por este motivo, la Policía Nacional cuenta con una unidad específica que se encarga de investigar y esclarecer todos estos delitos.

Organización de la Unidad Central de Ciberdelincuencia

La Unidad Central de Ciberdelincuencia (UCC) trabaja tanto a nivel nacional, investigando y esclareciendo delitos en España, como también de forma internacional, colaborando con otras policías como Europol, el FBI de Estados Unidos etc. Esta unidad es la encargada de desplazarse a cualquier punto de España para prestar apoyo en lo que se refiere a los ciberdelitos, recogida de pruebas tecnologías etc. Está formada por un total de tres brigadas:

- Brigada Central de Investigación Tecnológica: esta brigada tiene dos secciones claramente diferenciadas. La primera sección es la de Protección al Menor, donde se investigan todos los delitos relacionados con pornografía infantil, abusos a menores que aparecen por Internet etc. La segunda sección es la de Redes Sociales, donde se examinan las redes sociales para investigar y resolver posibles delitos.

- Brigada Central de Fraudes Informáticos: esta brigada tiene dos secciones, una de ellas está dedicada al Fraude Online, y la otra a medios de pago como en las compras online.

- Brigada Central de Seguridad Informática: esta brigada está centrada en los fraudes usando las telecomunicaciones, la piratería de cualquier tipo y también en fraudes con criptomonedas. Hay una sección de Seguridad Lógica, donde se investigan todos los ciberataques que realizan los ciberdelincuentes, y aquí es donde se encuentra el Grupo Técnico Operativo.

En RedesZone hemos tenido la oportunidad de visitar el Grupo Técnico Operativo. Este grupo especial se encarga de la investigación y desarrollo de la UCC, gestionan todas las redes informáticas y servidores propios donde se almacena toda la información de las diferentes investigaciones. También dan apoyo técnico y forense informático al resto de unidades de la Policía Nacional, tanto durante las entradas y registros que se pueden realizar en cualquier parte de España, como también en el extranjero en colaboración con otras policías. Por supuesto, este Grupo Técnico Operativo dispone de un laboratorio forense donde se accede y recopilan pruebas, para posteriormente ponerlas a disposición de los Tribunales de Justicia.

Por lo tanto, este Grupo Técnico Operativo tiene el objetivo de administrar toda la red y servidores propios de toda la UCC, una misión crítica ya que afecta a cientos de investigaciones a lo largo del año, y es fundamental preservar todos los datos, así como aislar los accesos desde otras redes para evitar problemas de seguridad. Su trabajo también es fundamental en delitos como tráfico de drogas, homicidios, secuestros y otros, ya que prestan apoyo tecnológico a otras unidades recogiendo evidencias digitales, accediendo a los datos y poniendo a disposición de los investigadores del resto de unidades todas las pruebas recopiladas.

Laboratorio de análisis forense del Grupo Técnico Operativo

El Grupo Técnico Operativo dispone de un laboratorio avanzado de análisis forense, donde acceden a todos los datos de dispositivos electrónicos requisados a los diferentes investigados por la Policía Nacional. Este trabajo es fundamental para poder acceder a los datos de los ordenadores, smartphones o tablets que han utilizado tanto los ciberdelincuentes, como también otro tipo de delincuentes como traficantes de drogas, personas investigadas por homicidio y otros delitos. Los delincuentes saben que lo que hay en sus ordenadores, portátiles, smartphones o tablets son cruciales para poder imputarles los diferentes delitos, por este motivo, toman precauciones.

Cuando estuvimos visitando al Grupo Técnico Operativo, estaban intentando reparar un portátil que tiraron por una ventana cuando llegó la Policía Nacional al domicilio de un delincuente. No se puede acceder a la información del almacenamiento porque está cifrado con Bitlocker, es necesario que los técnicos consigan «revivirlo» para poder usar el chip TPM que incorpora el portátil y así descifrar la información contenida en él.

Como se puede ver, el portátil está bastante dañado, aunque seguramente puedan conseguir arrancarlo para acceder a los datos de la unidad de almacenamiento cifrada.

En este Grupo Técnico Operativo se realizan todos los trabajos de recuperación de datos de discos duros, unidades SSD, smartphones y cualquier tipo de soporte, todo se realiza dentro de la Policía Nacional. No obstante, en determinados casos es necesario acudir a una cámara limpia dónde se desmontan las piezas del disco duro dañado y se sustituyen por otras, con el objetivo de que se puedan acceder a los datos.

En el caso de los smartphones, usan dispositivos especiales para acceder a los contenidos de Android y iOS. Gracias a estos dispositivos, se puede acceder a toda la información del dispositivo móvil de forma forense para recopilar evidencias y proseguir con la investigación. Hoy en día cualquier delincuente o ciberdelincuente dispone de un smartphone con una gran cantidad de información, por este motivo, la Policía Nacional dispone de estos equipos para acceder a la información.

Cuando se hace una operación e intervienen los dispositivos de almacenamiento para su posterior estudio, normalmente lo que se hace es realizar una imagen forense de toda la información, o ben realizar un filtrado directo de los ficheros que son interesantes para la investigación. Hoy en día no se suele realizar un «clonado» tal y como conocíamos, porque no es una tarea eficiente. De esta forma, solamente se exportan los ficheros que sean relevantes para la investigación a discos duros propios de la Policía Nacional. Las unidades de almacenamiento originales tienen que estar almacenadas y precintadas hasta el juicio, por lo que la Policía Nacional trabaja con los datos extraídos firmados digitalmente con un hash, no con los originales.

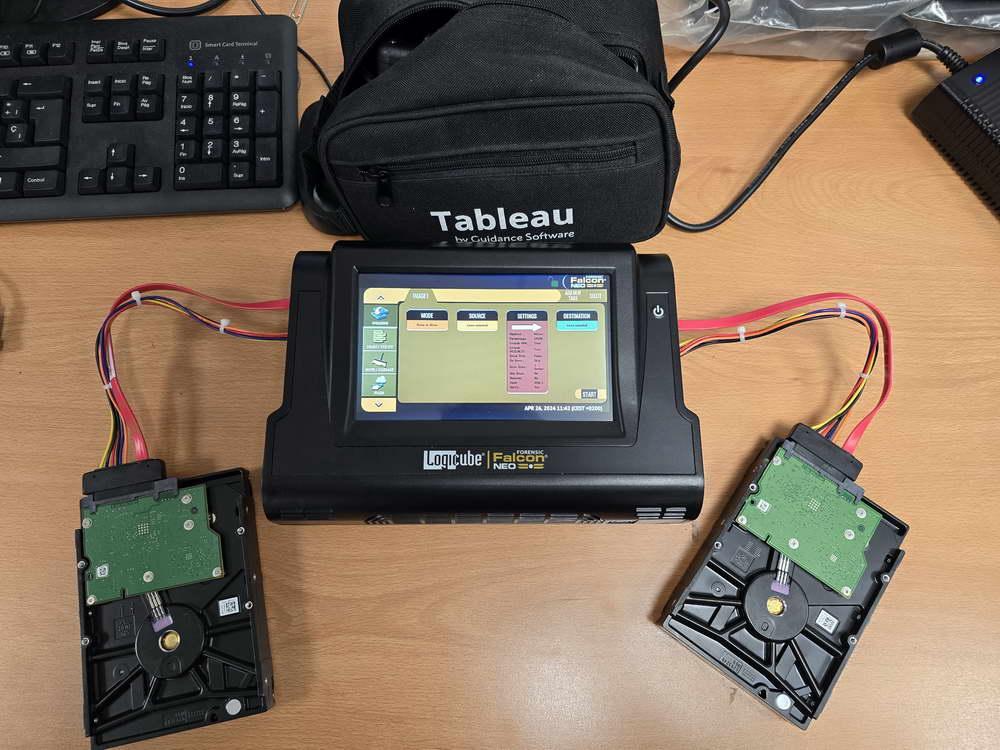

En un trabajo forense como la extracción de evidencias, es fundamental no escribir nada en los discos duros o unidades de almacenamiento originales, es decir, no se puede modificar la integridad de ningún dato de la unidad origen. Para poder realizar imágenes forenses y extraer información, se utilizan diferentes equipos donde conectar las unidades de almacenamiento. En la siguiente fotografía podéis ver el disco duro de origen (izquierda) y el disco duro de destino (derecha). En la pantalla se puede ver perfectamente el sentido de la copia de archivos. De esta forma, pueden asegurar fehacientemente que han accedido a los datos en solo lectura, sin escribir ningún dato en los discos. Usando diferentes tipos de adaptadores, pueden leer unidades IDE, SATA3, M.2 SATA y M.2 NVMe que son las más utilizadas en ordenadores y portátiles.

También tienen otros dispositivos que permiten conectar una unidad de almacenamiento con escritura bloqueada, y posteriormente conectarlo por USB a un ordenador para extraer información relevante para el caso. Este dispositivo también les asegura que el disco estará en modo solo lectura, sin posibilidad de escribir ningún dato en él.

Cuando la Policía Nacional interviene un servidor de una empresa, según la LECRIM (Ley de Enjuiciamiento Criminal), salvo que exista justificación suficiente, no se puede dejar sin servicio a la empresa. Esto quiere decir que no se pueden incautar los servidores si no es imprescindible, en estos casos lo que se hace es una salvaguarda en directo y calcularle una firma digital a esa extracción. A partir de ese momento, el fichero con la firma digital será la pieza de convicción que se deberá custodiar y entregar a todas las partes, tanto a la defensa como a la acusación.

Los discos duros que se han almacenado en la UCC, después de varios años de procedimiento judicial, lo más normal es que se destruyan porque han quedado obsoletos y no merece la pena utilizarlos. Según Manuel Guerra, Oficial de la Policía Nacional que forma parte del Grupo Técnico Operativo, el año pasado se destruyeron más de 200 discos duros de menos de 250GB de capacidad, incluso discos IDE que están totalmente obsoletos. En algunos casos, si los discos duros son SATA y han pasado las pruebas S.M.A.R.T sí los pueden usar para otras investigaciones borrando previamente todo su contenido.

El CPD donde almacenan todos los datos de la UCC

El CPD (Centro de Procesamiento de Datos) de la Unidad Central de Ciberdelincuencia lo administra y gestiona el Grupo Técnico Operativo. Aquí es donde se almacena temporalmente toda la información de las diferentes investigaciones policiales No se utiliza ningún tipo de nube pública ni privada en diferentes hostings, todo se guarda de forma local y la seguridad es máxima. Ninguno de estos servidores dispone de conexión a internet, y están conectados entre sí por redes físicas independientes a nivel de electrónica.

A nivel de red, tienen varias conexiones a Internet por fibra óptica, para proporcionar una salida a internet segura a las diferentes brigadas.

En un escenario tan crítico como son los servidores de la Unidad Central de Ciberdelincuencia, es fundamental que las redes estén aisladas entre sí para evitar problemas de seguridad. Utilizan tanto segmentación de la red por VLANs, como también redes aisladas físicamente y no están conectadas entre sí, para evitar cualquier problema de seguridad.

El CPD está formado por varios armarios rack, estos armarios rack están formados por:

- Servidores de tipo rack: estos servidores se usan tanto para almacenar información de diferentes investigaciones, como también virtualización de sistemas operativos. El almacenamiento consiste en discos duros, unidades SSD de 2,5» y también algunos NVMe para aumentar la velocidad de acceso en lectura y escritura.

- Cabina de disco: permiten almacenar información con diferentes tipos de RAID para evitar la pérdida de datos por la rotura de un disco. Aquí se guarda la información de diferentes bases de datos, e información de las diferentes investigaciones. Normalmente las copias de seguridad las realizan con Rsync usando scripts propios y personalizados a sus necesidades, no usan ningún software comercial.

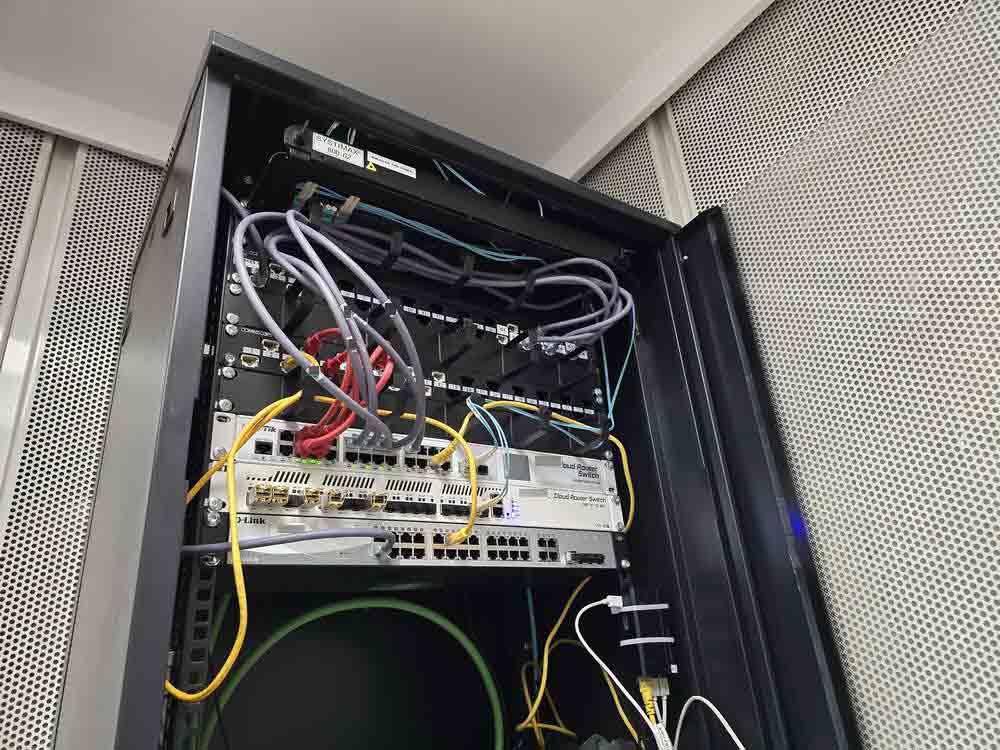

- Electrónica de red: dentro de los armarios tenemos diferentes routers y switches gestionables, de diferentes marcas y dando servicio a las diferentes brigadas que componen la UCC.

En cuanto a los sistemas operativos que utilizan, lo cierto es que usan un poco de todo. En los ordenadores del laboratorio forense suelen usar Windows, en los ordenadores que usan en el día a día usan tanto Windows como Linux (Debian y Ubuntu principalmente). Por supuesto, también usan hypervisores para la virtualización de sistemas operativos, como VMware ESXi, Proxmox e incluso Citrix. Dependiendo del servidor y recurso en concreto, usan diferentes sistemas de archivos como NTFS (Windows), EXT4 (Linux) y ZFS (Linux y Unix).

Con el fin de evitar cortes en el suministro eléctrico, disponen tanto de varios SAI (Sistema de Alimentación Ininterrumpido), y también un generador externo de gasoil que proporciona hasta 20kW de potencia eléctrica, necesaria para suministrar electricidad tanto el CPD como al resto de equipos informáticos que tienen.

En el laboratorio técnico forense del Grupo Técnico Operativo, también disponen de un rack de tipo mural donde se da servicio exclusivamente al laboratorio, con el objetivo de que la red que hay en esta zona esté completamente aislada del resto de ordenadores. De esta forma, se garantiza un aislamiento físico entre las redes, algo fundamental para tener la máxima seguridad posible y evitar intrusiones o accesos no deseados.

Como podéis ver, usan diferentes marcas como un router y switch gestionable de Mikrotik, pero también un switch de D-Link en la parte inferior. Al usar protocolos completamente estándar, pueden «mezclar» fabricantes sin ningún tipo de problema, ya que todo seguirá funcionando correctamente.

Conclusiones

Con la cibercriminalidad creciendo año tras año sin parar, se hace completamente necesaria una unidad especializada en estos delitos. Según las estadísticas proporcionadas por el Ministerio del Interior, los ciberdelitos que más se cometen son el fraude informático, seguido de las amenazas y coacciones a través de Internet. Gracias al trabajo de la Unidad Central de Ciberdelincuencia de la Policía Nacional, una unidad pionera en España y que es líder en resolver ciberdelitos, se pueden perseguir y poner a disposición judicial a los autores de los delitos que se cometen diariamente en Internet.

El Grupo Técnico Operativo de la Unidad Central de Ciberdelincuencia, como hemos dicho anteriormente, tiene la misión importante de prestar ayuda a cualquier otra Unidad de la Policía Nacional donde sean necesarios. Hoy en día casi cualquier delito tiene un aspecto tecnológico, porque todos nosotros tenemos un ordenador o llevamos encima un smartphone con información que puede ser importante para la investigación, y es aquí donde la labor de este Grupo es crucial. Si la Policía Nacional va realizar una operación de desmantelamiento de una red de narcotráfico, o están investigando un asesinato, es completamente necesario hacer un análisis forense a todos los dispositivos electrónicos que tengan los diferentes sospechosos, con el objetivo de poder capturar a otros miembros de la red de narcotráfico, o bien esclarecer los hechos.

Agradecemos a la Policía Nacional la oportunidad de visitar al Grupo Técnico Operativo de la Unidad Central de Ciberdelincuencia, y poder enseñaros cómo funciona este grupo tan importante hoy en día para hacer frente a los ciberdelitos, pero que también se encarga de ayudar a otras unidades en sus investigaciones en materia forense informático.