Los servicios DNS son fundamentales para la navegación a través de la web. Sin embargo, es uno de los más vulnerables ante los ataques. Esta guía te detallará respecto a los ataques DNS más peligrosos y algunas acciones que permitirán que la infraestructura de red esté protegida.

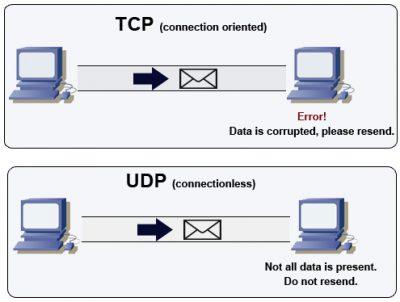

Una de las razones por las cuales los servicios DNS tienen cierta susceptibilidad a ataques, es el protocolo de la capa de transporte UDP. Recordemos que es un protocolo de transmisión conectionless. Esto último significa que no está orientada a la conexión, al protocolo UDP no le importa que los datos lleguen a destino por completo, igualmente continuará transmitiendo todo lo que tiene en cola. Digamos que los paquetes de datos están a su suerte, puede ser que lleguen a destino con éxito o sufran de algún inconveniente en el medio. Observemos el siguiente esquema para mayor comprensión:

- La primera mitad de la imagen nos demuestra cómo funciona otro popular protocolo el cual está orientado a la conexión: TCP. Este no acepta paquetes de datos corruptos o con algún problema de integridad. Sí o sí deben enviarse nuevamente para que llegue a destino en un 100%.

- La otra mitad se refiere a UDP. Como mencionamos, no está orientado a la conexión. El destino recibirá a los paquetes de datos independientemente si están con problemas o no.

Piensa en los servicios de streaming. Los mismos, en ciertos momentos, se detienen y posteriormente retoman la transmisión. O bien, la imagen sale algo pixelada o se escucha la famosa «voz robótica» de quien habla. A pesar de que pueda pasar todo eso, la transmisión no se detiene por sí sola. Claro que existen excepciones como no conectividad a Internet o que la persona se quede sin batería o energía.

Los ataques DNS más poderosos

DNS Caché Poisoning

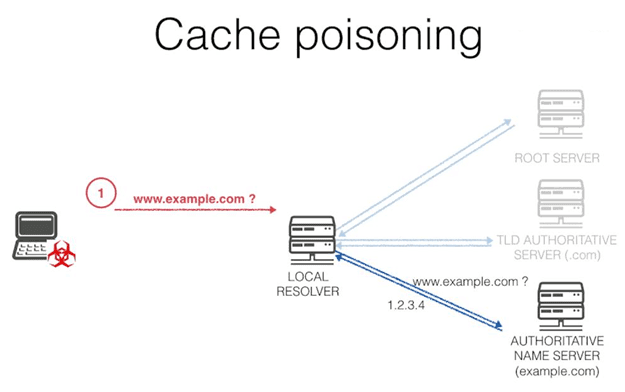

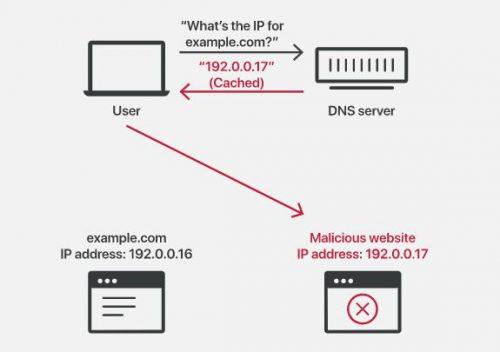

Es uno de los ataques que se da con más frecuencia. El propósito principal es capturar usuarios mediante sitios web falsos y maliciosos. ¿Cómo es posible que un servidor DNS nos devuelva sitios sospechosos para poder apropiarse de nuestros datos personales? Más abajo, te mostramos un diagrama de funcionamiento y lo explicaremos paso a paso.

Imagina que quieres acceder a mail.google.com (Gmail), prácticamente sin darnos cuenta, un DNS envenenado (poisoned) nos redirecciona a un sitio bastante parecido a Gmail en donde nos pide los datos de usuario y contraseña. Como vemos, DNS Caché Poisoning es uno de los puentes más eficaces para otros ataques muy conocidos como el phishing. Este ataque nos demuestra qué es muy sencillo poder vulnerar los registros DNS de un servidor en particular para redirigir a los usuarios a sitios web que en realidad ellos no desean acceder.

Cómo prevenir y mitigar este ataque

A continuación, mostramos tres medidas que para ayudar a prevenir el DNS Caché Poisoning:

- Una de las medidas esenciales consiste en la configuración de los servidores DNS como para que confíen lo menos posible en otros servidores DNS al momento de relacionarse entre sí. De esta manera, los cibercriminales tendrán menos posibilidades de alterar las configuraciones y los registros DNS de los servidores que tendrían como objetivo.

- Otras acciones de configuración son: la restricción de las queries recursivas, almacenar datos que estén únicamente asociados con el dominio solicitado y restringir respuestas de queries a información únicamente proveniente del dominio solicitado.

- El uso de la herramienta DNSSEC que tiene como propósito proveer autenticación de datos DNS de carácter confiable. Una de las ventajas de DNSSEC es que es posible limitar el número de peticiones DNS. Así también, es posible prevenir otros ataques importantes como DDoS.

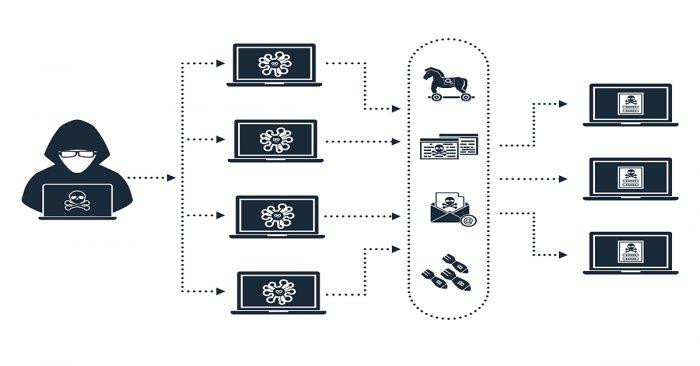

Ataques DNS basados en botnets

Ten presente que con una pequeña botnet, hay múltiples posibilidades de ataques. Ni hablar si cuentas con más de una y a su vez, cada una de ellas cuenta con miles de ordenadores zombies. Básicamente, el ataque basado en estas redes de ordenadores conectados e infectados consiste en ejecutar DDoS.

Una sola botnet tendría la capacidad suficiente como para dejar inservible a un servidor DNS regular. Simplemente, cada zombie debe estar «programado» para enviar múltiples solicitudes de acceso a un recurso web reconocido por ese servidor DNS. Entonces, dicho servidor se verá saturado por tantas solicitudes, no puede contestarlas y por ende, deja de operar.

En RedesZone, contamos con una lista sumamente interesante de mapas de amenazas y ciberataques. En ese artículo puedes ver algunas de ellas te ilustran el comportamiento de las botnets a la hora de ejecutar un ataque. Los ataques basados en botnets se pueden prevenir mediante la aplicación de unas pocas acciones que, a largo plazo, prevendrán una o más eventualidades:

- Verificar si tus dispositivos en red cuentan con vulnerabilidades.

- ¿Cuentas con dispositivos IoT en tu red? Revisa los ajustes de seguridad lo antes posible.

- ¿Existen amenazas de ataques DNS? Es fundamental contar con soluciones de seguridad IDS/IPS para identificarlos y actuar en consecuencia.

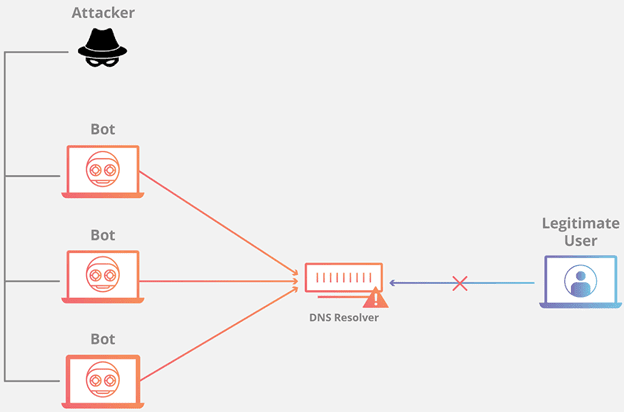

Ataques DNS Flood

El objetivo principal es sobrecargar al servidor DNS de manera que no pueda continuar gestionando las solicitudes DNS porque todas las zonas DNS en cuestión tienen influencia en el propósito de los registros de recursos.

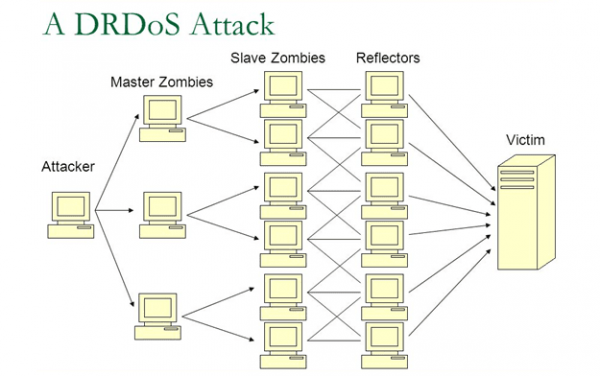

Como se puede apreciar en el esquema más arriba, un atacante origina una botnet con muchísimos ordenadores que actúan como zombies, infectados claro está, con el claro propósito de atacar al servidor DNS con miles de solicitudes. Este es, probablemente, el caso más recurrente de un ataque DoS.

Este tipo de ataques normalmente se controlan de manera sencilla porque generalmente el origen viene de una sola dirección IP. Aunque la situación se complica en gran medida si es que se convierte en un DoS distribuido, es decir, un DDoS.

Caché Poisoning

Este ataque es una de las vías más efectivas para que usuarios sean víctimas de ataques phishing. Pues los usuarios, teniendo la certeza de que están ingresando a un sitio web legítimo, en realidad están accediendo a uno que tiene la tarea de recolectar todos tus datos. Sobre todo las credenciales de acceso y datos bancarios.

Supongamos que quieres ingresar a la web de tu banco y, sin prestar demasiada atención, ves que has accedido efectivamente a la página oficial. Aparentemente, todo se ve igual y no hay nada de qué preocuparse. Sin embargo, ingresas tus datos de acceso y en un determinado momento, te percatas de que algo anda mal.

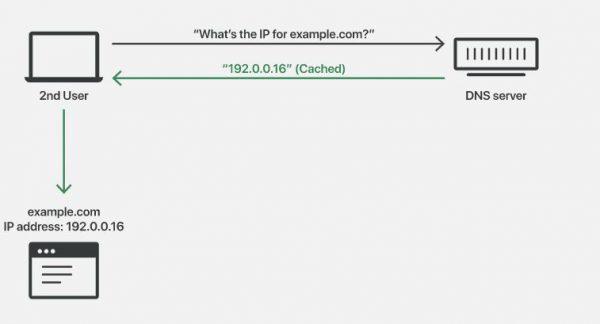

Pero, ¿qué es la caché en DNS? Es un proceso en el cual se involucra un servidor DNS resolver. Su función es almacenar las respuestas de las solicitudes DNS por un tiempo determinado. Esto sirve para responder a todas las solicitudes DNS mucho más rápidamente, sin pasar por todo el proceso de la resolución de los nombres de dominio.

Desafortunadamente, un cibercriminal puede ganar control del DNS resolver y alterar las respuestas a todas las solicitudes DNS que tiene almacenadas. Por ejemplo, si originalmente el sitio www.ejemplo.com está asociada a la IP 192.0.0.16, el cibercriminal puede alterar esa respuesta asociando el dominio a una IP maliciosa: 192.0.0.17. Veamos más abajo un esquema que ilustra lo que hemos mencionado:

Sin darse cuenta, el usuario accede a un sitio malicioso a pesar de que haya ingresado a un dominio legítimo. Como administrador de servicios web, deberías poner en práctica lo siguiente:

- Restringir queries (solicitudes) recursivas.

- Almacenar registros DNS únicamente asociados a los nombres de dominio.

- Limitar las respuestas de las solicitudes DNS a la información verdaderamente asociada al dominio.

DrDoS (Ataque de Denegación de Servicio Distribuido por Reflexión)

Esta es otra evidencia de que los ataques DDoS pueden llegar a grandes escalas. Los servidores que actúan como reflectores en esta variante de DDoS podrían pertenecer a redes diferentes. La ventaja para el atacante es que se hace muy difícil realizar el rastreo posterior del esquema de ataque.

En consecuencia, múltiples redes pueden participar de un ataque DrDoS. Si cuento con tres servidores reflectores que pertenecen a tres redes distintas, el cibercriminal podría tomar control de esas tres redes para que todos los dispositivos conectados participen del ataque.

Pasemos esto al contexto DNS. Si existen múltiples dispositivos conectados desde varias redes y a su vez, todas estas redes cuentan con servidores reflectores, éstos últimos no se verán afectados por la gran cantidad de solicitudes DNS que pasan por los mismos. Justamente, esa característica de reflectores hace que los mismos directamente redirijan esa gran cantidad de solicitudes al servidor DNS víctima.

El servidor afectado recibirá tantas solicitudes ilegítimas, en conjunto con las legítimas. Como su capacidad ha llegado al límite, comenzará a descartar paquetes incluyendo aquellos que corresponden a solicitudes legítimas. Por ende, deja de responder.

Cómo prevenir y mitigar este ataque

A pesar de que es muy difícil mitigar un DRDoS, existen medidas de prevención que, a largo plazo, te protegerán ante este tipo de situaciones. Especialmente, a nivel organizacional:

- Asegúrate de que tus servidores (incluyendo los DNS) estén localizados en distintos datacenters, así también, que formen parte de distintas redes/subredes de la organización.

- Los data centers también deben contar con varias rutas alternativas de acceso, además de la principal.

- Lo más importante: que tanto los data centers y las redes/subredes que están relacionadas no cuenten con agujeros de seguridad de ningún tipo de nivel de impacto.

¿Qué hacer para prevenir un ataque a tan gran escala? Todas las medidas de prevención sugeridas hasta el momento, aplican. Sin embargo, si la infraestructura de red que manejas es grande, no está demás considerar lo siguiente:

- Múltiples servidores deben localizarse en más de un centro de datos.

- Los centros de datos deben pertenecer a distintos segmentos de red.

- Garantizar que los centros de datos cuenten con múltiples rutas.

- Contar con poca o casi nula cantidad de agujeros de seguridad.

Ataque de Dominio Fantasma

Se atacan los DNS resolvers y se abusa del uso de los recursos para tratar de resolver justamente a esos dominios fantasma. En realidad, por más que se intenta una y millones de veces, nunca se resolverán. Lo que los cibercriminales buscar lograr es que estos resolvers esperen una respuesta durante muchísimo tiempo, lo que tiene como consecuencia a los fallos de rendimiento de los servicios DNS o bien, un rendimiento bastante deteriorado.

A continuación, te citamos un listado de medidas que puedes aplicar para prevenir/mitigar este tipo de ataques:

- Aumentar el número de clientes recursivos

- Restringir las solicitudes recursivas por cada servidor, además de restringir las peticiones (inquiries) por zona.

Ataque de Subdominio Aleatorio

A pesar de que no es uno de los ataques más populares, es bastante difícil de identificar. Por lo que recomendamos prestar atención. Es bastante similar a los ataques DoS por su naturaleza y esquema de funcionamiento. Este ataque se lleva a cabo mediante el envío de muchísimas peticiones DNS a un dominio activo. Sin embargo, estas peticiones maliciosas no tienen como origen el dominio principal, sino más bien aquellos subdominios que no existen actualmente.

Es un ataque a subdominios, pero finalmente logra llevar acabo un ataque embebido de DoS que hace que el servidor DNS quede sin funcionar y con sus DNS lookups abajo. Ya que recibe demasiadas solicitudes y se satura al momento de intentar resolver el dominio principal.

Medidas de protección

Este tipo de ataques son muy comunes, y pueden tener un impacto enorme en la seguridad y disponibilidad de los sitios web. Para ello, lo mejor que podemos hacer es tratar de aplicar algunas medidas de protección ante ello. La mejor protección contra los ataques, es una buena prevención. Entre ellas, nos podemos encontrar.

- Implementar políticas de seguridad: Las políticas de privacidad son algo obligatorio para proteger los sistemas de cualquier organización. Esto afecta a las contraseñas, con formatos de creación y cambios de forma periódica. También tendremos que establecer una gestión de permisos y controles de acceso. Así como la capacitación de establecer regulaciones a los usuarios.

- Actualizaciones de software: Mantener todos los sistemas actualizados es una tarea de seguridad muy importante. Esto nos proporciona parches de seguridad y correcciones que pueden afectar a muchos sectores diferentes dentro del sistema.

- Monitorización: La monitorización continua de todo el sistema, nos puede dar unos primeros detalles de posibles problemas que pueden aparecer. Esto hará que la respuesta ante estos sea más efectiva, o que directamente no lleguen a ocurrir en ningún momento.

- Implementación: Se pueden implementar herramientas como DNSSEC, la cual es una extensión de seguridad para el DNS. Esta agrega nuevas capas de seguridad en cuanto a autenticidad y protección de datos en el sistema. Nos ayudará a prevenir ataques de suplantación de identidad, entre otros tipos de ataques.

- Firewall: Contar con un buen firewall es algo básico para cualquier sistema. Estos se pueden configurar para muchas acciones diferentes. Entre ellas, bloquear el tráfico malicioso, y permitir únicamente el que es totalmente legítimo. Esto puede ayudarnos a evitar que los atacantes puedan llegar a nuestro sistema.

Protegerse contra este tipo de ataques es una tarea muy importante dentro de cualquier organización. Para ello, es básico tomar todas las medidas posibles para prevenir estos ataques. Sobre todo, porque las consecuencias pueden ser bastante grandes, desde la productividad hasta económicamente nos podemos ver afectados.

Impacto de los ataques DNS

Los ataques DNS provocan un gran daño a las diversas organizaciones que son víctimas de los mismos. Las sumas de dinero que son producto de las pérdidas llegan fácilmente a los millones de dólares. Lo más preocupante es que los ataques DNS tienden a ser cada vez más sofisticados y específicos en relación al modus operandi.

Las amenazas de tipo Insider se encuentran a la orden del día. Las organizaciones, aunque parezcan ser menos susceptibles a ataques DNS, deben proteger su infraestructura de los insiders mediante las herramientas de Inteligencia de Amenazas cuya oferta es afortunadamente amplia. Por otro lado, las herramientas de seguridad para gestión de servicios web también cuenta con muchas opciones.

Los ataques DNS, aunque ya llevan muchos años llevándose a cabo, no paran de crecer en cuanto a cantidad de eventos que se dan cada año. Aunque es probable que tu organización nunca sea víctima de alguno de los ataques citados, la protección de la infraestructura de red no es una opción.