Por eso, hablaremos de una de las alternativas que podría optimizar su eficacia: el túnel dividido, o también conocido como split tunneling.

Además, aplicaciones VPN comerciales como PureVPN , NordVPN o Surfshark soportan también esta opción de configuración.

Estos servicios comerciales permiten realizar split tunneling de manera fácil y rápida, en la mayoría de ellas, verás una pantalla en donde visualizarás un botón de encendido el cual sirve para conectar y desconectar de la VPN con un sólo toque. Debes tener en cuenta que su característica de Ubicación Inteligente escoge el país que mejor calidad de conectividad ofrece. De acuerdo a la región en donde se ha hecho la prueba. Sin embargo, puedes elegir entre varios países incluyendo los de Asia, Europa, África y todo el continente de América.

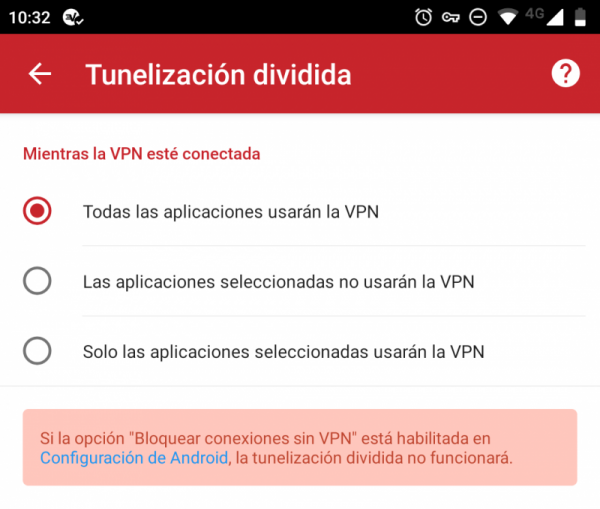

En las opciones de configuración avanzadas de las diferentes aplicaciones podrás activar la tunelización dividida, y elegir entre varias opciones. Por ejemplo, en el caso de Express VPN tenemos lo siguiente:

La primera es la funcionalidad de VPN por defecto, la cual afectará a todo el tráfico que generes en Internet. La segunda y la tercera son las opciones que corresponden al túnel dividido y al túnel dividido reverso, respectivamente. Generalmente, es más fácil determinar qué aplicaciones no utilizarán la VPN, de manera a perder menos tiempo con estas configuraciones.